2007年是USB病毒頻頻肆虐的一年,這類型病毒已不是第一次發作,但現在病毒檔名與正常程式名稱極為類似,容易令人混淆外,還與Windows作業系統生生相息,就算手動刪除病毒,它還會自我繁衍,並從網路下載最新程式,以規避防毒軟體偵測。另外,它更利用電腦插入USB裝置時,Windows即自動播放程式的功能,讓病毒重複感染在電腦與USB裝置間,如此種種的手法,都擴大USB病毒影響的範圍。

不易分析來源與感染途徑的USB病毒

目前的病毒都以區域性小規模爆發為主,讓單靠特徵碼比對的防毒軟體措手不及。研華公司的中毒事件就是典型的案例,中毒後不到一周,中毒電腦就開始以等比級數向上攀升,並且全部集中在新店分公司。

從蛛絲馬跡得知感染USB病毒

仔細觀察你的電腦是否發生以下狀況:無法開啟磁碟機、程式出現執行錯誤、特定檔案的屬性被刻意設為隱藏,或是System32資料夾有異常,這些都是有可能感染了USB病毒的異常情形。

學會2招,立即解除中毒危機

你可以參考由專家所整理的內容,建立一支自動檢查及解毒批次檔,或是使用Kavo Killer及USBCleaner這兩套工具來解毒。

防護12式,讓電腦遠離USB病毒

擅用防毒軟體、防火牆及群組原則,可以預先保護公司電腦。此外,如果打算一勞永逸,防杜所有電腦病毒感染主機運作,可以在採購新設備的過程中,一併考慮下列解決方案,例如:防寫USB隨身碟、還原卡、Thin Client、SSL VPN、NAC、病毒監控服務、Endpoint Security。不易分析來源與感染途徑的USB病毒

| 何謂USB病毒? |

| 顧名思義凡是從USB傳輸介面感染的病毒都算,也是因為現在USB介面應用日漸普及,加上Windows系統都預設自動播放,因而延伸出的這個感染路徑。

當電腦安裝USB儲存裝置時,Windows系統會自動尋找並執行autorun.inf程式,病毒就在autorun.inf中指向病毒執行檔的位置。最重要的是,在Windows作業系統預設情況下,當你插入USB設備至電腦時,就會自動執行這一連串的行為,如果沒有事先預防,電腦馬上就中毒。 |

2007年我們一直聽到USB病毒的感染事件,雖然災情不大,但一直不斷發生,當上網搜尋「USB病毒」時,就會發現有許多人都被此病毒所困擾,然而防毒軟體不一定能偵測出來的情況下,只能自力救濟。

「為什麼防毒軟體無法偵測病毒呢?」這是我們這次採訪多家企業的想法,資訊人員每天要處理的事情很多,原本最依賴的防毒系統無法立即防護,卻要上網找尋其他解決之道,而且USB裝置的方便性又不能禁止使用,都增加中毒的機率。我們也走訪了幾家企業,發現這病毒並不是普通的難纏,例如這半年來,亞力電機、臺北市政府捷運工程局都有10多臺電腦中毒,桃園縣政府教育局、臺北市立中崙高中則分別有20多臺和40多臺電腦中毒,研華公司情況最激烈,有200多臺電腦中毒,而且幾乎都是手動逐一處理,但又重複不斷感染,是一種很惱人的病毒事件。

其實這也與近年來病毒發展情況類似,病毒不像以往都以全球大規模感染,而是區域性小規模爆發為主,這也讓單靠特徵碼比對的防毒軟體措手不及。研華公司的中毒事件就是典型的案例。2007年10月底,當初新店分公司的員工開始有幾個人中毒,資訊人員原本不以為意,認為是小事件,防毒軟體應就可以處理,也開始搜查病毒來源,結果幾天之後,中毒電腦臺數越來越多,不到一周中毒電腦開始以等比級數向上攀升,全部集中在新店分公司,在同區域的員工電腦幾乎無一倖免,感染速度非常快。更可怕的是,防毒軟體無法解決,使用者卻一直通報中毒事件。研華資訊處高級工程師林明聰回憶當時的狀況說,資訊室人員不了解的問題太多:病毒來源為何?感染途徑是什麼?中了什麼病毒?要如何抑制疫情呢?

他們先從網路上尋找答案,結果才知道是網路上一直討論的「USB病毒」。

太多電腦周邊裝置使用USB介面

要判定是否感染這類病毒其實不難,就是當我們要從「我的電腦」點選各磁碟區(本機磁碟C:)時,卻會顯示「請選擇開啟檔案的程式」。明明只是進入磁碟區,為什麼會要求啟動應用程式呢?這也是當初研華員工電腦面臨的情況之一。

USB病毒也稱為隨身碟病毒,顧名思義是從USB傳輸介面感染,近來中毒情況越來越嚴重,也是因為USB介面的相關產品越來越多,舉凡隨身碟、外接式硬碟、MP3播放器、手機、GPS定位系統、數位相機及數位攝影機等,幾乎都是利用USB介面連接電腦,而且由於Windows作業系統內建usbstor.sys USB驅動程式,只要插上USB裝置,電腦就會自動判斷然後存取檔案,特別在Windows XP之後的作業系統,能支援的USB裝置越來越多,各軟硬體廠商也多半依據標準USB介面開發系統。更重要的是,USB介面的裝置大多支援熱插拔,只要電腦具備usbstor.sys驅動程式,就能反覆插入不同電腦中存取,這便利性也讓病毒傳播更容易。

持續重複感染

支援USB介面的裝置,除了用來連接電腦外,這些產品本身也需要大量的儲存空間,因此多半內建儲存媒介,資料能存放在產品中,還能利用USB介面與電腦同步資料,確保一致性。

在Windows系統中,也將這些外接式儲存裝置視為磁碟區,讓使用者進入儲存裝置時,能以類似方式操作,減少學習門檻。

病毒也利用類似的行為感染電腦。它會在各磁區都寫入病毒,包括外接式的儲存媒體,只要系統中有一隻病毒未清除乾淨,就會自動產生相關檔案,然後再次感染電腦,而且很難找到來源,只要有感染病毒的儲存裝置接上電腦,該臺電腦就被感染,之後連接上此電腦的其他裝置,也會一併感染。研華就是這樣重複感染,結果造成大規模災害。在無法完全鎖定病毒來源,而USB介面的方便性更讓企業必須使用的情況下,就造成這類型病毒孳生。

使用者掛載共享網路磁碟,加速傳播

USB病毒通常是利用USB介面的儲存裝置相互感染,在電腦連接上儲存裝置時,就先利用autorun.inf指向病毒檔執行,由於autorun.inf又是Windows系統內建的自動播放功能參考依據,也成為帶動USB病毒大規模感染的主要因素之一。

不過除了透過USB介面的儲存裝置感染外,Windows系統的「網路磁碟機」也是另一種感染途徑。因為Windows系統也會將網路磁碟機視為「本機磁碟」,若很多使用者都將區域網路上分享的資料夾,設定成網路磁碟機時,病毒就可以大量傳播,比單純依賴USB儲存裝置感染速度還快。

因此,只要網路中存在一隻USB病毒,無論它在哪裡,馬上又會在該臺電腦上產生出所有程式,然後逐一複製到所有磁區,無論是外接式裝置或網路磁碟機,只要被Windows系統判斷成磁碟區的儲存位置,通通無一倖免。

透過網路下載,病毒會不斷自動更新

現在的病毒感染事件已不能單靠防毒軟體處理,因為病毒也具有下載器(DownLoader)功能,可利用網路自我更新程式,與防毒軟體的病毒特徵碼比更新速度。

此外,現在的病毒多以小規模爆發為主,不像以往是全球性感染,而是朝向區域性發展,防毒廠商每天都要處理來自全球各地的病毒事件,不像以往全球性病毒爆發時,防毒廠商只要針對該病毒提出解法即可,現在區域性小規模的病毒不斷發生,等用戶回報到解藥產生,都需要一段時間,然而這段空窗期就足以讓病毒再自我演化,解藥也不一定有用,USB病毒就有這種特徵。

當然防毒廠商也能製作很嚴謹的病毒碼,例如禁止類似的特徵檔案,以提高偵測率,但是相對地,誤判率也會提高,企業用戶最怕防毒軟體阻礙到正常軟體的運作,面對企業中許多應用程式,防毒廠商也很難明確判斷是否為惡意程式,趨勢科技技術行銷部資深經理戴燊說,以USB病毒的行為為例,有些屬於合法,但有些屬於非法,用病毒碼是可以偵測,但難保未來不會發生誤判,面面俱到並不容易。

病毒在不斷更新後,也可能讓防毒軟體只能偵測、卻無法清除,這可能是因為電腦感染太嚴重,無法單靠刪除特定檔案即可修復,這都會讓防毒軟體清除率降低。

等待解藥,不如先打預防針

奕瑞科技客服專員陳怡吉認為,USB病毒演變至今,除了感染過程難以掌控外,又利用Windows系統的方便性,讓病毒擴散更迅速,而且還採用注入(Injection)手法,與Windows作業系統生生不息,偽裝在正常程序中,他認為這病毒算是將病毒技術發揮到極致,很難處理得完善。

現在,研華公司已經解決之前大規模感染的問題,但是三不五時還是會發生,而且每次只能手動處理,似乎永遠不會停止。因此,預防重複感染也是企業將面臨的重要議題。

中崙高中實驗研究組長許哲偉認為,現在使用者只要看到電腦發出詢問資訊,馬上就按「是」接收,也不在乎有沒有安全問題,另一方面,對資訊人員而言,為了怕麻煩,乾脆完全禁止使用,用戶端電腦根本不會有顯示問題的資訊。

但以USB介面來說,因為方便性,不可能完全禁用,他認為最好的預防方式還是從教育使用者行為開始做起,從最基礎的資安意識中,改善電腦中毒機率,確保系統及資料安全。

|

USB病毒感染過程:利用autorun.inf將病毒載入電腦系統中,再重複感染其他USB介面裝置,一直循環相互影響 |

| 現在的USB病毒主要是Kavo.exe、ntdelect.com及KavoX.dll所組成,只要其中一隻病毒沒有清除完整,就會自我複製且不斷延伸,而且這些檔案又可以利用自動或誤觸等方式執行,並利用網路更新程式,避免被防毒軟體發現。

ntdelect.com檔案名稱可能會更換成ntdeIect.com或其他,但入侵行為大同小異。要注意的是,這些檔案名稱不代表就是病毒名稱,防毒軟體的特徵碼也不是依據病毒名稱比對,而是根據執行後的運作方式,所以電腦或USB設備上,有這幾個檔案名稱,不代表一定感染USB病毒,還是要看後續發生的問題,並利用程式分析才能正確得知。只是目前為止,還沒有其他正常程式會使用上述檔案名稱,因此,現在若電腦有這些檔案,代表遭受USB病毒感染的機率很高。 奕瑞科技客服專員陳怡吉指出,近來USB病毒多半是以Kavo.exe入侵電腦,但這只是混淆視聽的作法,讓大眾誤認為只有Kavo.exe是病毒檔案,其實真正的幕後黑手是taso.exe,它是一支木馬程式。最早這類型程式用於竊取線上遊戲帳號及密碼為主,但演變至今,可能也會盜用其他Windows帳號及密碼、或取得Cookie等私人資料,或許不會破壞電腦檔案,但儲存在電腦中的資料,惡意程式都可一覽無遺,危險度高,更需要注意。 |

從蛛絲馬跡得知感染USB病毒

| 需注意的病毒檔案名稱 |

|

| 如果你在電腦內的資料夾或登錄機碼發現下列檔案名稱,就需要注意是否感染了USB病毒。 | |

| auto.exe | nedelect.com |

| nedeIect.com | sos.exe |

| kavo.exe | kavoX.dll |

| taso.exe | tasoX.dll |

| Xadiect.com | |

每天都有許多病毒會攻擊個人電腦,如果防毒軟體能偵測,就能得知被哪種病毒感染,加上檢視使用者存取檔案的歷程,能了解病毒的來源,但USB病毒一直更新的特徵,使得防毒軟體不一定能立即偵測及清除,使用者就容易在毫無知覺下被感染,甚至無法得知感染來源為何,這些都會影響後續解決困難。

如果電腦發生異常,需要先判斷是哪種原因,才能對症下藥,因此我們要先知道哪種症狀是USB病毒感染後的情況,才能有利後續排除故障。

徵狀一:無法開啟磁碟機

USB病毒感染電腦最明顯的問題就是無法開啟磁碟,因為USB病毒會在各磁碟的根目錄寫入autorun.inf及病毒程式,只要點選磁碟機時,autorun.inf就會自動播放並啟動病毒程式。有些掃毒工具可以清除磁碟機中的病毒程式,但無法刪除autorun.inf檔案,造成autorun.inf自動播放功能無法啟動程式,導致無法啟動磁碟機。此時,Windows系統預設值會詢問用哪種程式開啟檔案。

如果電腦發生此問題,千萬不要認為掃毒工具已經處理完成,因為掃毒工具可能只刪除根目錄的可疑的程式,而未刪除系統磁碟中Windows資料夾內隱藏的USB病毒,只要有一隻病毒未清除,過一段時間,它依然會自動產生,造成電腦運作異常。

徵狀二:程式錯誤

當Windows系統有問題時,最常見的狀況就是會主動告知某程式運作異常,詢問是否要回報問題,通常使用者不會注意是哪一支異常程式,就直接點選回報或不回報的機制。

其實了解這些程式異常通報的過程,有助於處理電腦問題。以USB病毒為例,通常會在系統中寫入Kavo.exe、ntdeIect.com及ntdelect.com等程式,若異常通報內有這些字串,就可能代表已被病毒入侵。若防毒軟體也沒提示偵測訊息,最好馬上使用Windows系統內建的attrib進階查詢相關檔案的屬性,進一步確認問題來源。

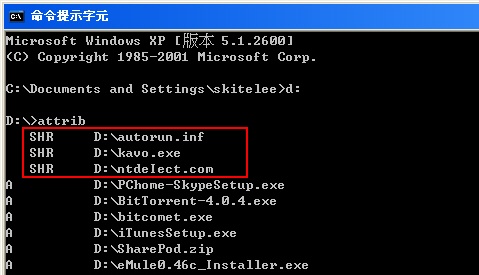

徵狀三:檔案屬性為SHR

若電腦發生徵狀二的問題:錯誤程式的名稱可疑。但掃毒工具沒有任何警示,而且也都能正常啟動各磁碟機的根目錄時,你也可以用Windows系統內建的attrib指令再詳細地查詢。

通常我們只需要查詢各磁碟機的根目錄,即可得知是否感染病毒。Attrib是顯示及變更檔案屬性的指令,若在根目錄查詢到autorun.inf、kavo.exe及ntdeIect.com(ntdelect.com)等字串存在資料夾內時,而且這些檔案的屬性是SHR(System、Hidden、Read Only,系統檔、隱藏檔及唯讀檔),就代表電腦已中USB病毒,這徵狀很明顯,需要立即馬上處理。

|

|

| 利用attrib指令,可以查詢程式的屬性,特別要查詢各磁碟的根目錄是否有autorun.inf,而且屬性為SHR,能判斷是否感染USB病毒的重要依據。 |

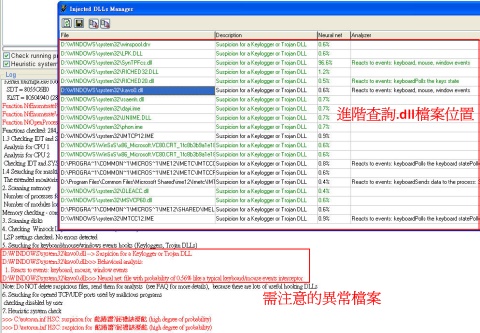

徵狀四:植入病毒到System32資料夾

USB病毒除了在各磁碟機的根目錄寫入特定程式外,它還會在系統磁碟機中,Windows資料夾的System32底下寫入特定程式,例如kavo.exe及kavoX.dll(X通常是數字),每支程式都能自我衍生相關檔案,所以不單要清除各磁碟機的根目錄中的程式,連儲存在Windows資料夾中的程式都要處理乾淨。

我們可以利用AVZ Antiviral Toolkit掃描系統是否有異常檔案,若偵測結果有問題,會以紅色字表現,接著再依據安裝在此電腦的應用程式名稱,逐一分析是否為可疑檔案。AVZ Antiviral Toolkit並非自動的掃描工具,還是要依據經驗觀察是否為誤判情況。我們除了利用自動掃描分析,也能利用Injected DLLs Manager、File Search及Autoruns Manager等功能查詢異常檔案的位置及機碼,有助於後續刪除檔案。

|

|

| 利用AVZ Antiviral Toolkit掃描後,會自動分析有問題的程式及檔案,需注意紅色字句。 |

學會2招,立即解除中毒危機

USB病毒的攻擊來勢洶洶,特別是企業未做任何預防措施時,它重複感染的特性,會讓資訊人員有處理不完的事件。從2007年中,以Kavo為首的USB病毒開始危害個人電腦時,網路上就開始有許多使用者在討論不同的解決方式,但大多針對病毒檔名處理,因此會有時效性問題。

如果企業打算先依據網路上的處理步驟解決,要注意解法發布的時間問題,以免處理得不完整。

我們測試了兩種自動處理的程式,但可能也是因為病毒會自我更新,還是無法完全清除,不過這些已能處理大部分問題。你可以先利用這些方式處理後,再手動搜查、刪除kavo及ntdeIect的檔案及機碼即可。

需注意的是,USB病毒會隨著explorer.exe一起運作,執行前要先停止explorer.exe,我們建議開機時以「安全模式」處理,避免病毒利用網路更新程式。另外,目前做法僅限於解決現行USB病毒,若USB病毒持續利用網路更新、演化,所有方法可能也無法解決,所以要記得建立預防機制,避免災情擴大。

第1招:建立自動檢查及解毒程式

第1種解法是臺北市政府捷運工程局技術發展處簡維德提供。

該公司也被USB病毒感染過,雖然網路上有許多解法,但步驟太多,只能單臺處理。以捷運局的規模,根本來不及應付,於是他收集網路上各種處理方法後,提出以下解決方法。

如果你的電腦也中USB病毒,可以將附件中的程式碼複製並貼上到記事本,然後轉存成.exe檔案,即可執行。

此外,如果在Windows AD環境下,也可以將此程式載入成登入程式(Logon Script),只要用戶端登入,就自動檢查。

|

自動檢查/解毒程式 |

| 這一段程式碼可複製到記事本上,然後轉存成.exe即可執行。想了解此程式內容,須具備基本DOS或命令列執行概念。如果發現病毒存在其他資料夾中,你也可以在此程式中,寫入處理程序。 |

| :begin for %%x in (C D E F G H I J K L M N O P Q R S T U V W X Y Z) do ( attrib -r -s -h -a %%x:\autorun.inf >nul 2>nul&&attrib -r -s -h -a %%x:\ntdelect.com >nul 2>nul del %%x:\autorun.inf /q /f >nul 2>nul&&del %%x:\ntdelect.com /q /f >nul 2>nul ) for %%x in (C D E F G H I J K L M N O P Q R S T U V W X Y Z) do ( del %%x:\autorun.inf /q /f >nul 2>nul&del %%x:\ntdelect.com /q /f >nul 2>nul md %%x:\autorun.inf >nul 2>nul&&attrib +r +s +h %%x:\autorun.inf >nul 2>nul ) for %%x in (C D E F G H I J K L M N O P Q R S T U V W X Y Z) do ( echo 這是用來防止再被病毒寫入的資料夾,請勿刪除! > %%x:\autorun.inf\README.TXT &cls) reg delete "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run" /v "kava" /f >nul 2>nul reg.exe add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL" /v "CheckedValue" /t REG_DWORD /d 00000001 /f reg.exe add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL" /v "DefaultValue" /t REG_DWORD /d 00000002 /f reg.exe add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL" /v "CHKeyRoot" /t REG_DWORD /d 80000001 /f reg.exe add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL" /v "ValueName" /t REG_SZ /d Hidden /f reg.exe add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL" /v "Text" /t REG_SZ /d "@shell32.dll,-30500" /f reg.exe add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL" /v "Type" /t REG_SZ /d radio /f reg.exe add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL" /v "RegPath" /t REG_SZ /d "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" /f attrib -s -h -r "%windir%\system32\kav*.*" >nul 2>nul del "%windir%\system32\kav*.*" >nul 2>nul attrib -s -h -r "C:\ntdelect.com" >nul 2>nul del "C:\ntdelect.com" >nul 2>nul attrib -s -h -r "%windir%\fly32.*" >nul 2>nul del "%windir%\fly32.*" >nul 2>nul attrib -r -s -h -a "c:\found.*" /S /D >nul 2>nul del "c:\found.???\*.*" /s /q /f >nul 2>nul attrib -r -s -h -a "c:\%windir%\help\*.*" /S /D >nul 2>nul del "c:\%windir%\help\*.*" /s /q /f >nul 2>nul rd "c:\%windir%\help" /s /q >nul 2>nul md "%windir%\system32\kav0.dll" >nul 2>nul :end |

| 第一段:檢查各磁碟的根目錄 搜尋各磁區目錄中檔案,並刪除所有autorun.inf及ntdeIect.com檔名,並寫入autorun.inf資料夾,最後設定唯讀、系統及隱藏屬性,防止再次殖入病毒 |

| 第二段:刪除及還原被隱藏的相關機碼 USB病毒會改變登入機碼的資料,造成無法顯示隱藏檔案的問題,因此要先刪除此機碼,然後再寫入正確機碼值。 |

| 第三段:刪除系統磁區中,相關病毒檔案 此段使用Windows命令列的基本指令,主要利用attrib解除可能存在病毒資料夾的屬性,包括C磁碟區、Windows、System32和Help等資料夾中,最後刪除病毒相關檔名。 |

第2招:Kavo Killer及USBCleaner

目前Kavo Killer及USBCleaner是網路上針對USB病毒開發的程式,都能免費使用,如果只是單一臺電腦中毒,也可以使用這個程式。

USBCleaner是由中國人所開發的程式,處理效果不錯,而且還能修復異常機碼、偵測USB儲存裝置及啟發式掃描功能,還有auto.exe掃毒工具,能找出許多隱藏於電腦系統中的USB病毒資料。

不過這種程式主要是偵測病毒名稱,一旦名稱改變就無法掃描,所以需要時常更新解毒程式,才能因應新種病毒的威脅。

為此,Kavo Killer的作者還開發自行解決的解毒程式,如果你知道電腦被特定類型的USB病毒攻擊,並能自行分析出程式名稱及路徑,就可以自己打造專用解毒程式。

如果企業已架設防毒系統,向防毒軟體公司要求解毒程式還是最佳的解決方式,雖然網路上提供許多解毒程式,但除了時效性問題外,也不知道這些程式是否內藏其他惡意程式,因此就算解決了USB病毒的危害,反而可能被其他有心人士所利用,使用前需小心。防護12式,讓電腦遠離USB病毒

USB病毒最惱人的行為就是重複感染,加上越來越多周邊載具都使用USB介面,一旦連接上Windows系統,就會自動識別成儲存裝置,此時,無論病毒存放在電腦或這些儲存裝置上,所有Windows系統可辨視的磁區都會被植入病毒,只要沒有清除乾淨,過一段時間,它又會發作,而且病毒特徵還會利用網路持續更新,在不斷的變種情況下,掃毒工作也更困難。

當你處理完這臺電腦的問題後,或許過沒幾天又中毒,雖然解決方法沒有很複雜,但只能手動操作,每處理一臺都很費力,因此預防再中毒,刻不容緩。

有一些方法能有效防禦USB病毒在電腦主機及USB介面儲存裝置間四處流竄,我們也收集了多種防護USB病毒到處肆虐的方法,有些方式根本不用花錢,只要在現有網路架構上增加設定即可,不過現在病毒變化太快,單靠一種方式較難完全防禦,因此各種作法要相互搭配,才能建立最完善的防護方式。

5項基本功保平安

其實要防護病毒從USB儲存裝置感染電腦,只要利用電腦群組原則(Group Policy)、防毒軟體及防火牆,就可以達到最基本的防禦方法。如果企業架構在Windows系統上,只要變更些許設定,就能防範USB病毒「自動」感染電腦的危機;若員工「手動」觸發病毒,就只能依靠防毒軟體的病毒特徵碼比對技術,就是「硬碰硬」的對戰。另外,若企業採用Windows AD建構網路環境,我們建議利用群組原則建立第一道防線,是最容易、且馬上可達成的方式。

網域群組原則

優點:能大規模禁止所有網域內電腦,執行自動播放功能

限制:欲控管的電腦必須登入Windows網域

如果企業網域是架構在Windows AD(Active Directory)中,利用群組原則編輯器,能很輕易地管控用戶端存取USB介面裝置。

群組原則是可以讓系統管理員集中管控Windows用戶端作業系統的工具,只要用戶端電腦登入Windows網域,管理人員就可以控制整個企業內所有使用者與電腦環境,加上Windows又是目前最常使用的用戶端系統,因此,利用群組原則管理用戶端電腦存取方式,是防堵USB病毒最經濟且有效的方式。

在Windows AD服務中,預設值下並沒有提供限制存USB介面裝置的設定,因此,我們需要先到http://support.microsoft.com/kb/555324/en-us下載範本檔案。使用上很容易,只要登入上述連接的網頁,複製Resolution這一段的資料到記事本中,並儲存成副檔名為.adm的檔案格式即可使用。

然後到執行網域服務的Windows Server系統上,啟動「群組原則物件編輯器」,在「電腦設定」的「系統管理範本」中,點選滑鼠右鍵使用「新增/移除範本」,匯入剛剛我們儲存成.adm檔案的資料即可,最後在「系統管理範本」中就會出現「Custom Policy Settings」設定,它所提供的範本能管控可移除式USB硬碟、光碟機及軟碟機等多種USB介面裝置。我們實際在Windows 2000 Server SP4及Windows Server 2003 SP2測試,也能順利執行,不過在Windows Server 2003中,還需要點選「檢視」的「篩選」中,取消「只顯示可以完全管理的原則設定」,才會正常顯示禁用USB裝置的設定。

當匯入範本後,預設值中,群組原則尚未設定可移除式USB硬碟的資訊,管理人員必須自行啟動才會執行,而用戶端電腦登入網域後,就會禁止執行autorun.inf,但還是可以正常存取硬碟中的資料。

此方法是利用usbstor.sys(通用型USB的驅動程式)限定用戶端電腦存取可移除式的USB硬碟裝置,包括記憶卡、隨身碟及外接硬碟等,若有用戶不想被控管,自行刪除此檔,也將無法使用USB裝置。

本機群組原則

優點:每臺電腦可以自行處理,無需加入網域

限制:需要手動自行操作,若電腦數目多,較麻煩

網域群組原則能減少管理網域內電腦的設定麻煩,但如果企業沒有架設Windows AD呢?其實我們也可從個別電腦的本機群組原則中設定,功能大同小異,只是需要每臺逐一設定。

以Windows XP專業版為例,我們只要從群組原則的系統工具中,點選「電腦設定」中「系統管理範本」的「系統」,就有「關閉自動播放」選項,只要啟動此功能,就可以停止從所有磁碟機或光碟機的自動播放功能;若要禁止USB介面的儲存裝置,就是選用套用在所有磁碟機。需要注意的是,它只能選擇停止所有磁碟機或光碟機的自動播放,不像Windows AD的群組原則,可以同時限制各種介面,然而目前從USB介面感染的病毒,多半以外接可移除式硬碟為主,因此也已經足夠。

若用戶端系統採用Windows XP家用版或Windows 2000時,因為不支援群組原則的系統工具,因此只能從更改註冊機碼下手。

在登錄編輯程式中,在HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer下,將NoDriveTypeAutoRun值改成255即可,若只想禁用USB介面的硬碟,而光碟機能正常使用自動播放功能,就要將該值設定為95。

防毒軟體

優點:可偵測、刪除或隔離電腦病毒感染主機,是最基本的防護方式

限制:只能防止已知電腦病毒,對未知病毒防護力較弱

防毒軟體通常是企業建置資訊安全的第一步,而且企業版的防毒軟體不像個人版防毒只著重在病毒的偵測率,更會考量到管理性、部署方式、報表統計及操作介面等眾多面向,除了防護個人電腦的安全外,更讓管理簡易化,理論上只要上線使用,並定期購買更新服務,就不用花費額外的資源處理。

現在的電腦病毒種類越來越多,防毒軟體為了應因許多病毒威脅,功能上從基本的防毒引擎,陸續延伸到個人防火牆及主機型入侵防禦系統(Host Intrusion Prevention System,HIPS)等,但原則上,防毒還是最基本需求,其他防禦機制是否啟用,則視個別用途而定。不過,現在防毒軟體對「毒」的定義也在轉變,從傳統的電腦病毒,延伸到間諜程式、木馬程式、垃圾郵件及網路釣魚等惡意攻擊都可算是病毒,因此各防毒軟體的病毒資料料也隨著多種惡意程式的進展同步更新。因此雖然病毒威脅增多,防毒軟體的防護功能仍持續增加中。

不過現在病毒的更新及變種速度太快,防毒軟體更新病毒特徵碼通常需要一段時間,有時根本趕不上電腦病毒變化的速度,因此單靠防毒軟體的病毒特徵碼已不敷使用。這也是近來許多電腦遭受USB病毒持續不斷、重複感染,而防毒軟體卻一籌莫展的原因。

另外,雖然現在防毒軟體強調啟發式掃描技術,採用類似行為分析模式,能偵測各種程式的處理方式,但對USB病毒的防護功能還是有限。

趨勢科技資深經理戴燊表示,USB病毒是利用autorun.inf執行病毒,這個過程原則上屬於合法行為,啟發式掃描技術可能無法判斷,但如果把autorun.inf及病毒載入電腦的各磁區時,就認為屬於異常行為,啟發式掃描技術就會發出警示,只是,此時若病毒早已植入電腦,最後還是要搭配防毒軟體的特徵碼比對能力。

賽門鐵克資深技術顧問莊添發認為,行為分析的方式仍有一定準確度,它會綜合各種合法及非法行為,最後提出一個總分,如果病毒的異常行為超過臨界值,啟發式掃描才會偵測到未知的惡意程式行為。

當然,哪種處理行為屬於合法或非法,就要看各家防毒軟體的設計方式,使用者也可以自定安全等級,甚至當把autorun.inf及病毒載入電腦的各磁區前就警示通報,不過誤判率可能提高的情況下,需有所取捨。

從防火牆阻擋更新來源

優點:避免病毒自行更新程式

限制:病毒更新來源變動時,需手動查詢、調整新的來源IP

現在病毒為了躲避防毒軟體更新病毒特徵碼的速度,也開始具有自我更新能力,類似在電腦中安裝下載器,一旦病毒版本發布更新,病毒就會自動下載執行,若防毒軟體更新特徵碼速度不夠快,根本無法比對資料,也因此無法偵測及清除病毒。

USB病毒就是有這種特性,所以如果我們能分析該病毒從哪個IP Address位址更新資料,然後阻斷更新來源,再等待防毒軟體製作解藥,較能防範疫情擴大。只是一般很難自行分析病毒的更新來源,通常要依靠資安廠商協助。

奕瑞科技客服專員陳怡吉分析過最近USB病毒的特徵,也利用工具解析出該病毒更新的IP Address位址來源,發現範圍是60.169.0.182~60.169.0.188,他建議先從防火牆封鎖,可避免病毒自我更新。根據他的經驗,60.169.0.185是最主要的更新來源,一定要阻斷連線,避免病毒更新管道。

此外,趨勢科技是利用防毒軟體。當用戶端電腦連接網路時,趨勢防毒軟體會查詢全球資料庫,確定是否為合法網站,一旦有異常,會主動通知用戶端注意。因此,就算病毒自動連線網路下載資料,防毒軟體也會察覺IP Address位址來源,防止病毒更新自身版本。

自行建立名為autorun.inf資料夾

優點:能防止病毒藉由autorun.inf載入

限制:所有磁區都要建立,只防護自動載入病毒,無法防護手動執行

USB病毒主要是利用autorun.inf將病毒植入電腦主機,或反向從遭感染的主機把病毒散播到各種USB介面的儲存裝置中。就是因為具有這種雙向傳遞的方式,病毒才能在電腦及USB儲存裝置中不斷擴散,而autorun.inf就是最主要的媒介。

這個純文字檔是讓電腦能自動播放程式的參考依據,當初它的目的是,使用者執行可移除式媒體(包括光碟、隨身碟及硬碟等)時,簡化需自行進入媒介中,手動點選程式的麻煩。但USB病毒就是利用這種方式逐一感染各個磁區。

autorun.inf本身並不是惡意程式,但惡意程式可以利用autorun.inf的內容,自動且隱密地進入電腦主機中,而且由於Windows作業系統在預設情況下,允許自動執行autorun.inf,也讓病毒感染速度更快。

感染USB病毒後,電腦內的各個磁碟區都會被植入autorun.inf及載入的電腦病毒等程式,只要有新的儲存裝置接上電腦,並被Windows系統視為磁區(例如C、D到Z等),如果磁區中沒有autorun.inf檔案,就會自動寫入autorun.inf和電腦病毒。

因此,如果能在病毒未感染儲存裝置前,預先在各磁區的根目錄中手動新增autorun.inf的資料夾,就能在連接感染的設備時,減少遭植入病毒的機會。

這作法很容易,只要在各磁區中新增名為「autorun.inf」的「資料夾」即可,並在內容屬性中設定成「唯讀」,以防止誤刪。

操作上有點費時,因為只要Windows系統判斷成磁區的分割區,我們都要在各磁碟區的根目錄建立該資料夾,包括所有USB介面的儲存裝置。

但此種作法還是有限制。例如電腦主機的各磁區都已新增autorun.inf的資料夾,而後接上有病毒的USB隨身碟時,Windows系統還是會自動執行autorun.inf,並載入相關病毒,到C磁區中的Windows系統資料夾中,該電腦依然會中毒,然而當該病毒要寫入其他磁區的根目錄時,因為這些地方都已經存在autorun.inf資料夾,而無法感染,中毒範圍僅局限在Windows系統資料夾中。

若將未感染且有autorun.inf資料夾的USB儲存裝置也適用。連接到遭感染的電腦時,因為本身已存在資料夾,也將無法載入病毒。需要注意的是,上述方式僅防範病毒利用autorun.inf自動執行的功能,若使用者不慎點選病毒檔,還是會中毒。7項進階防禦法,阻撓病毒感染不手軟

除了企業現行的網路環境可以防範感染USB病毒外,還有許多軟體硬設備可以使用,只是需要額外採購,費用較高,但這些解決方案能更徹底處理病毒的感染途徑,甚至能禁止從外接式設備處理特定應用程式。如果企業打算一勞永逸處理所有電腦病毒感染主機運作的事件,這些處理方式則是不錯的做法,若打算採購新設備,也可以考慮是否具備特定功能。

防寫USB隨身碟

特色:防止病毒自動植入USB隨身碟

防寫型的USB隨身碟能有效預防受感染的主機,將病毒再次寫入隨身碟中。

一般隨身碟只能存放資料,防寫型隨身碟則有防寫鎖,一般時候可以設定成防寫模式,當真正要儲存檔案時,再解除防寫功能,因此能避免電腦自動將病毒寫入隨身碟中。例如錸德EZdrive就有多款具有防寫鎖的隨身碟。現在隨身碟為了確保資料安全,也開始整合資料加密功能,以Authenex A-Key 4000為例,就是兼具動態密碼鎖(Token)與隨身碟的設備,當使用者登入時,會要求輸入密碼才能寫入資料,若沒有輸入密碼,就只能存取磁碟的設定區域,而該區域無法寫入資料,以避免病毒自動寫入及強化資料安全,但問題是,如果使用者不知道該電腦是否感染USB病毒,而輸入密碼、通過認證,隨身碟還是會中毒。

趨勢科技也正與某隨身碟設備合作,直接在隨身碟中嵌入防毒引擎,當存取資料時,會自動掃描檔案,防止隨身碟被植入惡意程式。

還原卡

特色:病毒只暫存在虛擬磁碟,一旦還原就消失

還原卡是保護電腦不受病毒感染的最佳方式之一,因為它會在作業系統啟動前,建立類似Pre-OS的磁區,類似將資料暫存在硬碟中,只要還原了電腦系統,就會呼叫該儲存點回復資料,與Windows的系統還原僅能保護系統設定不同,還原卡會保留需保護磁區的所有資料,因此有些還原產品會先在原本硬碟中分割獨立磁區,以存放資料。所以就算病毒植入電腦,我們只要設定開機或手動還原,就能回復成未受感染的況態,所以即使無論USB病毒重複一直感染電腦,我們還是能很輕易地回復系統。

不過面對USB病毒,這種方法還是有限制。此病毒會在各磁區都寫入病毒資料,若要利用還原卡徹底保護電腦,就要針對所有磁區,不能只保護系統磁區(C磁區),一旦病毒入侵電腦,就要還原全部磁區的資料,才能回復到安全狀態。在這種情況下,資料不能存放在電腦中,適合應用在共用電腦上。

Thin Client解決方案

特色:Thin Client本身沒有儲存裝置,但仍要確實做到伺服器主機安全

在Thin Client架構下,所有資料都是儲存在伺服器電腦中,只要設定適當權限,強制用戶端只能存取特定資料夾,就能將該病毒限制在某區域中,不至於擴大災情。

以HP Thin Client電腦為例,預設狀況下員工只能利用Thin Client存取伺服器資料,所有列印、儲存及應用程式都是由伺服器提供,就算用戶端被病毒入侵,它也僅將資料存放在記憶體中,重新啟動本機後,電腦依然能正常運作,只要做好伺服器的資安控管即可。

如果用戶端電腦需使用USB介面裝置,管理者可以開放特定電腦使用,雖然USB病毒可以利用此方式,將惡意程式植入到伺服器中,但也僅在特定資料夾內,並不會影響到其他用戶端資料,加上若企業定時備份伺服器資料,也可以回復至未受感染的狀態下。

Thin Client最大的問題是所有作業都在伺服器上,伺服器本身負擔大,而且可能需要重新部署及規畫網路系統,相較於其他解法,難度較高。

SSL VPN

特色:當用戶登入後,依然可以管理外接式儲存裝置

現在的SSL VPN不單提供遠端存取服務,更能延伸至終端防禦架構,保障傳輸過程安全外,還要確保用戶端電腦安全,在未經授權下,用戶端不能自行啟動特定應用程式及I/O介面(例如USB)。

Juniper SSL VPN的Security Virtual Workspace(SVW)就是在處理這方面的問題。通常在認證身分並建立VPN通道後,沒有其他方式可以防範人員盜取企業資源,SVW則是提供類似Windows系統的虛擬桌面,管理人員可以限制使用者只可以在此桌面中,編修及存取資料,並能使用哪些應用程式及I/O介面。為了避免病毒透過USB介面交互感染,我們能禁止將資料儲存在本機USB隨身碟中,只允許網路傳輸,杜絕USB感染途徑。

另一方面,利用SSL VPN連線時,有些解決方案還可以檢查本機電腦的安全等級(Host Check),若電腦被植入惡意程式或連接不安全設備,則禁止連線。

NAC

特色:檢查用戶端行為,一旦中毒,立即禁止連線

NAC(Network Access Control)是近來很熱門的資安設備類型,它對於受感染USB病毒的電腦連線,也有不錯的防護方式。

無論是Agent與Agentless的NAC解決方案,作法多是先檢查主機安全性,若有異常就禁止連線,或者強迫到另一網段更新系統,才能連線。員工將網芳電腦分享的資料夾,設定成網路磁碟機時,當該電腦被USB病毒感染後,網芳上的資料夾也會被植入病毒,接著導致其他人電腦依序中毒,此時USB病毒不單將USB介面的儲存裝置當成感染途徑,而是利用網芳交叉感染,疫情將更嚴重。我們則可以設定NAC政策,在電腦連線前,先分析是否被USB病毒更改機碼(例如被設定為無法顯示隱藏檔),若異常就禁止連線,限制病毒擴散速度,甚至禁止電腦使用USB隨身碟,徹底避免感染來源。

病毒監控服務

特色:24小時監控防毒記錄,第一時間警示注意

病毒監控是防毒廠商提供的委外資安服務之一,主要能監控電腦狀態,只要病毒在電腦中產生異常事件,就通知管理人員注意。

防毒軟體每天產生的記錄檔很多,一般管理者根本不會注意是否有異常訊息。雖然防毒軟體經常更新特徵碼,增加辨識率,但有時只能偵測、無法清除,記錄檔都會將處理狀況記載下來,但管理人員不會注意,病毒監控服務就是彌補此部分的資訊落差。

以趨勢科技ESO(Expert Service Offering)檢查USB病毒的過程為例,病毒會不斷更新避免被防毒軟體掃描,但防毒軟體多少還是能偵測出電腦異常,ESO服務會在企業內架構事件收集器,而趨勢科技的防禦中心也有人24小時監控這些事件。一旦事件異常就會通報企業的資訊人員,並提供進階的收集工具以正確分析電腦問題;若是被新種病毒感染,就能立即製作解藥,避免大規模擴散。這種方式對USB病毒很有效,因為病毒變化很快,單靠病毒特徵碼無法完全防護,有了持續監控的服務,就更有機會提供第一時間處理方針。

Endpoint Security

特色:整合多種資安防護系統,到達多層次防禦功效

現在的病毒變化越來越多,已不能單靠防毒軟體處理,特別像透過USB介面傳播的病毒,隨時都可能更新,防毒軟體根本來不及應付下,開始走向整合式終端安全發展。

Endpoint Security就是主機型的多層次防禦。以賽門鐵克Endpoint Protection為例,包括防火牆、入侵偵測、作業系統保護、系統禁止、Buffer Overflow保護及設備管理等5種,主要是在病毒入侵電腦的第一時刻,就做好把關動作。對於USB介面的儲存裝置而言,通常歸屬於設備管理部分。例如當連接上USB介面裝置時,只給予唯讀或禁用等權限,甚至像已知的Kavo病毒檔案名稱,還可以利用程式控制禁止執行這個檔案。另外像趨勢科技的OfficeScan,除了禁止某病毒檔案執行外,連載入USB病毒的autorun.inf都會一併刪除,減少操作麻煩。

此外,從DLP(Data Loss Prevention)技術發展的產品,也有防護USB病毒的功能。它主要是防範機密資料透過多種管道洩密,當然也包括USB介面裝置。以McAfee DLP為例,還可以僅允許某特定品牌、序號或型號的USB設備才能使用。

Endpoint Security不單能從設備管理限制存取USB裝置,其實利用HIPS也可以處理。當病毒從USB裝置感染電腦時,若行為異常時(例如自動將autorun.inf寫入各磁區),就會警示問題,或者像Cisco Security Agent直接監控機碼,當機碼變動時,就通知IT人員注意。

除了防毒廠商朝向Endpoint Security發展外,資產管理廠商的發展方向也類似。

例如LANDesk公司也有Endpoint Security管理方案,運作原理類似,都是在用戶端電腦植入代理程式,減少不正常行為造成病毒入侵的機會。

「預防勝於治療」這句話,對於USB病毒而言,更為重要。因為它的特性,處理過程經常人仰馬翻,與其等待中毒後再處理,不如現在就先打預防針,以免遭受無妄之災。

上述12招是我們整理後,能管理USB病毒擴散感染的作法,其中基本5招是能立即處理的方式,只需要更動些許設定即可完成,如果企業預算有限,可以先自行保護,第一時間就防止病毒入侵電腦。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06