鎖定軟體套件發布平臺NPM的供應鏈攻擊事故,8月底有開源建置工具Nx被植入惡意程式的情況,後續資安業者Wia發現有超過6,700個GitHub私人儲存庫遭到公開,如今又有大規模攻擊事故出現,揭露此事的資安業者Socket指出,駭客植入會自我散布的蠕蟲,並在2天內感染超過500個套件,而且,這波攻擊很可能還在延續。

上週澳洲網路安全中心(ACSC)、資安業者Rapid7警告勒索軟體Akira針對SonicWall防火牆下手的情況加劇,本週SonicWall對使用雲端組態備份機制MySonicWall的用戶表示,此服務出現資料外洩的情況,攻擊者有機會將相關組態用於對防火牆發動後續攻擊。

【攻擊與威脅】

供應鏈攻擊兩天內急速擴散!逾500個NPM套件被植入具大量散播能力的蠕蟲

軟體供應鏈攻擊的威脅加劇,近期有許多軟體套件發布平臺NPM的套件開發者遭到攻擊,導致他們維護的套件遭到植入惡意軟體的情況,但如今有資安業者也受害,而受到各界關注。

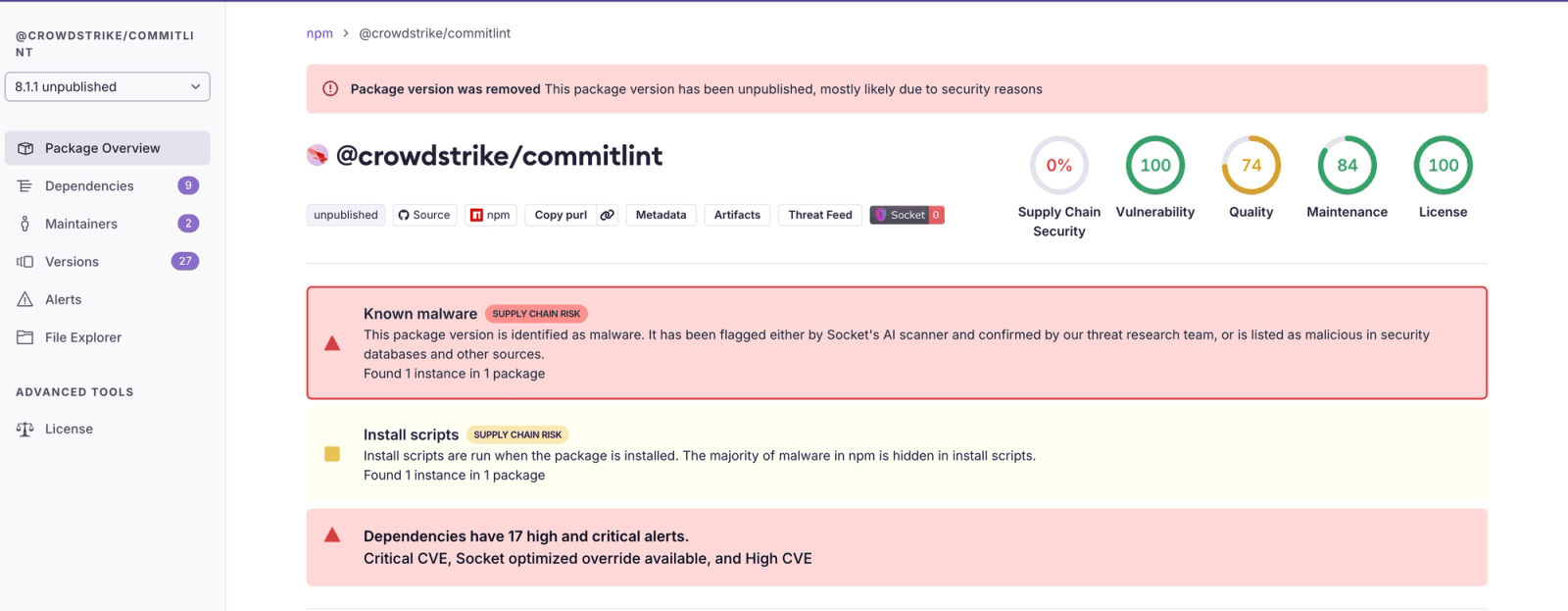

資安業者Socket指出,資安業者CrowdStrike用來發布NPM套件的帳號crowdstrike-publisher出現遭到破壞的情況,他們研判很有可能是軟體供應鏈攻擊活動Shai-Hulud的一部分,因為駭客使用的惡意軟體相同,且當中包含名為bundle.js的指令碼。此指令碼的主要用途,包含下載帳密掃描工具TruffleHog並執行,然後搜尋受害電腦存放的憑證及雲端帳密、偵察開發者的CI帳密資料,並在特定的儲存庫建立未經授權的GitHub Actions工作流程,最終將前述提及的敏感資料外流。

在經過相關通報之後,受影響的套件NPM已經下架處理,總共約有500個套件受到影響,值得留意的是,不光是CrowdStrike的帳號遭駭,還有Operato、Things Factory等多個企業組織也遇害。

SonicWall防火牆雲端設定檔備份外洩,要求用戶立即更換憑證

SonicWall通知其用戶在MySonicWall帳號中儲存的防火牆雲端設定檔備份,曾遭未經授權的存取,這些檔案包含密碼、金鑰與其他敏感資訊,要是落入攻擊者手中,可能降低滲透防火牆的難度。SonicWall表示,事件發現後已關閉未授權的存取點,並與國際執法及資安單位展開調查,同時要求受影響的使用者立即執行隔離與憑證重設。

官方強調,影響範圍限於有將設定檔備份在MySonicWall的防火牆。使用者可登入MySonicWall確認狀態,如果帳號頁面以提示橫幅標示受影響的序號,代表這些防火牆必須立即採取修復步驟,當帳號未顯示受影響序號,但過去確曾使用雲端備份,SonicWall將在後續提供判斷方式。

ShinyHunters宣稱從Salesloft Drift事件竊得15億筆Salesforce資料

近日涉嫌駭入Google、思科、安聯人壽等知名企業的駭客組織ShinyHunters,本周宣稱已經自Salesloft Drift駭入760家企業的客戶關係管理(CRM)系統Salesforce資料庫,取得近15億筆用戶資料。

今年8月起,陸續有思科、安聯人壽公告遭不明人士竊走客戶資料,當時僅有Google說明是Salesforce系統遭駭。Google自家資安團隊及服務部門Mandiant公告調查結果,攻擊者自8月8日至8月18日期間,濫用整合Salesforce的Salesloft Drift OAuth權杖登入其CRM系統,並竊走客戶資料及其他內部系統資料。

針對作案的過程,這群駭客聲稱,他們一開始利用開源數據挖掘工具TruffleHog掃瞄,尋找網路上是否有外洩的Salesloft Drift憑證,最後他們找到Salesloft公司的GitHub密碼。

記憶體攻擊新手法Phoenix,可繞過DDR5的Rowhammer防禦機制

ETH Zurich與Google研究團隊揭露能在量產DDR5上實際運作的Rowhammer攻擊手法,稱之為Phoenix。研究證實,在一般電腦平臺預設設定下,所有2021年至2024年間出貨的15條SK hynix DDR5 UDIMM都能被攻破,並以分頁表(Page Table)翻轉取得系統控制權,最快僅需109秒即可完成。該研究已在2025年6月6日透過瑞士國家網路安全中心進行通報,並在9月15日解禁,同時登記為CVE-2025-6202。

過去TRR被視為阻擋Rowhammer的主要手段,但研究團隊透過逆向工程發現,DDR5在晶片內實作的TRR(Target Row Refresh)其實並不是每次存取都會立即檢查,而是以較稀疏的取樣來判定是否發生Rowhammer。也就是說,TRR的取樣間隔可能長達數百甚至數千個DRAM自動重新整理周期(tREFI)。

研究指出,近期的AMD Zen 4、Intel Alder Lake與Raptor Lake的記憶體控制器未使用DDR5的RFM(Refresh Management)指令,現行防護仍高度仰賴各廠商未公開的TRR設計。

為了讓顧客經常上門消費,許多餐飲業者都會實施會員集點制度,消費者能透過點數折抵消費或是兌換禮物。但最近有一起資料外洩事故,與業者通知用戶點數到期有關,在客戶於社群網站透露後,引起國內媒體爭相報導。

這起事故的主角,是全臺擁有超過50家分店的迴轉壽司店「壽司郎」。事件的揭露,是有人9月14日在社群網站Threads發文指出,壽司郎點數到期通知疑似寄給所有到期的人,並表示他因此知道巷口的阿伯有多少點數。此貼文一出,迄今有超過44萬人看過、4,300人按讚、1,100人轉貼。該名用戶表示,他總共收到64封點數到期通知信。

對此,有其他Threads用戶留言表示,他聽聞有人收到600封通知信,並指出這些通知信只有姓名,並未包含其他個資,不然事態可能會更加嚴重。但也有用戶認為,其實姓名和電子郵件信箱都算是個資,這次的壽司郎出錯似乎很嚴重。

半導體測試設備供應商致茂電子遭網路攻擊,勒索軟體Warlock聲稱是他們所為

9月17日晚間半導體儀器測試大廠致茂電子發布資安重訊,指出他們的資訊系統遭到網路攻擊,事發後資安團隊立即啟動防禦機制因應。而對於這起事故可能會帶來的影響,致茂表示根據初步評估,沒有個資、機密,以及重要的資料文件出現外洩的情況,對於公司營運無重大影響。

雖然致茂並未透露遭到的攻擊類型,但根據民視新聞網的報導,勒索軟體駭客Warlock聲稱是他們所為。我們也在網路上搜尋,威脅情報網站CyberSecurity News Everyday、HookPhish、Ransomware.Live皆發布相關消息,從這些網站的公告也看到Warlock在16日聲稱從該公司竊得資料,但攻擊者手上究竟有多少檔案,仍不得而知。

比較特別的是,Ransomware.Live提到,過程裡駭客運用多款竊資軟體犯案的情況,他們疑似運用至少4款惡意程式,包括:Lumma、RedLine、StealC、Raccoon。

其他攻擊與威脅

◆針對APT41假冒美國議員攻擊與美中貿易談判有關的政府機關、智庫、學者,資安業者Proofpoint揭露相關細節

◆ShinyHunters傳出接下來針對金融、科技領域而來,濫用Bland AI進行大規模社交工程攻擊

◆駭客組織TA588鎖定巴西旅館而來,透過AI生成的指令碼散布木馬Venom RAT

◆伊朗駭客MuddyWater發動新一波攻擊,透過Cloudflare散布多階段惡意軟體

◆微軟雲端檔案共享服務OneDrive的自動同步機制存在缺陷,恐洩露SharePoint Online的企業機密

【資安產業動態】

將中小企業與NGO納入資安防禦網!資安院打造健檢團與服務團,可結合課程讓老師帶學生實務參與

資安人才短缺是全球性的挑戰,臺灣亦不例外,而如何將資安文化與意識向一般民眾普及,更是一大難題。為建構全民參與的社會資安防護體系,政府與上市櫃公司雖已積極強化資安投入,但中小企業與非營利組織(NGO)也是臺灣創新的重要動力,同樣需要被納入防護網。為此,國家資通安全研究院(資安院)正積極著手發展相關對策。

在眾多推動措施中,我們特別關注兩項專案:「資安服務團」與「資安健檢團(Cybersecurity Clinic)」,因為它們都採用實地輔導方式,協助中小企業、微型企業與NGO強化防護能力。

近期資安日報

【9月17日】中國駭客CamoFei利用Roundcube攻擊臺灣教育機構

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10