最近兩至三個月,駭客組織UNC6040(ShinyHunters)鎖定雲端CRM平臺Salesforce系統而來的攻擊行動不時傳出,近期更出現Salesloft Drift供應鏈攻擊,駭客組織UNC6395入侵Salesloft的GitHub帳號,從而竊得採用Drift整合元件的企業組織憑證(Token),從而入侵並竊取存放在Salesforce平臺的資料,這樣的現象也引起美國聯邦調查局機(FBI)警告,並呼籲企業組織要嚴加防範。

另一個引起各界高度關注的消息,是近日三星為旗下安卓裝置修補零時差漏洞CVE-2025-21043,並表示已被用於實際攻擊行動。由於通報此事的Meta與WhatsApp資安團隊表示,他們是在調查一起高度針對性的攻擊事故發現漏洞,不禁讓人好奇,該漏洞是否如之前蘋果、Meta先前修補的零時差漏洞,被用於攻擊三星裝置的WhatsApp用戶。

【攻擊與威脅】

FBI針對UNC6040與UNC6395駭客組織活動提出警告,目標是從企業組織的Salesforce平臺竊取資料

美國聯邦調查局(FBI)指出,駭客組織UNC6040與UNC6395近期針對企業的Salesforce平臺發動攻擊,透過語音社交工程與遭竊的OAuth權杖取得存取,進一步大規模竊取資料,部分受害者還接到電子郵件勒索。

FBI指出,UNC6040自2024年10月以來持續活躍,手法以語音釣魚為主,攻擊者會假冒IT人員致電客服中心,要求員工配合操作或交付登入資訊。一旦取得初始憑證,就會引導受害者在Salesforce的管理介面核准惡意連接應用程式,這些應用多半偽裝成合法的工具,例如修改版的Salesforce Data Loader,實際上在取得OAuth權杖後可直接透過API批次匯出大量資料。由於授權流程來自平臺本身,攻擊活動往往能規避多因素驗證、密碼重設與登入稽核等控管機制,使外洩行為更難被察覺。

UNC6395則是在2025年8月被觀測到利用Salesloft的Drift應用遭竊的OAuth權杖,結合第三方整合功能進入企業的Salesforce環境並竊取資料。雖然這個途徑在8月20日已由Salesloft與Salesforce共同撤銷權杖而遭封鎖,但事件也凸顯了第三方整合帶來的潛在風險。FBI強調,即便攻擊鏈已中斷,仍有必要檢查是否存在殘留或不必要的權杖,以防止後續遭濫用。

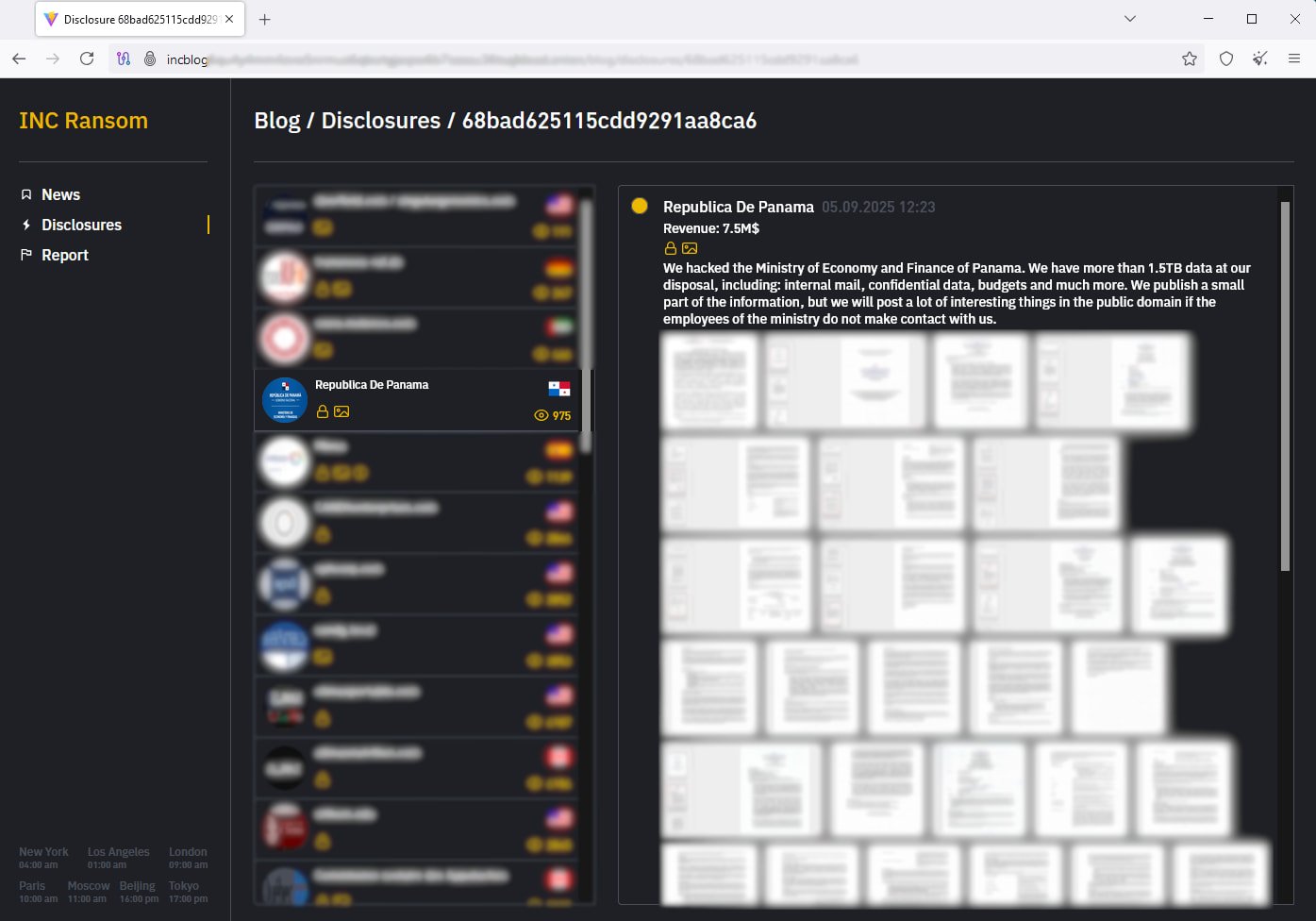

巴拿馬財政部遭INC Ransom勒索軟體攻擊,駭客聲稱竊走1.5 TB資料

巴拿馬經濟暨財政部(MEF)近日透露,內部電腦發生惡意程式入侵事故。根據媒體報導,禍首是INC Ransom勒索軟體。

MEF在一臺工作站發現疑為惡意軟體的活動,當時已依照既定的安全政策,立即啟動相關措施,並在整個資訊系統加強預防手段以遏止該次事件。巴拿馬政府強調,沒有任何核心系統與平臺受到影響,皆維持正常運作。

根據資安新聞網站Bleeping Computer報導,勒索軟體組織INC Ransom在暗網論壇宣稱成功入侵MEF,並竊走1.5 TB內部資料,包括電子郵件、財務文件、預算明細等等。為取信買家,這群駭客還公布部分資料作為證明。

針對曝露的Docker API,駭客透過Tor網路發動新一波行動,疑綁架用於殭屍網路

今年6月資安業者趨勢科技揭露針對組態配置不當的Docker API挖礦的大規模攻擊行動,駭客將作案工具存放於架設在洋蔥網路(Tor Network)的伺服器,意圖隱匿相關活動,如今有新的發現,指出相關攻擊的威脅加劇。

資安業者Akamai今年8月在本身設置的蜜罐陷阱基礎設施,發現新一波的攻擊行動,雖然駭客同樣針對曝露在網際網路,且具備弱點而有機會被感染的Docker API而來,但這次使用的初始存取管道有所不同,而且,攻擊者還讓其他人無法透過網際網路存取受害的Docker API。值得留意的是,這波攻擊行動的惡意程式也相當特殊,因為攻擊者並未植入挖礦軟體,而是部署其他工具,疑似打算充當殭屍網路的基礎設施。

特別的是,其中一個檔案是使用Go語言打造的惡意程式部署工具,執行過程竟出現Emoji表情符號,Akamai推測,可能是因為攻擊者借助大型語言模型(LLM)撰寫程式碼,目前許多LLM生成程式碼時經常會出現表情符號,有人認為是操作者刻意用表情符號,意圖繞過系統的輸入檢查,也有人認為是LLM訓練時學到這種風格,而在操作者會強制禁用的狀況下,產生帶有表情符號的程式碼內容。

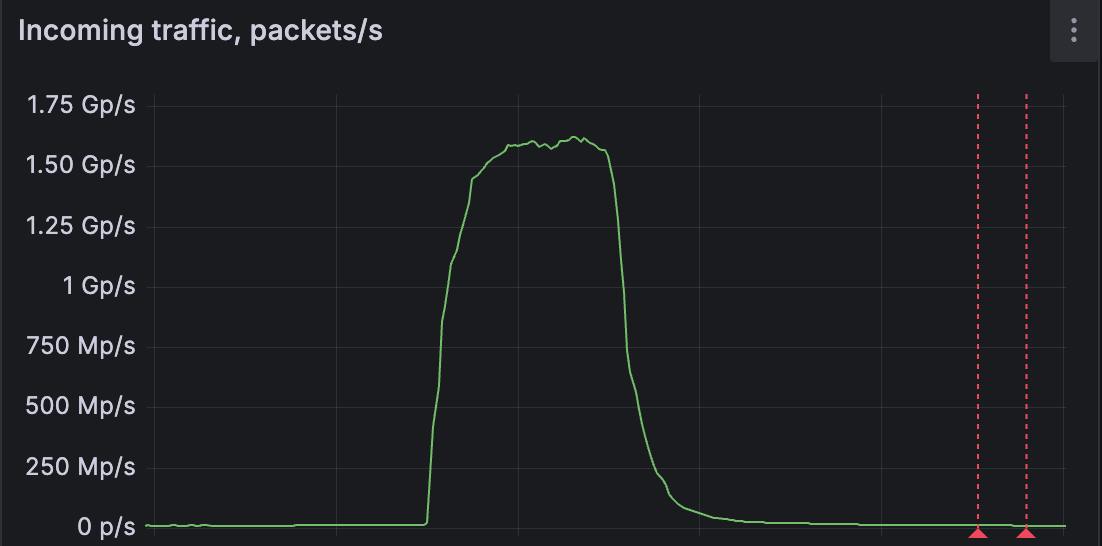

1.1萬臺物聯網裝置、路由器遭綁架,發動每秒15億個封包的DDoS攻擊

9月初資安業者Cloudflare揭露峰值達到11.5 Tbps的DDoS攻擊,封包速率最高達5.1 Bpps,持續約35秒,一開始認為攻擊流量來自Google雲端,後續確認同時來自物聯網裝置及多家雲端服務供應商,如今有其他資安業者發現新一波攻擊行動,但這次主要是針對緩解相關攻擊的服務業者而來。

英國資安業者FastNetMon於9月9日指出,他們發現專門針對西歐一家DDoS流量清洗服務業者的DDoS攻擊,封包的速率每秒達到15億個(1.5 Gpps或1.5 Bpps),惡意流量主要是UDP洪水攻擊,由全球1.1萬臺物聯網裝置及路由器等用戶端設備(Customer-Premises Equipment,CPE)產生。由於這起事故發生在Cloudflare揭露的事故數天之後,代表攻擊者現在已經將攻擊流量和封包的規模,提升到另一個境界。

其他攻擊與威脅

◆網釣服務VoidProxy鎖定M365、Google帳號而來

◆駭客組織WhiteCobra鎖定VS Code、Cursor、Windsurf用戶而來,上架惡意套件意圖挖礦

【漏洞與修補】

8月下旬,蘋果修補已被用於實際攻擊的零時差漏洞CVE-2025-43300,後來Meta也為iOS及macOS版WhatsApp修補零時差漏洞CVE-2025-55177,並指出兩項漏洞已被串連,用於針對特定使用者發起複雜的攻擊行動,近期三星也修補Meta與WhatsApp聯手通報的零時差漏洞,並表示已有被用於攻擊的情況,而引起資安界高度關注。

三星發布行動裝置9月例行更新SMR Sep-2025 Release 1,修補一系列的資安漏洞,其中最引起關注的部分,是重大層級的CVE-2025-21043,此漏洞出現在名為libimagecodec.quram.so的元件,為記憶體越界寫入漏洞,影響執行安卓13至16版的裝置,一旦攻擊者成功觸發,就有機會遠端執行任意程式碼,CVSS風險為8.8。三星發布修補程式,修正不正確的實作。值得留意的是,他們特別提到已接獲該弱點被實際利用的情形。

針對這項漏洞,三星並未透露其他細節,然而由於這項漏洞由Meta及WhatsApp資安團隊於8月上旬通報,外界很難不與前述蘋果及WhatsApp修補的零時差漏洞聯想在一起,而被猜測可能是用來對三星裝置的WhatsApp用戶下手。對此,Meta發言人向媒體透露,這項漏洞的發現,源自於他們在夏季一場高度針對性攻擊極積調查的結果,並將相關發現與業界的合作夥伴分享,其中包含蘋果和三星。

Google於9月9日發布電腦版、安卓版Chrome 140更新,修補兩項資安漏洞CVE-2025-10200、CVE-2025-10201,值得留意的是,CVE-2025-10200被評為重大漏洞,相當危險,用戶應儘速套用更新。

這項重大層級漏洞出現在Serviceworker元件,為記憶體使用之後釋放再度利用(Use After Free)的弱點,由資安研究員Looben Yang於8月22日通報,美國網路安全暨基礎設施安全局(CISA)評估其CVSS風險值為8.8(滿分10分),Google頒發4.3萬美元獎勵給Looben Yang。

而對於這項漏洞帶來的影響,攻擊者只要藉由特製的HTML網頁,就有機會從遠端導致Chrome出現記憶體中斷的現象,Google發布Windows版140.0.7339.127、140.0.7339.128,Linux版140.0.7339.127、macOS版140.0.7339.132、140.0.7339.133,以及安卓版140.0.7339.123,來修補這項漏洞。

其他資安產業動態

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02