資安業者Arctic Wolf於2個月前揭露勒索軟體Akira的攻擊行動,如今仍在持續進行,而且,駭客仍然尋找存在已知漏洞CVE-2024-40766的SonicWall防火牆下手,這樣的情況引起本週澳洲網路安全中心(ACSC)、資安業者Rapid7的關注,並提出警告,Rapid7更進一步推測,駭客可能同時搭配組態配置不當的情形。

我們上週報導駭客將AI工具用於實際攻擊行動的情況,不過AI工具本身存在的弱點也相當值得留意。本週資安公司Oasis公布AI加持的IDE工具Cursor的調查結果,指出在預設組態下,攻擊者有機會讓惡意程式於開發者電腦自動執行;另一方面,OpenAI也指出大型語言模型頻繁出現幻覺(Hallucination)的現象,與現有的評估機制有關,使得語言模型採取亂猜的策略來作答。

【攻擊與威脅】

勒索軟體Akira利用SonicWall已知重大SSL VPN漏洞入侵受害組織的態勢加劇

今年7月資安業者Arctic Wolf針對勒索軟體Akira的攻擊行動提出警告,指出駭客鎖定SonicWall防火牆而來,疑似利用SSL VPN零時差漏洞下手而得逞,後續SonicWall著手調查指出,駭客利用的資安弱點,其實是去年8月公布的CVE-2024-40766(CVSS風險值為9.3),但這樣的攻擊態勢,如今有擴大的現象。

9月10日澳洲網路安全中心(ACSC)提出警告,他們掌握CVE-2024-40766在當地遭到積極利用的情況,Akira用來對SonicWall的SSL VPN系統下手,而有機會進行未經授權的存取,並在特定情況導致防火牆當機,呼籲用戶應儘速檢查SonicWall設備的使用情況,並根據廠商的公告及指引進行調查與補救。

隔天資安業者Rapid7也發布部落格文章警告相關的攻擊態勢,表示在上個月SonicWall發布相關公告之後,他們觀察到針對SonicWall設備的入侵活動出現增加的現象,駭客存取這類設備的Virtual Office Portal網站,意圖重新設置SSL VPN用戶的動態密碼(OTP),以及多因素驗證(MFA)組態。Rapid7指出,在特定的預設配置狀態下,此入口網站可讓任何人透過網際網路直接存取,一旦使用者帳密外流,攻擊者就有機會用來配置OTP及MFA。

總下載量每週達26億次的多款熱門NPM套件被植入惡意軟體,起因是開發者帳號遭奪取

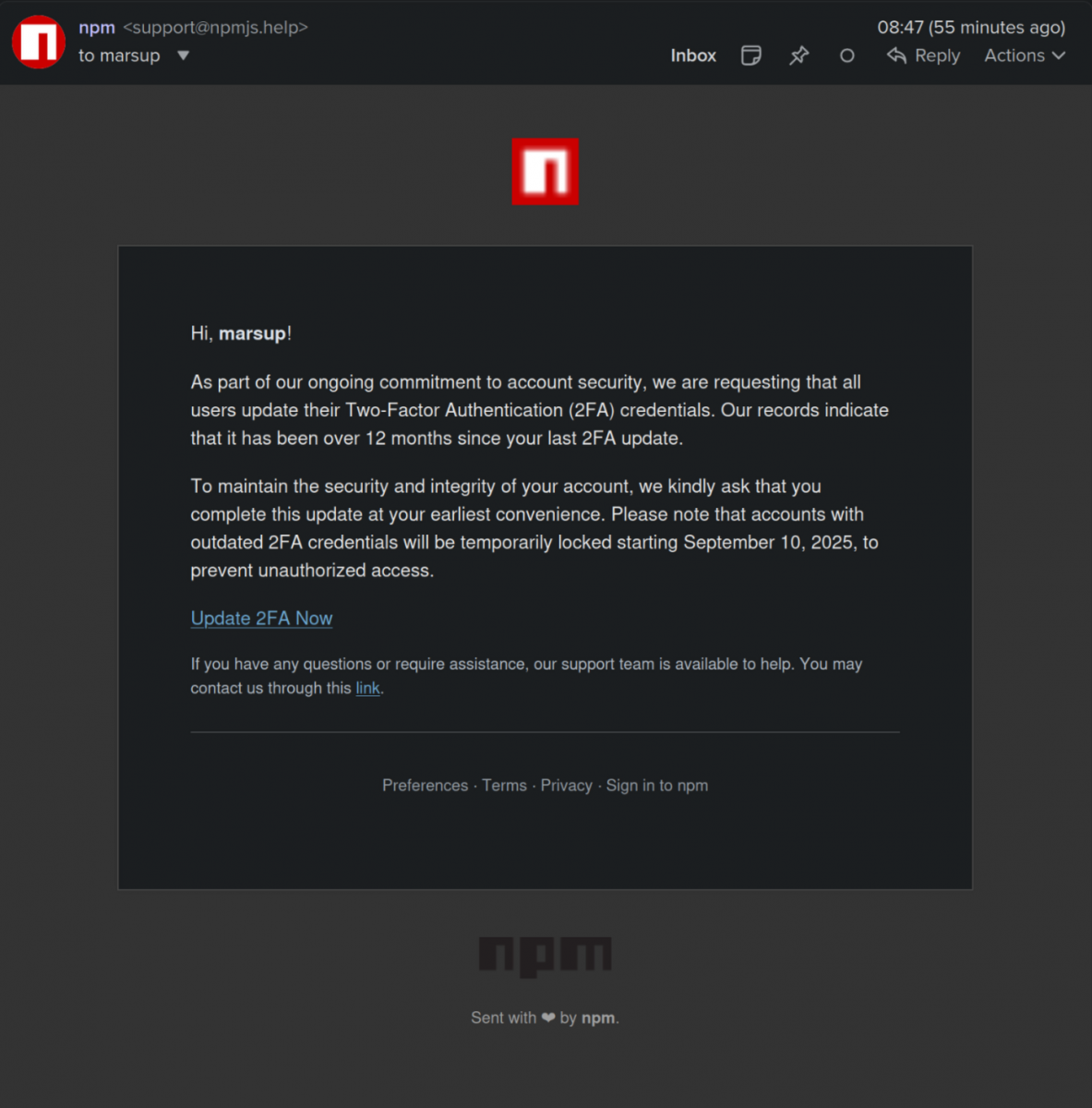

根據資安新聞網站Bleeping Computer的報導,別名qix的套件開發人員Josh Junon遭遇網釣攻擊,導致他維護的NPM套件被植入惡意軟體。由於這些套件每週被下載超過26億次,影響恐怕非常廣泛。

事件揭露的原因,在於9月8日有人發現Josh Junon所有熱門套件被植入後門,推測他的NPM帳號被駭,並透過社群網站Blue Sky發出通報。後續Josh Junon證實此事,並表示他收到看起來像是合法的雙因素驗證重設郵件,然後NPM帳號就被駭了,他正設法聯繫NPM試圖取回帳號。後來Josh Junon再度發布貼文說明,表示他無法存取自己的NPM帳號,目前由NPM進行處理。他也公布寄送釣魚信的電子郵件信箱是:support [at] npmjs [dot] help。

這起事故NPM協助Josh Junon復原了帳號,並清除非他本人發布的套件。Josh Junon表示,雖然他的帳號和套件似乎已經成功還原,但還有其他套件開發者也受到影響,呼籲大家提高警覺。

其他攻擊與威脅

◆惡意軟體AsyncRAT透過ScreenConnect竊取帳密資料及挖礦

◆Kubernetes的DNS被濫用,駭客以此從ArgoCD截取Git帳密

◆肯亞電影製作人傳出警方透過間諜軟體FlexiSPY暗中追蹤

【漏洞與修補】

AI程式碼編輯器Cursor存在RCE弱點,裝置恐自動執行惡意程式碼

資安公司Oasis公布對Cursor漏洞研究,指出這款人工智慧程式碼編輯器在Workspace-Trust設定上存在風險,可能讓攻擊者透過惡意儲存庫,在受害者開啟專案資料夾的瞬間,自動執行惡意程式碼而不需任何確認提示。Oasis現在公開此漏洞,並提供完整的技術細節與概念驗證。

根據研究人員的說明,Cursor在出廠設定中採用Workspace Trust關閉的預設配置,這意味著專案可以包含隱藏的自動化指令。一旦惡意開發者在儲存庫中放置經過特殊設定的檔案,並設計成在使用者開啟專案資料夾時自動觸發任務,這些指令就會立刻執行,整個過程完全不會經過使用者的授權或提示。這種行為等同於將開啟資料夾轉化為靜默執行程式碼,讓攻擊者能在開發者的使用環境中直接植入惡意操作。

這項弱點的嚴重性在於開發環境通常具備高權限與重要憑證,研究人員指出,開發者的筆電往往保存雲端金鑰、個人存取憑證(PAT)、API token與SaaS工作階段,一旦遭到入侵,攻擊不僅能竊取資料或修改檔案,更可能橫向移動至CI/CD管線與雲端環境,進一步取得更廣泛的權限。

OpenAI在最新研究指出,大型語言模型頻繁出現幻覺(Hallucination),主因在於現行評測(Evaluation)與訓練機制設計不當,讓模型在不確定時更傾向猜測而非承認不知道。研究指出,當主流評測榜單只看答對率,模型在不確定時傾向猜測而非承認不知道,最終以更高的自信錯誤(Confident Error)率換取更漂亮的分數。

針對這項發現,OpenAI主張,評測應對自信錯誤的回答給予更重的懲罰,並對適當的不確定表達給予部分分數,以矯正模型在不確定時傾向亂猜的行為。

這就如同選擇題的答題策略,面對不知道的題目,盲猜仍有機會答對,空白無法得分,如果模型在數千題測試中一律猜測,最終可能比懂得在不確定時收手的模型拿到更高的準確率,卻伴隨更多出錯。

【資安產業動態】

TRM Labs推出可即時偵測非法加密貨幣活動的Beacon Network

區塊鏈情報業者TRM Labs宣布推出Beacon Network,這是個即時的加密貨幣犯罪應對網路,串連了執法機構、加密貨幣交易平臺、支付公司及資安研究人員,可在非法資金被套現或轉為法幣之前就進行攔截。

TRM Labs表示,自2023年以來,至少有470億美元的加密貨幣被發送到跟詐欺有關的位址,而這很有可能只是其中一部分,因為大多數被詐欺的受害者不會對外揭露。此外,加密貨幣生態系統在2025年被盜走逾2.3億美元。

Beacon Network像是個共享的公共基礎設施,除了TRM Labs之外,它的創始成員還包括Coinbase、Binance、PayPal、Robinhood、Stripe、Kraken、Ripple、Crypto.com及Blockchain.com等數十家業者,全球執法機構也正協助辨識及標記與犯罪行為有關的加密錢包位址,包括ZachXBT、Security Alliance (SEAL)、zeroShadow、Hypernative、Operation Shamrock及CryptoForensics Investigators等資安業者,則負責持續監控及追蹤各種威脅。

Fastly發現網站AI流量多來自爬蟲,即時擷取卻成最大壓力源

雲端業者Fastly在2025第二季的Threat Insights報告指出,人工智慧機器人正在改變網站流量結構,雖然人工智慧機器人流量的80%來自爬蟲,不過,真正對基礎設施造成壓力的是來自模型推理階段的即時擷取。即時截取工具在高峰甚至可對同一網站發出每分鐘3.9萬次請求,遠高於最大訓練爬蟲約每分鐘1千次,可能對未加以防護的網站形成類似DDoS的衝擊。

根據Fastly的資料,人工智慧爬蟲流量主要由Meta、Google與OpenAI三大業者產生,合計占比高達95%,其中Meta單獨貢獻了52%,Google為23%,OpenAI則約20%。在即時擷取方面,OpenAI的ChatGPT-User與OAI-SearchBot為絕對大宗,合計占即時截取工具流量近98%。

以區域來看,北美網站接收的人工智慧流量接近90%屬於爬蟲,歐洲、中東與非洲地區(EMEA)情況則相反,即時截取工具占59%,亞太(APAC)與拉丁美洲以爬蟲為主,但比例相對較低。產業面也呈現分化,教育與媒體娛樂流量以即時截取工具為主,分別為68%與54%,更容易受到即時查詢的高並行影響,相較之下,電商、醫療與公共部門超過90%流量為爬蟲。

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02