許多軟體廠商及IT業者在本週二發布9月的例行更新,微軟、SAP、Adobe也都發布相關資安公告,影響大多數使用者的微軟公告特別值得留意,因為這次他們修補兩項已被公開的零時差漏洞,分別影響SMB伺服器、SQL Server,然而,若要修補這個SMB伺服器漏洞,不光是套用更新軟體就能完成,還要檢查是否影響用戶端;而影響SQL Server的資安漏洞存在特定元件,最早於2018年就有資安業者發現。

SAP、Adobe本次發布的公告也相當值得留意,其中SAP針對NetWeaver、NetWeaver AS Java修補重大層級漏洞,有1個風險值達到滿分,相當危險;Adobe針對ColdFusion、Adobe Commerce修補重大層級的資安漏洞,並呼籲用戶優先處理。

【攻擊與威脅】

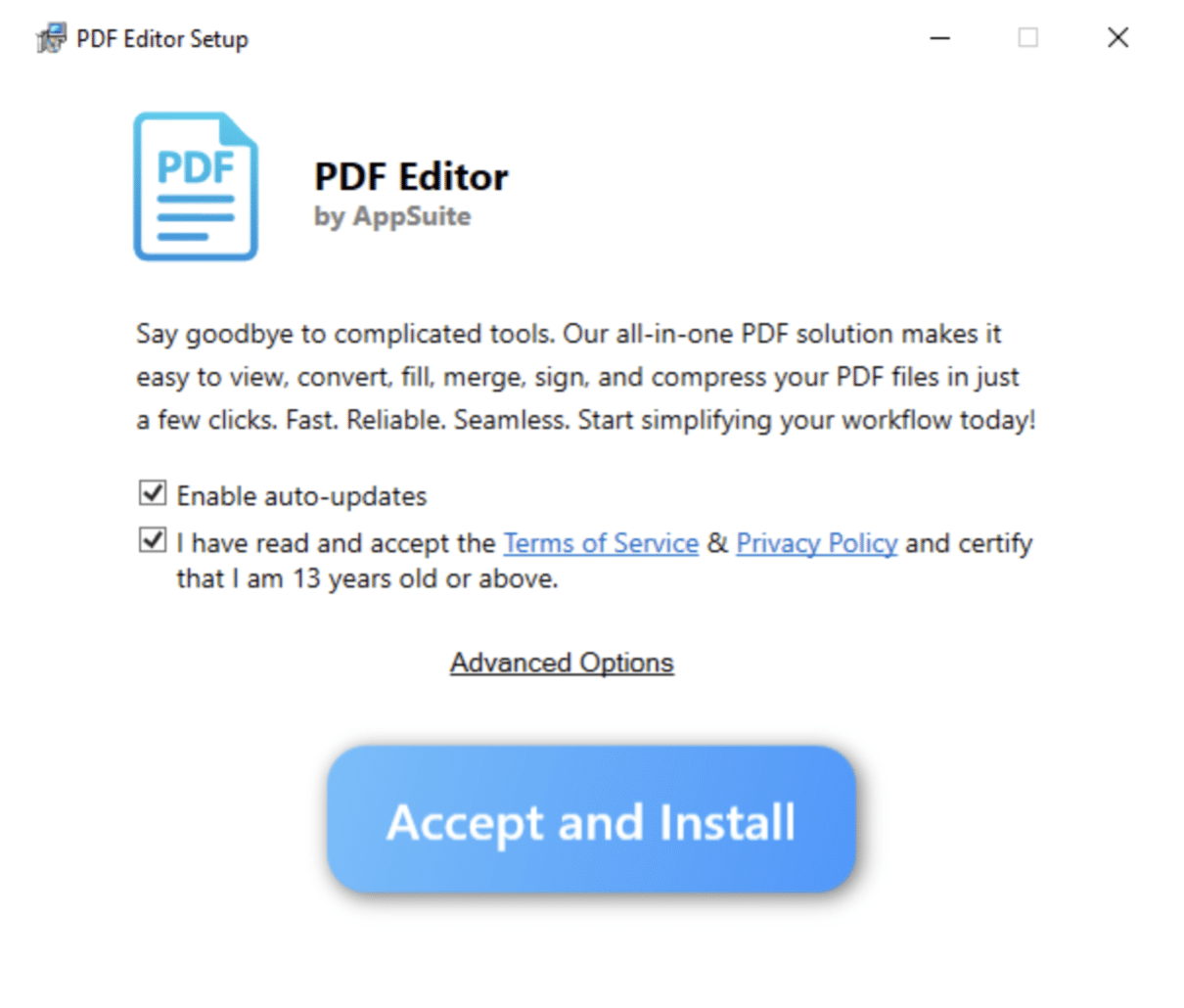

假PDF編輯器藏惡意軟體TamperedChef,靠Google廣告擴散竊憑證

資安業者Truesec揭露一波大規模惡意軟體散布行動,攻擊者透過Google廣告導流至多個詐騙網站,推廣名為AppSuite PDF Editor的免費工具,藉此誘使用戶下載被植入竊資軟體TamperedChef的安裝檔。這個程式初期表現如同一般PDF編輯器,但在特定時間後,攻擊者會以遠端指令啟用惡意功能,專門竊取瀏覽器憑證與Cookie。Truesec指出,目前已有多家歐洲組織受到影響。

研究人員調查顯示,PDF Editor安裝檔最早在5月15日出現在VirusTotal,相關網站與網域自6月26日陸續註冊並開始推廣。一直到8月21日,部分受害機器開始接收到指令,觸發程式的惡意功能。這段期間間隔約56天,接近Google廣告常見的60天投放周期,研究人員認為,攻擊者刻意利用廣告平臺先累積安裝量,再切換為惡意模式,擴大影響範圍。

完成安裝後,偽裝的PDF編輯器會與遠端伺服器保持通訊,並在系統內建立持久化機制,確保每次開機都能啟動。初期行為正常,但在遠端指令觸發後,才會下載額外元件並展開竊資行動。

其他攻擊與威脅

◆駭客濫用公用程式Axios與網釣工具包Salty 2FA,意圖挾持M365帳號

◆針對曝露的Docker API攻擊行動升級,駭客透過Tor網路犯案,疑綁架用於殭屍網路

◆中國駭客Salt Typhoon疑與鎖定Barracuda漏洞的駭客共用基礎設施

【漏洞與修補】

本週二(9月9日)微軟發布本月例行更新(Patch Tuesday),總共修補81項資安漏洞,較7月、8月的130個及111個再度減少。從漏洞的類型來看,權限提升(EoP)漏洞最多,有38個,其次是遠端程式碼執行(RCE)及資訊洩露(ID)漏洞,有22個、14個;安全繞過及阻斷服務(DoS)漏洞各有3個,另有1個是可被用於欺騙的漏洞。

值得留意的是,有項漏洞CVE-2025-55234,其實在這次修補之前就已經被公開,屬於SMB權限提升弱點,CVSS風險評為8.8分。該漏洞有可能導致SMB伺服器面臨中繼攻擊,攻擊者有機會濫用特定物件進行權限提升,以取得受害使用者的權限。微軟提及目前SMB伺服器已具備簽章功能,以及身分驗證延伸防護(Extended Protection for Authentication,EPA),而能夠防範這類中繼攻擊。由於啟用這些強化防護的機制,可能會衍生相容性的問題,這次發布的修補程式,也支援稽核SMB用戶端對上述兩種防護的相容性。

另一個是已公開漏洞:由去年資安業者VulnCheck揭露的CVE-2024-21907,這次微軟也著手修補而受到關注。這項漏洞影響SQL Server 2016至SQL Server 2022,為Newtonsoft.Json元件的例外條件不當處理漏洞,而有可能導致阻斷服務。此漏洞存在於該元件低於13.0.1版的版本。

SAP修補NetWeaver、NetWeaver AS Java重大層級漏洞

9月9日SAP發布本月例行更新(Security Patch Day),總共修補21項資安漏洞(上個月是15個),值得留意的是,當中包含3個危險程度達到重大層級的漏洞,其中1個達到滿分(10分)、1個接近滿分,相當危險。

上述重大層級漏洞當中最危險的是CVE-2025-42944,此為NetWeaver反序列化漏洞,攻擊者可在未經授權的情況下,透過特定的公開連接埠傳送惡意酬載,而有機會藉由RMI-P4模組觸發漏洞,CVSS風險達到10分。一旦不受信任的Java物件面臨反序列化處理,就有可能用於執行任意作業系統的命令,嚴重危害應用系統的機密性、完整性、可用性。長期解析SAP每月例行更新的資安業者Onapsis指出,攻擊者若是成功利用,就有可能完全入侵整個應用程式;若暫時無法套用修補程式,IT人員應管制P4連接埠因應。

另一個風險接近滿分的漏洞是CVE-2025-42922,存在於NetWeaver AS Java,攻擊者取得非管理員的使用者身分,在通過身分驗證的情況下,可藉存在特定服務的弱點而上傳任意檔案,有可能完全入侵系統,嚴重破壞資安,風險值為9.9。

Adobe修補應用程式開發平臺、電子商務管理平臺重大層級資安漏洞

Adobe昨天(9日)發布9月份每月例行更新,對旗下9款應用程式發布修補程式,其中應用程式開發平臺ColdFusion、電子商務管理平臺Adobe Commerce的重大漏洞,特別值得留意,Adobe呼籲用戶應優先處理。

首先要緩解的產品是ColdFusion,這次Adobe揭露的漏洞編號為CVE-2025-54261,此為路徑遍歷(Path Traversal)弱點,攻擊者有機會藉此寫入任意系統檔案,影響2021、2023、2025版ColdFusion,CVSS風險評為9.0(滿分10分)。值得留意的是,Adobe將其評為優先程度第1級的資安公告,代表這項漏洞帶來的資安風險較高,雖然目前尚未發現遭到利用的跡象,但他們還是呼籲IT人員要儘速處理。

另一個需要優先處理的重大層級漏洞CVE-2025-54236(又被稱為SessionReaper),出現在Adobe Commerce及Magento Open Source,為輸入驗證不當漏洞,可用於繞過安全功能,而且,攻擊者想要利用這項漏洞,無須取得管理員權限,甚至不需通過身分驗證。此漏洞風險值為9.1,Adobe將其修補的優先程度列為第2級。

其他漏洞與修補

【資安產業動態】

日本電子電機巨擘三菱電機(Mitsubishi Electric)本周宣布以近9億美元的價格,買下操作科技及物聯網(OT/IoT)資安方案業者Nozomi Networks,以確保其數位平臺的安全性。

根據三菱電機的財報文件,收購金額為8.83億美元,未來三菱電機將把Nozomi資產整合到三菱電機的協同設計數位平臺Serendie,範圍涵蓋Nozomi的SaaS產品、雲端基礎架構和AI技術。

本案預計在今年第4季完成。併購完成後,Nozomi將成為三菱電機全資子公司,不過,Nozomi仍會維持獨立營運,發展藍圖、服務體系及合作夥伴也都不會改變,總部留在現有的舊金山,研發也將留在瑞士。

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02