ETH Zurich與Google研究團隊揭露一種能在量產DDR5上實際運作的Rowhammer攻擊,稱之為Phoenix。研究證實,在一般桌機平臺預設設定下,所有2021年至2024年間出貨的15條SK hynix DDR5 UDIMM都能被攻破,並以分頁表(Page Table)翻轉取得系統控制權,最快僅需109秒即可完成。該研究已在2025年6月6日透過瑞士國家網路安全中心進行通報,並在9月15日解禁,同時登記為CVE-2025-6202。

Rowhammer是一種針對DRAM的硬體擾動攻擊,攻擊者在極短時間內反覆存取同一記憶體列(Aggressor Row),會造成鄰近列電荷受到干擾而位元翻轉。只要翻轉發生在關鍵資料,例如分頁表,就可能升級權限取得系統控制權。

過去TRR被視為阻擋Rowhammer的主要手段,但研究團隊透過逆向工程發現,DDR5在晶片內實作的TRR(Target Row Refresh)其實並不是每次存取都會立即檢查,而是以較稀疏的取樣來判定是否發生Rowhammer。也就是說,TRR的取樣間隔可能長達數百甚至數千個DRAM自動重新整理周期(tREFI)。

在所謂輕取樣區間內,TRR主要會在每個tREFI的最後一次啟動(ACT)進行取樣,而攻擊者可避開該時槽,或在該槽放入誘餌存取以規避偵測,讓長周期的敲擊行為得以累積並最終造成位元翻轉(Bit Flip)。

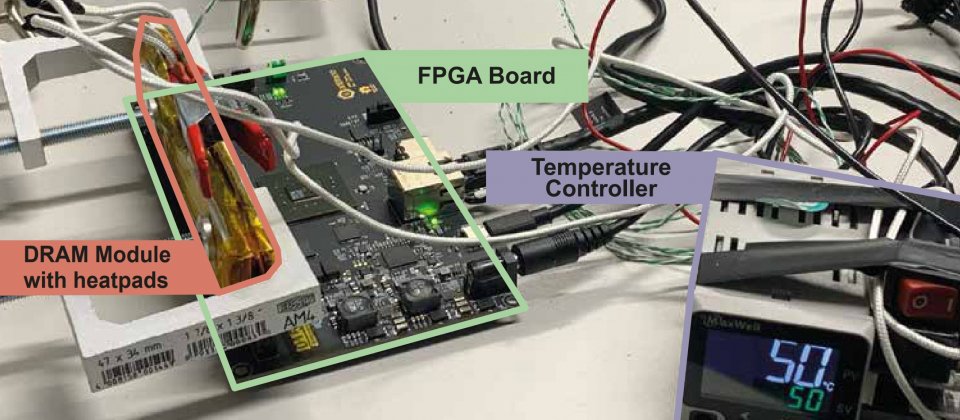

研究人員據此設計兩種長周期樣式,分別對應128與2,608個tREFI,能避開TRR檢測並造成位元翻轉。這套方法在FPGA平臺與伺服器級RDIMM測試中同樣有效,進一步顯示DDR5的TRR仍存在設計上的盲點。

要在真實系統中維持攻擊效果,研究團隊引入自我校正同步機制,用以偵測被跳過的重新整理周期並即時補償,確保長周期的敲擊序列不會因時序偏移而不同步。這項作法解決了過去在數千個重新整理周期中難以維持節奏的問題,使Phoenix能穩定重現並展現出實際威脅。實驗也顯示,部分DDR5模組的刷新時窗遠大於標準,例如測得高達16,582個tREFI,等於給攻擊者更充裕的時間來累積效果。

在作者測試的系統上,將刷新率提高3倍即可抑制Phoenix,但卻會帶來8.4%的效能開銷。另一條可能緩解路徑是啟用DDR5標準中的精細度刷新(FGR),研究人員指出,部分AMD消費級處理器已透過BIOS更新提供切換至FGR的選項,但實際能否帶來有效防護仍有待觀察。此外,在Intel平臺上還須同時考量處理器內的pTRR(in‑CPU TRR)機制,平臺差異可能影響最終成效。

研究指出,近期的AMD Zen 4、Intel Alder Lake與Raptor Lake的記憶體控制器未使用DDR5的RFM(Refresh Management)指令,現行防護仍高度仰賴各廠商未公開的TRR設計。

研究人員建議,未來應朝具原理保證的防護機制發展,例如JEDEC提出的逐列啟動計數(Per Row Activation Counting),避免僅依靠不透明的廠商自訂機制。對於伺服器端常見的錯誤修正機制Rank-level ECC,雖能提高攻擊成本,但仍不足以完全防堵。

Phoenix研究顯示,即便DDR5導入多層防護,Rowhammer仍非過去式。對企業與開發者而言,這代表在硬體、韌體到系統層級都必須重新評估防護策略,尤其在高安全性環境下,如何平衡效能與記憶體完整性,將是不可迴避的課題。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06