今年4月下旬SAP修補風險值滿分的零時差漏洞CVE-2025-31324,許多駭客組織加入了利用漏洞的行列,後續有另一個CVE-2025-42999也被用於攻擊行動,如今有三個駭客組織聯手,串連兩項漏洞打造作案工具,資安業者Onapsis提出警告,這些漏洞能反覆利用,甚至駭客的工具還可能對今年7月公布的反序列化漏洞發動攻擊。

針對將零時差漏洞用於實際攻擊行動的情況,近期兩家俄羅斯資安業者也公布新的調查結果,他們指出勒索軟體RansomExx利用CVE-2025-29824提升權限的手法,最早可追溯到微軟公布這漏洞的三個月前。

【攻擊與威脅】

SAP NetWeaver今年兩大漏洞已被串連,駭客以此打造反序列化工具,用於繞過身分驗證並執行RCE攻擊

今年4月、5月,SAP先後修補已被實際用於攻擊行動的NetWeaver重大漏洞CVE-2025-31324、CVE-2025-42999,這兩個漏洞皆與Visual Composer開發伺服器有關,風險值分別為10分、9.1分,已有中國駭客、勒索軟體將這些漏洞用於實際攻擊,如今傳出又有駭客組織加入漏洞利用的行列。

8月15日資安研究團隊VX Underground提出警告,駭客團體「Scattered Lapsus$ Hunters (UNC3944)」於即時通訊軟體Telegram的頻道聲稱,他們發布能利用SAP零時差漏洞的工具。這個UNC3944,是由幾個惡名昭彰的駭客組織ShinyHunters、Scattered Spider、Lapsus$集結而成的。

長期追蹤SAP應用系統安全性的資安業者Onapsis,經過相關資料的研究之後,指出這些駭客實際上運用了CVE-2025-31324和CVE-2025-42999,並強調這些漏洞攻擊者能反覆利用,對此,他們呼籲IT人員要儘速修補,並與另一家資安業者Mandiant聯手打造掃描工具,供IT人員檢查SAP環境是否出現漏洞利用的跡象。

勒索軟體RansomExx以ChatGPT應用程式為誘餌,搭配PipeMagic後門及CLFS零時差漏洞發動攻擊

微軟在今年4月的例行更新(Patch Tuesday)修補零時差漏洞CVE-2025-29824,並發布部落格文章指出,駭客組織Storm-2460鎖定有限數量的目標,將此漏洞用於散布勒索軟體RansomEXX,後續資安業者賽門鐵克發現勒索軟體駭客組織Play也加入漏洞利用的行列,如今又有資安業者公布新的調查結果。

資安業者卡巴斯基與BI.Zone聯手,針對駭客於近期勒索軟體RansomEXX的攻擊行動當中,利用後門程式PipeMagic觸發上述漏洞的情況進行說明。卡巴斯基指出,RansomEXX於攻擊行動裡使用PipeMagic的情況最早可追溯到2022年,而到了今年1月,卡巴斯基在中東及巴西發現新的PipeMagic感染跡象,此時駭客開始運用CVE-2025-29824。

BI.Zone對於駭客如何利用漏洞,以俄語提出說明,例如,為了和clfs.sys進行互動,攻擊者事先建置名為PDUDrv.blf的組態檔案,然後他們試圖進行權限提升,並將有效酬載注入winlogon.exe,接著就是利用ProcDump試圖取得使用者帳密,最終導致勒索軟體加密檔案。

其他攻擊與威脅

◆澳洲ISP業者iiNet資料外洩,28萬個電子郵件帳號遭竊

◆勒索軟體Blue Locker鎖定巴基斯坦石油、天然氣產業而來

◆Apache ActiveMQ滿分漏洞遭到利用,駭客在雲端環境部署惡意軟體DripDropper

【漏洞與修補】

HTTP/2新漏洞MadeYouReset可引發大規模DoS攻擊

研究人員揭露HTTP/2新漏洞MadeYouReset,可使攻擊者繞過HTTP/2的防護機制,發動大規模阻斷服務(DoS)攻擊,甚至系統崩潰。這項漏洞是由以色列台拉維夫(Tel-Aviv)大學研究人員及Imperva合作發現,並由卡內基美隆大學電腦緊急應變小組協調中心(CERT/CC)公布。研究人員說,本漏洞從核心問題及破壞威力而言,可比2023年衝擊多項服務的Rapid Reset漏洞。

MadeYouReset影響數項應用系統的HTTP/2實作,並被登記為CVE-2025-8671列管,CVSS風險為7.5。但值得一提的是,在個別專案出現的MadeYouReset,各家軟體開發團隊登記了自己的CVE編號,其中,開源Java網頁伺服器專案Apache Tomcat為CVE-2025-48989,F5 BIG-IP為CVE-2025-54500,開源Java網路應用框架Netty為CVE-2025-55163,風險值分別為7.5、6.9、8.2。

【資安產業動態】

為防堵帳號接管及供應鏈攻擊,PyPI宣布將封鎖無效網域名稱有關帳號

駭客於NPM、PyPI上架惡意開發套件的情況相當氾濫,其中一種手法就是尋找曾經上架過,但目前已經棄用的套件名稱,重新註冊相同名稱及相關網域,然後上架惡意套件。一年前資安業者JFrog揭露這種手法,並稱做Revival Hijack,警告駭客已廣泛利用,如今PyPI儲存庫的管理群也採取行動,防堵有關攻擊。

8月18日PyPI軟體基金會(PSF)宣布,為了防治攻擊者將廢棄網域名稱「復活」的供應鏈攻擊手法,他們現在開始會檢查套件開發者使用的網域是否過期,以防有人藉此接管PyPI用戶的帳號。這項措施將改善PyPI整體用戶的安全態勢,使得攻擊者想要利用過期(Expired)網域名稱,對用戶的PyPI帳號進行未經授權存取的難度增加。這項做法不盡完美,但能大幅減少這種看起來合法的攻擊面。

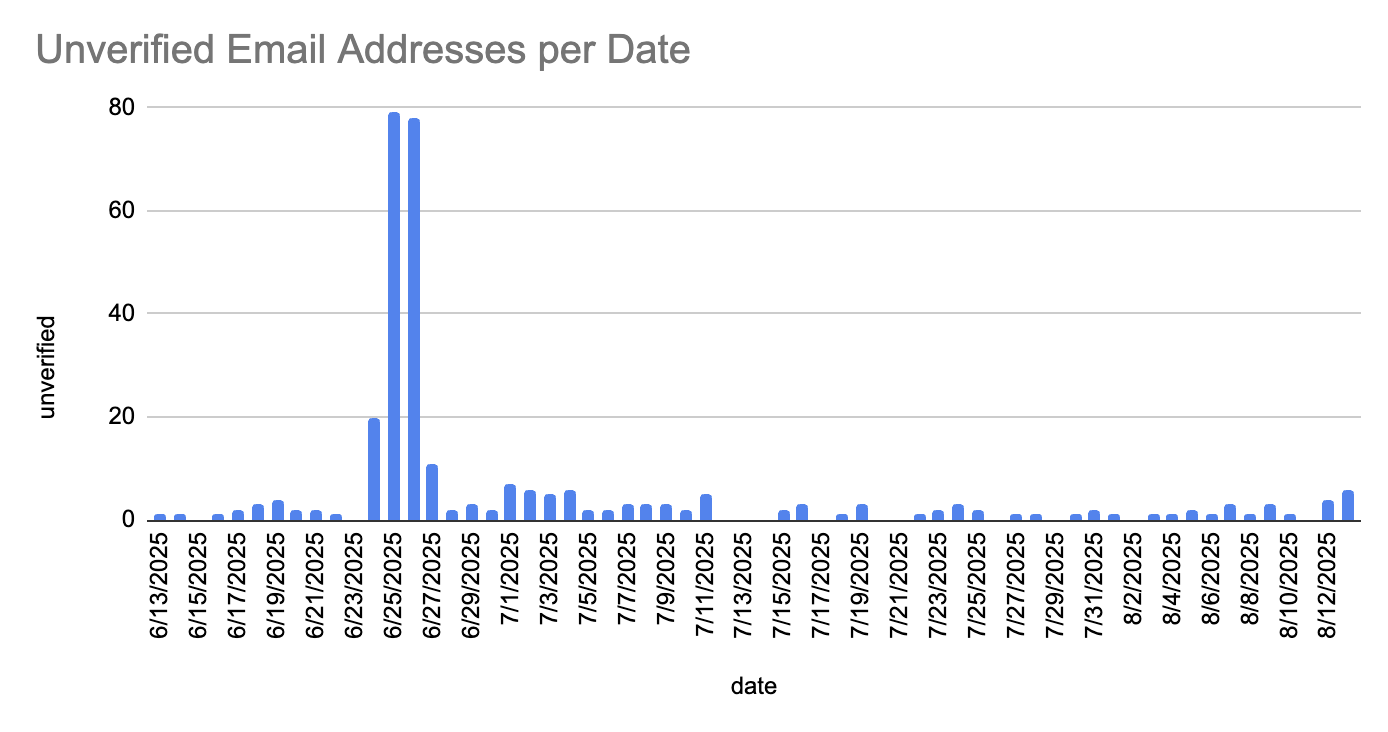

針對採取上述新措施的原因,PSF指出,他們在6月初發現,有超過1,800個電子郵件信箱所使用的網域名稱,進入失效狀態。由於電子郵件信箱是驗證使用者帳號所有權最有力的指標,一旦相關的網域名稱過期,攻擊者就有可能重新註冊,發送電子郵件要求重設密碼,進而得到PyPI帳號的存取權限。

TWNIC揭未來營運3核心策略,將透過加強域名安全、網路識別建構以數位信任為基礎的網路世界

國內負責域名管理及IP位址發放的台灣網路資訊中心(TWNIC)今天(8/19)舉辦25周年策略發布會,宣示未來經營將聚焦在3大核心策略,包括強化資安韌性、建構數位信任、深化國際合作,以提升臺灣的網路安全、強化社會的數位信任。TWNIC執行長余若凡表示:「我們希望建構以信任為中心的網路環境」。

首先是強化基礎建設與資安韌性的策略上,包括強化Anycast架構、優化及推廣DNSSEC、強化國際資安認證及情資交換3個目標;在第2個策略的建構數位信任及驗證機制上,TWNIC從建立域名保護機制,避免域名遭到濫用著手,例如「綠色域名認證」、「域名安全鎖(RegistryLock)」,並建立域名濫用的通報機制。

至於第3個策略的國際合作方面,加強和ICANN、FIRST、APNIC、NetBeacon、DNS-OARC等國際組織、社群的交流合作,為讓臺灣的域名技術和國際接軌,持續參與IETF等國際組織的標準制定活動。

微軟釋出Wassette,讓AI代理可從雲端安全載入Wasm工具

微軟開源釋出Wassette,這是一款以WebAssembly為基礎,針對人工智慧代理設計的安全導向執行環境,能透過MCP(Model Context Protocol)直接從OCI(Open Container Initiative)註冊庫取得WebAssembly元件,並在本機受控的沙箱中執行。此設計可讓人工智慧代理在缺少特定工具時,即時下載並啟用新功能,同時兼顧安全性與授權控管。

Wassette以Wasmtime執行環境為基礎,提供與現代瀏覽器同等級的隔離機制,並採用預設拒絕的權限模型,在未取得明確授權前,元件無法存取檔案系統、網路或其他系統資源。當元件請求特定資源時,用戶需明確同意,避免未經授權的資料存取與外洩。同時Wassette支援使用Notation或Cosign等工具進行加密簽章驗證,確保元件來源可信。

近期資安日報

【8月19日】勒索軟體Crypto24用EDR廠商工具卸載EDR代理程式

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02