今年4月、5月,SAP先後修補已被實際用於攻擊行動的NetWeaver重大漏洞CVE-2025-31324、CVE-2025-42999,這兩個漏洞皆與Visual Composer開發伺服器有關,風險值分別為10分、9.1分,已有中國駭客、勒索軟體將這些漏洞用於實際攻擊,如今傳出又有駭客組織加入漏洞利用的行列。

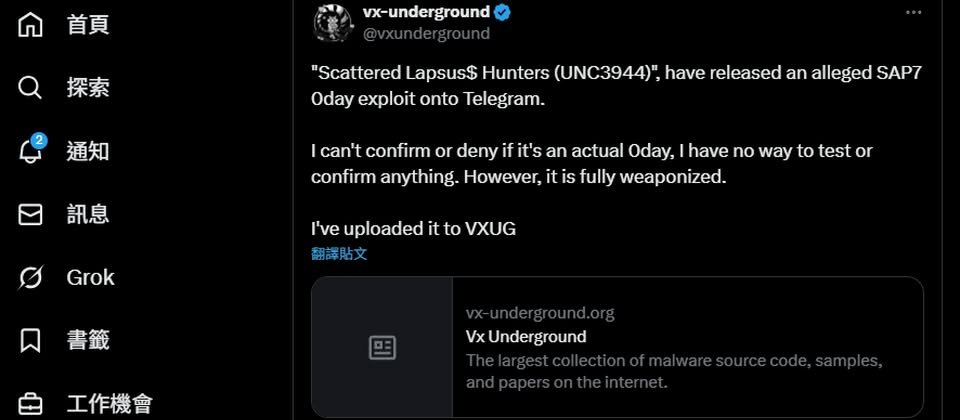

8月15日資安研究團隊VX Underground提出警告,駭客團體「Scattered Lapsus$ Hunters (UNC3944)」於即時通訊軟體Telegram的頻道聲稱,他們發布能利用SAP零時差漏洞的工具。這個UNC3944,是由幾個惡名昭彰的駭客組織ShinyHunters、Scattered Spider、Lapsus$集結而成的。

對此,VX Underground表示,可以確定的是駭客已打造出攻擊工具,他們將相關程式碼上傳到網站,供其他研究人員進一步分析,但對於駭客說法的真實程度,VX Underground表示暫時無法進行驗證,不能確定攻擊者所滲透的管道,是否源自尚未揭露的零時差漏洞。

長期追蹤SAP應用系統安全性的資安業者Onapsis,經過相關資料的研究之後,指出這些駭客實際上運用了CVE-2025-31324和CVE-2025-42999,並強調這些漏洞攻擊者能反覆利用,對此,他們呼籲IT人員要儘速修補,並與另一家資安業者Mandiant聯手打造掃描工具,供IT人員檢查SAP環境是否出現漏洞利用的跡象。

Onapsis強調,駭客巧妙地串連CVE-2025-31324和CVE-2025-42999,他們發布的反序列化工具能用來在受害環境部署Web Shell,以及直接使用作業系統命令進行寄生攻擊(LoL),而無須部署其他作案工具。更具體地來說,這些駭客先利用CVE-2025-31324,而能在未經身分驗證的情況下存取NetWeaver伺服器,並傳送惡意酬載,接著再運用第二個漏洞,將惡意酬載反序列化,並以SAP系統的權限執行程式碼。

值得留意的是,駭客的工具還可能用於其他地方,例如,SAP在7月修補的5項重大層級反序列化漏洞,分別是:CVE-2025-30012、CVE-2025-42963、CVE-2025-42964、CVE-2025-42966,以及CVE-2025-42980。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02