鎖定臺灣的攻擊行動近期不時傳出,最近有一起資安事故的揭露相當值得我們留意,那就是思科揭露中國駭客組織UAT-7237針對臺灣網站主機代管業者的情況,但引起關注的是,臺灣的主機代管業者數量相當多,思科卻並未透露受害組織的規模或是數量,也沒有說明駭客利用的已知漏洞為何,而對於駭客利用能公開取得的開源工具,僅提及SharpWMI、WMICmd、JuicyPotato、Mimikatz等4款,並未透露其他細節,由於揭露的資訊仍相當有限,防守方恐怕很難掌握要加強防禦的重點。

除此之外,SharePoint零時差漏洞CVE-2025-53770(ToolShell)的攻擊行動仍持續發生,上週傳出有新的受害組織,其中之一是英國電信業者Colt Technology Services,另一個苦主是加拿大眾議院。

【攻擊與威脅】

臺灣網站主機代管業者傳出遭攻擊,UAT-7237使用開源工具Mimikatz犯案

思科威脅情報團隊Talos揭露中國駭客組織UAT-7237的攻擊行動,這些駭客針對臺灣網頁基礎設施實體而來,長期從事行動,值得一提的是,駭客大部分的作案工具是可公開取得的開源公用程式,並運用名為SoundBill的Shell Code載入工具。

對於這些駭客的身分,很有可能隸屬在另一個名為UAT-5918的新興駭客組織旗下,該組織與多個惡名昭彰的中國駭客組織有所交集,自2023年開始針對臺灣關鍵基礎設施(CI)實體而來。雖然UAT-7237與UAT-5918開發、操作工具都使用中文為主要語言,但兩組人馬的戰略、手段、流程(TTP)偏好有明顯的差異。

在最近一起攻擊行動裡,UAT-7237入侵某家臺灣網頁伺服器代管業者,並建立長期存取的管道。這些駭客特別偏好受害企業的VPN及雲端基礎設施,並在偵察、截取帳密、部署作案工具、透過VPN設置後門、網路掃描、橫向感染的過程裡,運用不少開源工具。

英國電信業者傳出遭勒索軟體WarLock攻擊,部分服務仍尚未恢復

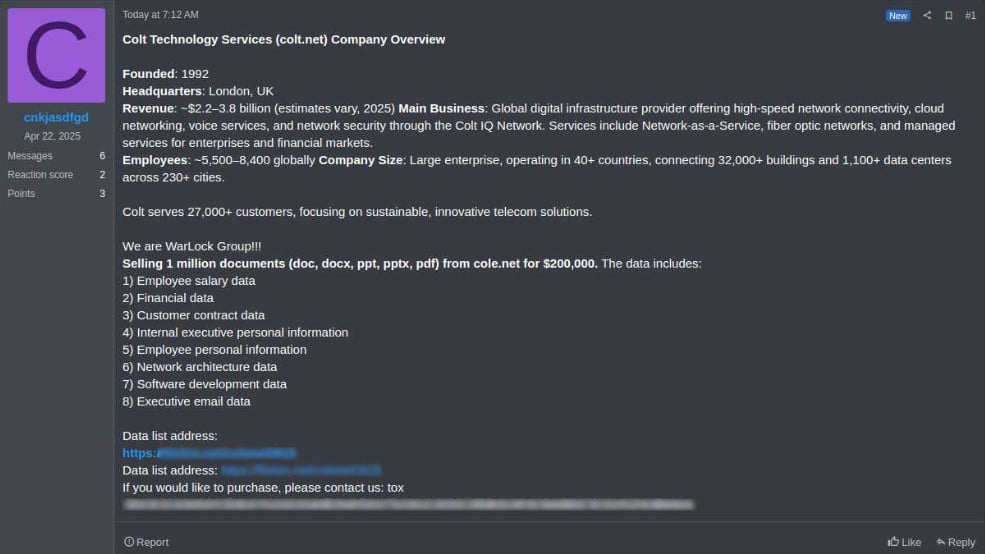

根據多家資安新聞網站報導,英國電信業者Colt Technology Services上週遭遇網路攻擊,導致部分服務出現中斷的現象,迄今仍尚未完全恢復,勒索軟體駭客組織Warlock聲稱這起事故是他們所為,並開價20萬美元兜售竊得檔案。而對於攻擊者入侵的管道,資安專家Kevin Beaumont指出,很有可能就是CVE-2025-53770(ToolShell)。

這起事故被揭露,最初是8月12日該公司出現部分服務中斷的情況,後續他們確認Colt Online與Voice API平臺受到影響,到了14日英國夏令時間(BST)傍晚5時,Colt承認是遭遇網路攻擊所致。他們在內部系統偵測察覺異狀,並立即採取保護措施因應,其中之一是關閉部分系統,因此造成他們提供的特定支援服務停擺。

而對於攻擊者的身分,根據資安新聞網站Bleeping Computer的報導,一名自稱是勒索軟體駭客組織Warlock的成員聲稱是他們所為,並從Colt竊得100萬份文件資料,開價20萬美元,這些資料涵蓋財務、員工、客戶、執行資料、內部郵件、軟體開發資訊。

根據加拿大媒體CBC News報導,該國眾議院疑似遭駭客透過微軟近日漏洞駭入系統,導致「重大」資訊外洩。根據該媒體取得眾議院的對內通知信件,本事件發生在8月8日,駭客經由微軟最近揭露的漏洞,得以未經授權存取了眾議院儲存員工電腦和行動裝置管理資訊的資料庫。可能外洩的資訊包括員工姓名、職稱、辦公室位置、電子郵件,以及列管的電腦和行動裝置資訊。眾議院要求員工要提高警覺,防範外洩資訊造成詐騙或網釣攻擊。

加拿大通訊安全局(Communications Security Establishment)向媒體表示已獲知此事,並和眾議院合作提供協助,但該局表示目前本案正在調查中,無法透露攻擊者身分。

究竟攻擊者利用那些微軟漏洞?加拿大政府並未說明。但根據加拿大網路安全中心(Cyber Centre)近日發布的與微軟產品有關的資安公告,有SharePoint零時差漏洞CVE-2025-53770(ToolShell),以及郵件伺服器Exchange混合模式的權限提升漏洞CVE-2025-53786。而從外洩資料的性質來看,受駭的可能是內部建置的SharePoint伺服器。

荷蘭警告Citrix NetScaler出現重大漏洞攻擊行動,當地企業組織已傳出受害

6月底Citrix針對應用交付控制器NetScaler ADC、安全閘道NetScaler Gateway修補重大層級的資安漏洞CVE-2025-6543,並表示已被實際用於攻擊行動,後續美國網路安全暨基礎設施安全局(CISA)也證實這樣的情況,如今荷蘭政府提出警告,當地7月中旬已出現相關災情,他們也提供指令碼讓企業組織檢查是否受害。

8月13日荷蘭國家網路安全中心(NCSC)提出警告,他們從7月16日發現當地有數個重要機構遭到漏洞攻擊的情況,且在7月18日有部分企業組織確認被入侵的跡象,NCSC在進一步調查後,確認駭客已在5月初就開始利用這項漏洞,而且,攻擊行動迄今仍在持續。

值得留意的是,Citrix在資安公告提及,這項漏洞造成的影響,有可能導致阻斷服務(DoS)的現象,但NCSC調查發現,受害裝置會出現惡意的Web Shell,使得攻擊者能夠遠端存取。

今年4月挪威傳出有駭客入侵水壩控制系統的事故,導致Lake Risevatnet水壩的閘門開啟數個小時而無法自由控制、關閉。當時水壩的經營者察覺異狀並通報當局,最近傳出有新的調查結果,資安新聞網站Bleeping Computer引述兩個當地媒體的報導,說明此事狀況。

挪威警察安全局(Norwegian Police Security Service,PST)首長Beate Gangås在一場全國年度論壇裡,指出這起事故是俄羅斯駭客所為,並認為目的是證明能遠端入侵挪威的關鍵基礎設施。

另一份挪威能源媒體Energiteknikk的報導也指出,該國的國家犯罪調查局(National Criminal Investigation Service,Kripos)根據駭客在Telegram頻道上公布的影片,研判攻擊者應該來自俄羅斯。此段影片長度約為3分鐘,展示水壩的管理控制臺,並有駭客組織名稱的浮水印。

代理勁舞團、新王者之劍、失落的方舟等多款遊戲的樂意傳播,8月15日於股市公開觀測站發布資安重訊,指出他們陸續接獲合作廠商通報疑似遭遇資料外洩的情況,目前該公司對於權限及裝置加強管制,並著手調查。

這份重訊並未說明其他細節,是否影響玩家或員工個資也無從得知,究竟實際影響情況為何,有待該公司後續說明。

其他攻擊與威脅

◆俄羅斯駭客EncryptHub濫用MSC EvilTwin漏洞,意圖散布竊資軟體Fickle Stealer

【漏洞與修補】

思科上周發布安全公告,修補防火牆管理平臺風險值10分的遠端程式碼執行(RCE)漏洞CVE-2025-20265,此漏洞位於思科安全防火牆管理中心(Secure FMC)軟體的RADIUS子系統實作,可讓未經授權的遠端攻擊者注入任意Shell指令,並於受害裝置執行。

該漏洞是出於在驗證階段對使用者輸入處理不當,使攻擊者可在輸入憑證時,傳送變造的輸入資料,藉此通過RADIUS伺服器的驗證,成功濫用漏洞可允許攻擊者以高權限執行指令,此漏洞影響7.0.7和7.7.0版Secure FMC軟體,並在啟用RADIUS身分驗證機制的情況下曝險。目前思科產品安全事件回應團隊(PSIRT)尚未發現漏洞濫用的跡象,但他們強調沒有其他緩解措施,用戶應儘速更新,並考慮採用其他類型的身分驗證機制降低風險,如:本機使用者帳號、LDAP、SAML單一簽入(SSO)。

其他漏洞與修補

◆企業密碼儲存庫HashiCorp Vaults存在一系列資安漏洞

◆Windows的RPC通訊協定存在漏洞,攻擊者可用於欺騙及冒充伺服器

◆Win-DDoS弱點恐被殭屍網路濫用,將網域控制器用於DDoS攻擊

【資安產業動態】

數發部將強化醫療領域關鍵基礎設施資安,衛福部擬為中小型醫療機構建立區域聯防機制

今年初國內醫療產業受到駭客CrazyHunter的勒索軟體攻擊,馬階、彰基等知名醫院都受害,為加強醫療領域關鍵基礎建設安全,數發部8月15日與衛福部聯手,數發部宣布將以紅藍隊跨國攻防演練、人才培育、機關輔導等策略多管齊下,強化國內醫療領域的關鍵基礎設施資訊安全,衛福部除了加強輔導大型醫學中心資安防護,也計畫爭取經費,為中小型醫療機構建立區域聯防機制。

近期資安日報

【8月15日】俄羅斯駭客發動網路間諜行動,鎖定前蘇聯國家挖掘網域控制器與系統帳密

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02