在臺海局勢越來越緊張的態勢下,中國駭客組織對臺灣發動攻擊的情況越來越頻繁,其中,在今年3月出現專門鎖定關鍵基礎設施(CI)的新興駭客組織UAT-5918之後,傳出這些駭客的旗下團體將目標轉移到主機代管服務業者。

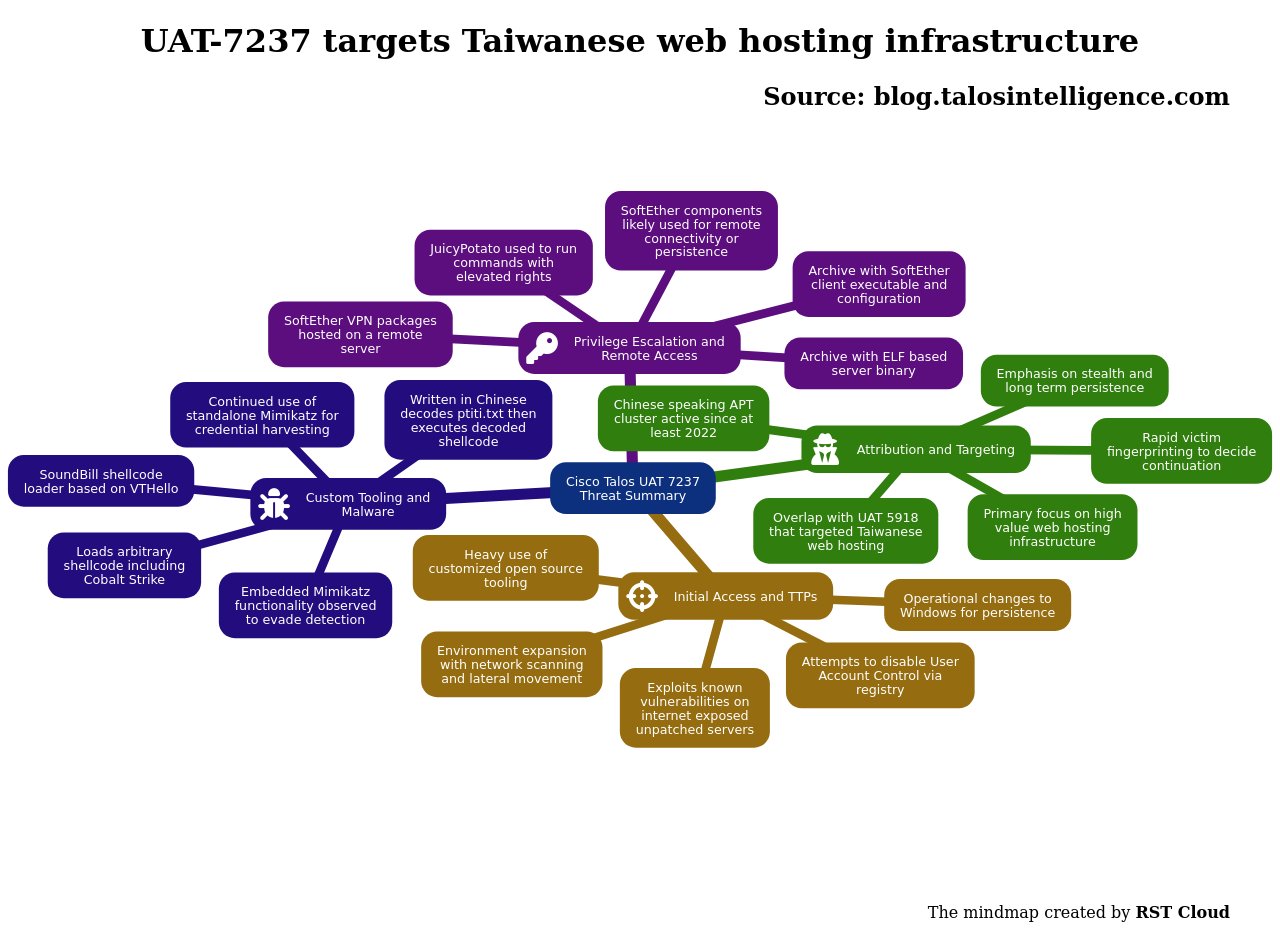

思科威脅情報團隊Talos揭露中國駭客組織UAT-7237的攻擊行動,這些駭客針對臺灣網頁基礎設施實體而來,長期從事行動,值得一提的是,駭客大部分的作案工具是可公開取得的開源公用程式,並運用名為SoundBill的Shell Code載入工具。

對於這些駭客的身分,很有可能隸屬在另一個名為UAT-5918的新興駭客組織旗下,該組織與多個惡名昭彰的中國駭客組織有所交集,自2023年開始針對臺灣關鍵基礎設施(CI)實體而來。雖然UAT-7237與UAT-5918開發、操作工具都使用中文為主要語言,但兩組人馬的戰略、手段、流程(TTP)偏好有明顯的差異。

在最近一起攻擊行動裡,UAT-7237入侵某家臺灣網頁伺服器代管業者,並建立長期存取的管道。這些駭客特別偏好受害企業的VPN及雲端基礎設施,並在偵察、截取帳密、部署作案工具、透過VPN設置後門、網路掃描、橫向感染的過程裡,運用不少開源工具。

針對這些駭客取得初期入侵的管道,他們通常透過曝露在網際網路且尚未修補的伺服器,藉由已知漏洞來達到目的。接著,他們透過SoftEther VPN用戶端工具維持存取權限,並使用遠端桌面連線(RDP)進行後續活動,轉向企業網路環境其他系統進行擴散。駭客運用寄生攻擊手法(LOLBins),並積極使用以WMI為基礎的工具進行偵察,這些工具包含了SharpWMI、WMICmd,它們都能在遠端主機執行WMI查詢,並且執行各式命令及程式碼。

在成功滲透受害組織後,UAT-7237便會試圖部署一系列的工具,其中一種是被稱為SoundBill的惡意軟體,駭客以名為VTHello的Shell Code載入工具為基礎開發,而這個工具是以簡體中文打造。

另一個駭客與中國有關的證據,是駭客在SoundBill嵌入的其中兩個執行檔,來自騰訊即時通訊軟體QQ。Talos推測,這些執行檔的用途,可能是在網釣攻擊的過程當作誘餌。

而對於SoundBill有效酬載的功能,Talos指出,可用於解碼與載入Shell Code形式的Mimikatz,或內建在SoundBill的Cobalt Strike,以便擷取遭感染端點當中的帳號密碼,也能被用於執行任意命令。此外,這些駭客也運用JuicyPotato在受害組織提升權限,而這項工具也廣受使用中文的駭客歡迎。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02