今年4月下旬SAP緊急修補應用程式伺服器NetWeaver重大層級資安漏洞CVE-2025-31324,由於這項漏洞被發現時,已被用於攻擊NetWeaver,再加上危險程度達到滿分10分,後續傳出中國駭客Chaya_004、CL-STA-0048、UNC5221、UNC5174、Earth Lamia,勒索軟體駭客「變臉(BianLian)」與RansomEXX也出手,將此漏洞用於實際攻擊,如今又有資安業者公布相關調查結果,指出他們看到駭客利用這項漏洞部署Linux後門程式。

美國一家化學公司於今年4月,遭受名為Auto-Color的Linux後門程式攻擊,駭客於3天的時間裡,成功入侵該公司的網路環境,下載有問題的檔案,並試圖與Auto-Color的惡意基礎設施進行通訊。揭露此事的資安業者Darktrace指出,他們封鎖相關惡意行為、進行深度調查,發現駭客利用CVE-2025-31324,趁機滲透這家化學公司的NetWeaver主機。

Darktrace之所以察覺這起事故,主要是因為他們的資安維運中心4月28日收到警報,有人從網際網路存取的主機下載可疑的ELF檔案,而此伺服器的用途,似乎是NetWeaver主機。經入侵指標(IoC)的比對,這個ELF執行檔就是Auto-Color。

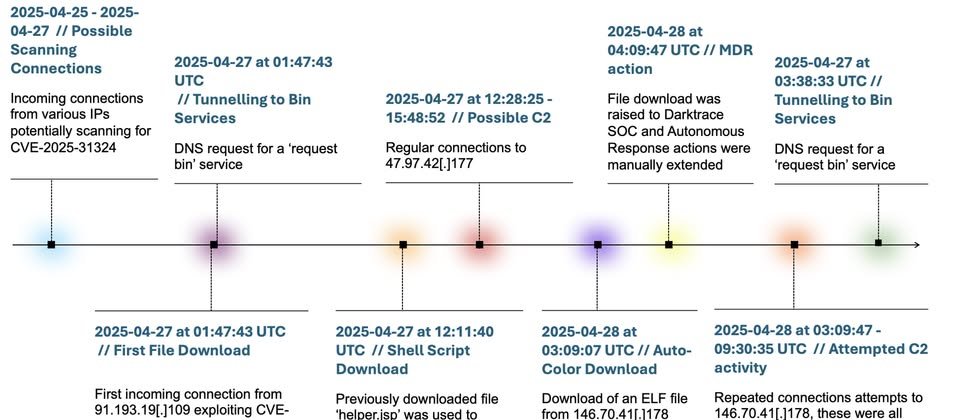

該公司循線調查,找到的第一個不尋常的行為,出現於4月25日,駭客正在尋找存在CVE-2025-31324的NetWeaver平臺,但兩天後才開始積極利用:他們在27日偵測到來自惡意IP位址91.193.19[.]109[.] 6的連線,駭客觸發漏洞,藉由特定的URI下載ZIP檔案,此時NetWeaver主機隨即向特定的界外應用程式安全測試(Out-of-Band Application Security Testing,OAST)平臺發出DNS請求。

駭客持續透過URI下載作案工具,並在10個小時後透過NetWeaver發出另一個DNS請求,下載Shell指令碼config.sh。此指令碼透過名為helper.jsp的檔案執行。接著,DarkTrace看到NetWeaver對相同的端點建立DNS與SSL連線,並對後門程式Supershell有某種關聯的IP位址,經由3232埠建立數個連線,最終在間隔近12個小時之後,駭客從http://146.70.41.178:4444/logs下載ELF檔案,從開始利用漏洞到成功部署後門程式,駭客花費不到一天的時間。

攻擊上述化學公司的惡意程式Auto-Color,約從去年11月、12月開始活動,駭客的主要目標是北美及亞洲的大學及政府機關辦公室,當時揭露這起攻擊行動的資安業者Palo Alto Networks指出,這款後門程式能讓攻擊者完全存取受害電腦,防守方若要清除,必須搭配特定工具,否則會很難徹底杜絕。而在4月下旬的資安事故裡,Darktrace發現的Auto-Color變得更加刁鑽,此惡意程式在啟動時會先檢查具備的權限,若是以root權限運作,就會試圖透過一系列工作來建立持續存取的管道,並與C2伺服器連線。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25