4月24日SAP緊急修補應用程式伺服器NetWeaver重大層級漏洞CVE-2025-31324,由於這項漏洞發現的時候已被用於攻擊NetWeaver,再加上危險程度達到滿分10分,後續的動態引起許多研究人員關注,在5月13日SAP修補駭客利用的另一項漏洞CVE-2025-42999(CVSS風險為9.1分)之後,資安業者EclecticIQ、ReliaQuest指出,有更多駭客組織將其用於攻擊行動。

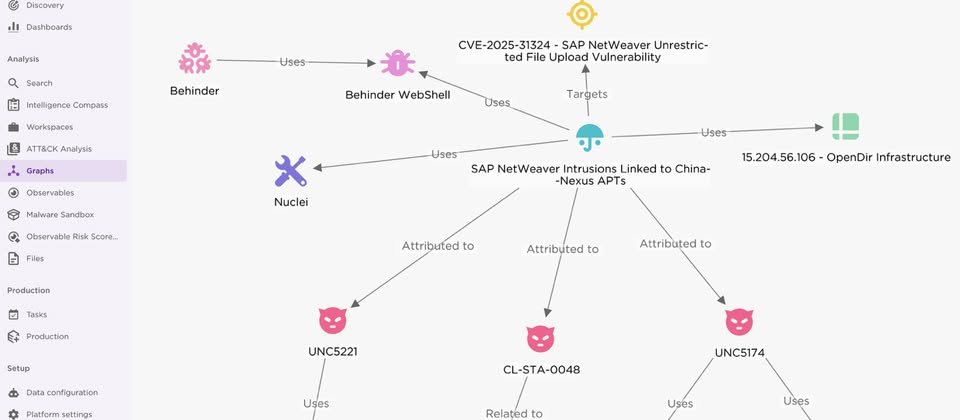

威脅情報業者EclecticIQ指出,他們確認有3組中國駭客在利用CVE-2025-31324從事攻擊行動,而且,這些駭客與中國國家安全部(MSS)有關,分別被稱為CL-STA-0048、UNC5221,以及UNC5174。而這是在資安業者Forescout揭露之後,再有研究人員點名中國駭客組織的情況。

而對於駭客的攻擊範圍,EclecticIQ表示涵蓋英國的關鍵天然氣網路、水資源及廢水管理設施,以及美國的進階醫療裝置的製造廠、探勘石油與天然氣的公司,此外,也有沙烏地阿拉伯財務相關的政府部門受害。

這3組人馬分別從事那些活動?研究人員指出,CL-STA-0048藉此試圖部署反向Shell互動,並使用DNS Beacon於SAP環境活動,對於特定的SAP應用程式下手,以便於受害組織橫向移動;而UNC5221則是藉此遠端執行命令,從AWS S3儲存桶下載Rust打造的惡意程式載入工具KrustyLoader,意圖執行第二階段有效酬載;至於UNC5174,他們利用惡意程式下載工具SnowLight,執行Go語言打造的RAT木馬VShell,以及後門程式Goreverse。

除此之外,EclecticIQ也看到疑似來自中國的駭客在進行大規模掃描的情況,並意圖上傳Web Shell,根據駭客利用偵察工具Nuclei產生的資料,駭客於581臺NetWeaver伺服器植入Web Shell,並將1,800個網域列為後續攻擊的目標。

除了國家級駭客利用CVE-2025-31324,也有勒索軟體駭客加入的情形。資安業者ReliaQuest指出,俄羅斯勒索軟體駭客「變臉(BianLian)」與另一個勒索軟體家族RansomEXX,將這項漏洞用於實際攻擊行動。

研究人員指出,變臉透過2個IP位址發動攻擊,其中一臺主機執行rs64.exe,啟動反向代理伺服器服務,另一臺疑似充當C2;而RansomEXX則是藉由漏洞散布惡意程式PipeMagic,過程裡駭客可能還濫用CLFS漏洞CVE-2025-29824。

熱門新聞

2026-03-06

2026-03-06

2026-03-09