去年2月引爆的烏克蘭戰爭當中,網路攻擊占有舉足輕重的地位,許多駭客表態聲援烏克蘭或是俄羅斯,這樣的現象也出現在近期的以色列和巴勒斯坦軍事衝突。

有研究人員發現,自巴勒斯坦激進組織哈瑪斯(Hamas)10月7日突襲以色列,不到一個禮拜的時間已有100個駭客組織從事相關的網路攻擊,其中逾四分之三支持巴勒斯坦、五分之一支持以色列,極少數表明維持中立的立場。但這些駭客的攻擊行動究竟會帶來那些影響?有待後續觀察。

【攻擊與威脅】

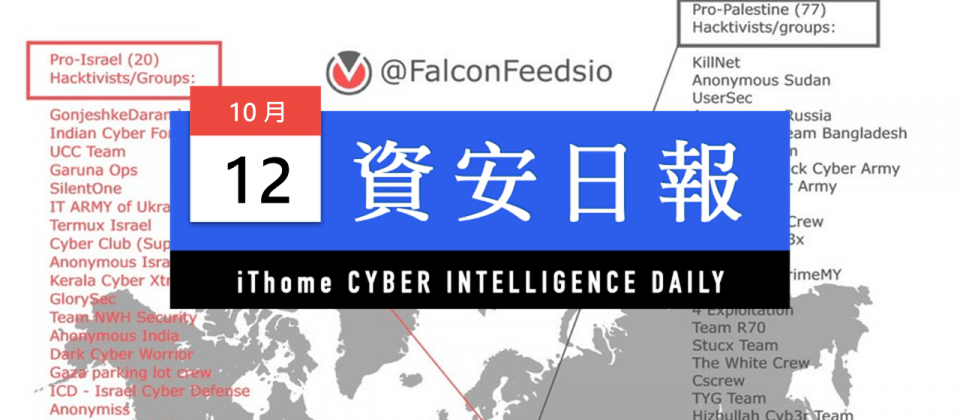

在以色列與巴勒斯坦開戰之後,有不少駭客組織表態,並對於這兩個國家的政府機關或組織發動網路攻擊,且參與的駭客組織數量急速增加。在10月9日,資安業者Cyble經營的新聞網站Cyber Express表示,有39個駭客組織表態發動攻擊;事隔兩天之後,駭客組織數量已達到100個,其中77個聲援巴勒斯坦,20個支持以色列,3個中立。

在以色列與巴勒斯坦開戰之後,有不少駭客組織表態,並對於這兩個國家的政府機關或組織發動網路攻擊,且參與的駭客組織數量急速增加。在10月9日,資安業者Cyble經營的新聞網站Cyber Express表示,有39個駭客組織表態發動攻擊;事隔兩天之後,駭客組織數量已達到100個,其中77個聲援巴勒斯坦,20個支持以色列,3個中立。

對於聲援巴勒斯坦的網路攻擊行動,像是駭客組織Ghosts of Palestine癱瘓了以色列外交部、教育部網站;Sylhet Gang-SG因烏克蘭表態支持以色列,對該國網站發動DDoS攻擊;俄羅斯駭客組織Killnet、Usersec針對以色列銀行及電力設施下手。此外,耶路撒冷郵報(Jerusalem Post)的網站,也傳出遭到攻擊而數度當機。

還有駭客組織打算趁亂打劫──日前聲稱攻擊Sony、NTT Docomo的駭客組織RansomedVC,傳出打算購買伊朗、巴勒斯坦、加薩地區組織的初始入侵管道,來對這些地區發動網路攻擊。

資料來源

1. https://twitter.com/FalconFeedsio/status/1711868327486787831

2. https://thecyberexpress.com/israel-palestine-conflict-cyber-warfare-risk/

3. https://thecyberexpress.com/israel-hamas-war-ransomedvc-access-to-iran/

研究人員揭露聲援巴勒斯坦激進組織的加薩駭客Storm-1133

10月7日以色列與巴勒斯坦爆發50年來最大規模的軍事衝突,但在此之前,駭客已經開始從事相關的網路攻擊行動。

微軟近期發布了今年度的數位防禦報告(Digital Defense Report),當中提及力挺巴勒斯坦激進組織哈瑪斯(Hamas)的加薩駭客組織Storm-1133,該組織從今年初開始從事攻擊行動,主要目標是以色列的能源設施、國防部門,以及效忠巴勒斯坦解放組織法塔赫(Fatah)的實體。

這些駭客透過釣魚郵件及社群網站發送釣魚訊息,或是設置LinkedIn帳號來偽裝成以色列的人力資源主管、專案負責人、軟體開發人員,針對以色列國防、太空、科技產業的員工進行偵察、聯繫、散布惡意軟體。研究人員指出,這些駭客利用多種後門程式來迴避偵測,而這些惡意程式的C2基礎設施,架設於雲端檔案共享服務Google Drive。

資安業者Fortinet揭露殭屍網路Mirai變種病毒IZ1H9近期的攻擊行動,他們看到駭客約從今年9月6日開始,利用至少13種殭屍網路病毒,綁架多個廠牌的網路設備與系統,包含D-Link、Netis、兆勤(Zyxel)、TP-Link、Totolink、Korenix、Geutebruck旗下的網路設備,以及視訊監控系統Sunhillo SureLine、裝置管理平臺Yealink Device Management,利用從2015年至2023年通報的漏洞入侵目標系統。

一旦成功,對方就會將IZ1H9的惡意酬載注入設備,並從遠端伺服器取得Shell指令碼下載工具l.sh,程式一旦執行,首先會刪除事件記錄檔案來隱匿攻擊行動,然後根據處理器架構及作業系統的版本,來下載對應的機器人用戶端程式。

最終此下載器竄改目標系統的iptable規則,從而干擾多個連接埠的網路連線,建立機器人與C2伺服器的通訊,等待接收攻擊者的命令。研究人員指出,IZ1H9可執行UDP、UDP Plain、HTTP Flood、TCP SYN等多種類型的DDoS攻擊。

DevOps協作平臺Atlassian Confluence遭中國駭客鎖定,利用零時差漏洞提升權限

10月4日Atlassian修補DevOps協作平臺Confluence的零時差漏洞CVE-2023-22515,並指出已有部分用戶可能遭到入侵,如今有研究人員提出更多說明。

對於這個威脅,微軟威脅情報團隊特別提出警告,他們發現自9月14日起,中國駭客組織Storm-0062(亦稱DarkShadow、Oro0lxy)利用上述的零時差漏洞從事攻擊行動。而這個弱點屬於權限提升類型的漏洞,攻擊者可藉此建立未經授權的管理員帳號,從而控制Confluence Data Center、Confluence Server實體,CVSS風險評為10分。由於資安業者Rapid7公布了概念性驗證(PoC)攻擊的指令碼,相關的攻擊行動很可能會再度出現。

資料來源

1. https://twitter.com/msftsecintel/status/1711871732644970856

2. https://attackerkb.com/topics/Q5f0ItSzw5/cve-2023-22515/rapid7-analysis

3. https://jira.atlassian.com/browse/CONFSERVER-92475

趨勢科技今年5月揭露可能會影響近900萬臺安卓裝置的攻擊行動,這些裝置的ROM被預先載入了惡意軟體Guerrilla,駭客組織Lemon Group能藉由用戶的簡訊、社群網站帳號來牟利,甚至是在背景利用裝置來進行點擊詐欺活動,類似的情況近期再度上演。

資安業者Human Security揭露名為Badbox的攻擊行動,這些裝置的韌體被植入名為Triada的惡意軟體,設備類型涵蓋至少200個型號的手機、平板電腦、電視盒,保守估計有7.4萬臺裝置遭到感染,當中有美國補助低收入戶的專案手機。一旦使用者啟用裝置,這些設備就會連回C2中繼站,遠端部署數個詐欺模組。其中一個是殭屍網路病毒Peachpit,每天約有12.1萬臺安卓裝置、15.9萬臺iOS裝置遭到控制。研究人員之所以發現Peachpit,原因是他們在2022年觀察到每天有40億則用於詐欺的廣告,這些竟源自39款安卓、iOS應用程式,從而追查到這項攻擊。Triada能竊取個人識別資訊(PII)、執行機器人並隱匿其行蹤、用於設置家用網路的代理伺服器、竊取Cookie或是動態密碼。

而究竟駭客如何埋入惡意程式?研究人員指出,感染Triada的裝置由中國廠商生產,疑似在送交經銷商的過程出錯,有人悄悄植入後門程式 。

【資安防禦措施】

數位發展部為確保跨機關間資料傳輸的安全性,推動公部門導入政府資料傳輸平臺T-Road,這項政策與零信任架構(Zero Trust Architecture)列為該部門今年的施政重點項目,如今揭露導入的成果。

根據中央通訊社的報導,截至9月底已有26個資安A級機關完成導入T-Road,這些包含了掌握全國人民個資的內政部警政署、勞保局、健保署、教育部、財政部、經濟部,地方政府的部分則有臺南市政府。數位部表示,我國資安A級機關總共有47個,預計將於明年底全數導入T-Road與零信任架構。

【其他新聞】

GitHub帳密機敏資訊掃描功能範圍擴及AWS、微軟、Google、Slack

勒索軟體BianLian聲稱從加拿大航空竊得210 GB資料

近期資安日報

【10月11日】 駭客組織鎖定臺灣生技、製造、IT業者而來,自今年2月暗中從事網路間諜攻擊

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27