中國駭客的網路間諜行動頻傳,繼我們昨天報導駭客組織APT41針對安卓手機用戶下手,散布惡意程式的情況,今天又有數起攻擊行動與中國駭客有關。其中,最引人關注的事故,就屬冒用臺灣護國神山台積電名義的網路釣魚攻擊。

這起攻擊行動的特別之處在於,駭客運用兩家資安廠商軟體的可執行檔來發動DLL側載攻擊,並利用中國億賽通Cobra DocGuard加解密伺服器來代管惡意程式,而利用此加解密系統的攻擊並非首例,今年4月,駭客組織Carderbee利用這種伺服器散布惡意程式PlugX。

【攻擊與威脅】

中國駭客假借台積電的名義對半導體產業散布Cobalt Strike

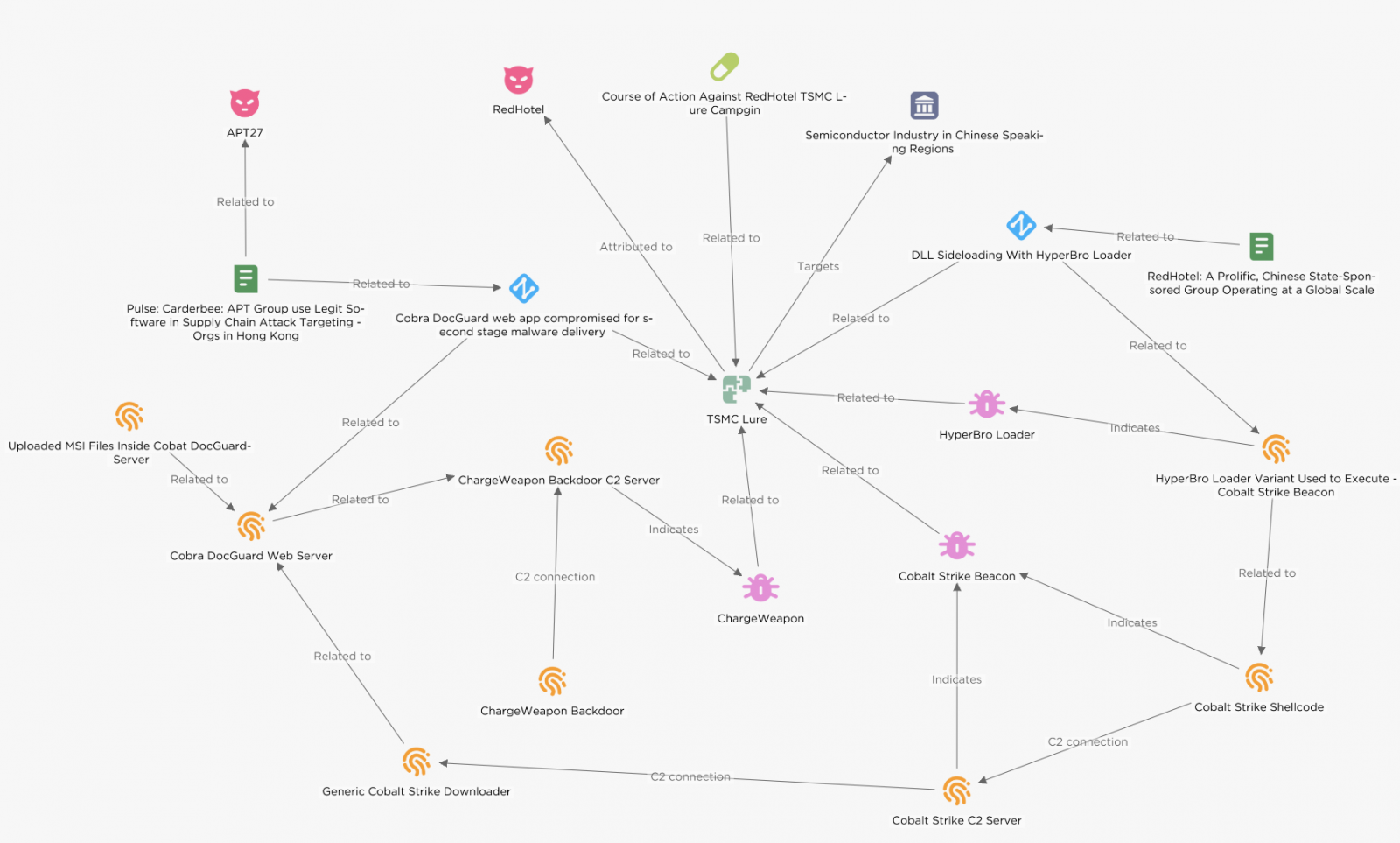

資安業者EclecticIQ揭露針對臺灣、香港、新加坡半導體公司的攻擊行動,駭客疑似透過釣魚郵件,寄送聲稱是台灣積體電路製造公司(台積電)的簡介PDF檔案,一旦收信人開啟該文件,電腦就會啟動名為HyperBro的惡意程式載入工具,該軟體透過資安業者CyberArk應用程式的執行檔vfhost.exe,進行DLL側載(DLL Side-loading),然後於記憶體內(In-memory)執行Cobalt Strike的Beacon元件。

資安業者EclecticIQ揭露針對臺灣、香港、新加坡半導體公司的攻擊行動,駭客疑似透過釣魚郵件,寄送聲稱是台灣積體電路製造公司(台積電)的簡介PDF檔案,一旦收信人開啟該文件,電腦就會啟動名為HyperBro的惡意程式載入工具,該軟體透過資安業者CyberArk應用程式的執行檔vfhost.exe,進行DLL側載(DLL Side-loading),然後於記憶體內(In-memory)執行Cobalt Strike的Beacon元件。

研究人員針對該Beacon元件進行分析,他們發現駭客利用過往未被揭露的惡意程式下載工具進行滲透。基本上,這個工具透過Windows內建的PowerShell及BitsTransfer模組,從已被入侵的中國億賽通(EsafeNet)Cobra DocGuard加解密伺服器取得惡意程式,接下來,這個程式安裝啟動之後,會利用另一家資安業者McAfee簽章的可執行檔mcods.exe,運用DLL側載手法執行Cobalt Strike的Shell Code,而該Shell Code連線的C2伺服器IP位址,與HyperBro相同。

此外,上述的加解密伺服器也被植入以Go程式語言打造的後門程式ChargeWeapon,使得攻擊者能藉此取得受害電腦資訊。特別的是,為了繞過防火牆系統,駭客將C2伺服器偽裝成jQuery CDN。而根據攻擊者使用的手法,研究人員推測是來自中國的駭客。

東南亞政府機關遭到駭客組織中國駭客Mustang Panda、Alloy Taurus、Gelsemium鎖定

資安業者Palo Alto Networks揭露鎖定東南亞政府機關而來的攻擊行動,他們發現中國駭客組織Mustang Panda、Alloy Taurus、Gelsemium,從2021年第二季開始持續發動攻擊。

其中,Mustang Panda利用開源掃描框架LadonGo,以及AdFind、Mimikatz、Impacket、中國菜刀(China Chopper)Web Shell、惡意程式ShadowPad、後門程式Toneshell發動攻擊,最終利用3個DLL程式庫元件建立C2連線,並收集資料、執行攻擊者的命令、側錄鍵盤輸入內容、截取螢幕畫面。

Alloy Taurus自2022年初至今,總共發動6波攻擊行動,攻擊者利用微軟Exchange Server弱點來部署Web Shell,並將其用於.NET後門程式Zapoa和ReShell,從而執行遠端存取並竊取機敏資料。

Gelsemium結合了罕見的工具與手法,並在東南亞政府實體的IIS網頁伺服器植入Web Shell,從而散布後門程式OwlProxy、SessionManager,並運用Cobalt Strike、Meterpreter、Earthworm、SpoolFool執行後續攻擊行動。

資料來源

1. https://unit42.paloaltonetworks.com/stately-taurus-attacks-se-asian-government/

2. https://unit42.paloaltonetworks.com/alloy-taurus-targets-se-asian-government/

3. https://unit42.paloaltonetworks.com/rare-possible-gelsemium-attack-targets-se-asia/

南美洲國家蓋亞那政府機關遭到惡意程式DinodasRAT攻擊

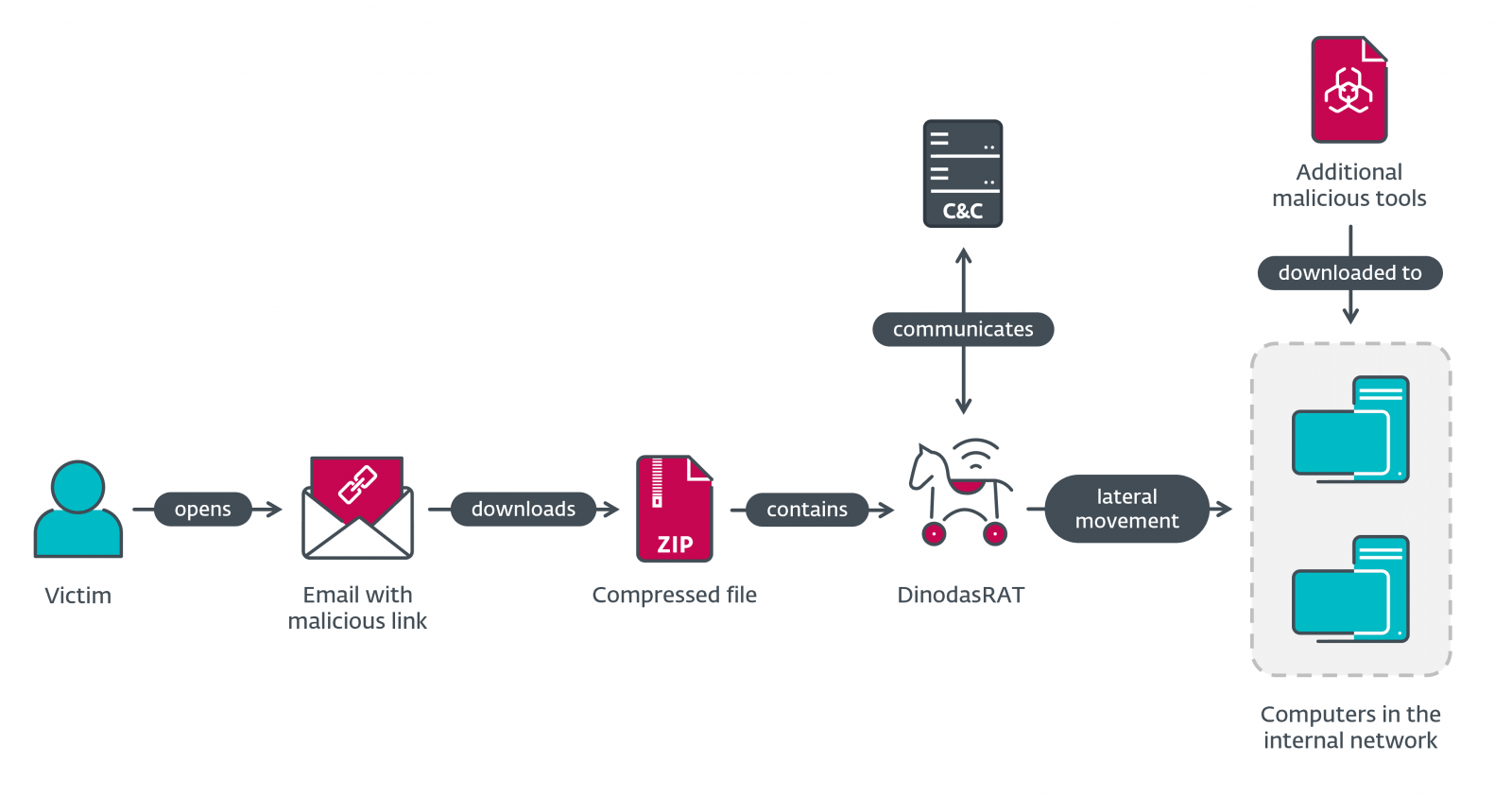

資安業者ESET揭露自今年2月出現的攻擊行動Operation Jacana,駭客鎖定南美洲國家蓋亞那的政府機關實體,假借該國逃犯出現在越南等時事新聞報導為誘餌,發動釣魚郵件攻擊,這類信件內容含有惡意連結,一旦收信人點選,電腦就會從越南政府的網域下載ZIP壓縮檔,若依指示開啟當中的可執行檔,駭客就會在電腦部署以C++編譯的惡意軟體DinodasRAT。

資安業者ESET揭露自今年2月出現的攻擊行動Operation Jacana,駭客鎖定南美洲國家蓋亞那的政府機關實體,假借該國逃犯出現在越南等時事新聞報導為誘餌,發動釣魚郵件攻擊,這類信件內容含有惡意連結,一旦收信人點選,電腦就會從越南政府的網域下載ZIP壓縮檔,若依指示開啟當中的可執行檔,駭客就會在電腦部署以C++編譯的惡意軟體DinodasRAT。

若是攻擊者得逞,就會進一步破壞該組織的內部網路環境,並對更多電腦部署相同的惡意程式。研究人員指出,過程中駭客使用惡意程式PlugX(亦稱Korplug),以及開源的VPN應用程式SoftEther VPN用戶端軟體,他們推測攻擊者來自中國。

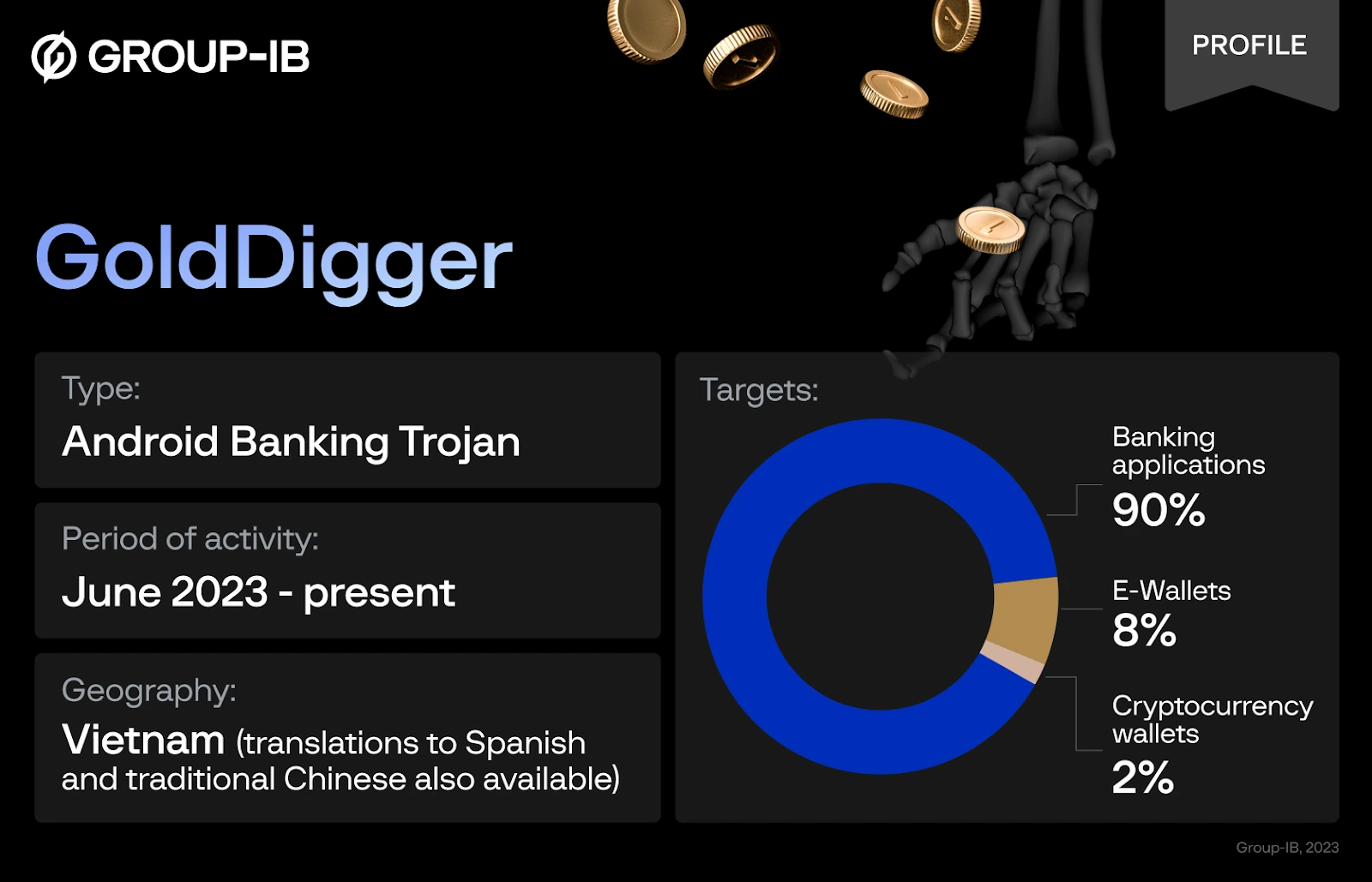

資安業者Group-IB揭露安卓金融木馬GoldDigger的攻擊行動,駭客從今年6月開始,針對超過50家越南銀行的用戶下手,假借當地的政府入口網站及能源業者,主要目的是竊取銀行帳密資料。駭客入侵手機的管道,很有可能是寄送釣魚郵件,當中含有冒牌的Google Play市集URL,使用者一旦點選,就有可能被帶往冒牌市集,或是假冒其他品牌的釣魚網站。

資安業者Group-IB揭露安卓金融木馬GoldDigger的攻擊行動,駭客從今年6月開始,針對超過50家越南銀行的用戶下手,假借當地的政府入口網站及能源業者,主要目的是竊取銀行帳密資料。駭客入侵手機的管道,很有可能是寄送釣魚郵件,當中含有冒牌的Google Play市集URL,使用者一旦點選,就有可能被帶往冒牌市集,或是假冒其他品牌的釣魚網站。

而對於該木馬程式的功能,研究人員指出, 與許多金融木馬相同的是,GoldDigger也濫用安卓系統的輔助服務,收集個人資訊、截取簡訊、在手機上執行各種功能操作。但特別的是,駭客這次濫用了名為Virbox Protector的合法軟體元件,使得該木馬程式能夠迴避多種靜態及動態的偵測手法。研究人員指出,截至目前為止,他們僅看到3款安卓木馬程式採用這種工具(包括GoldDigger),但接下來可能會有其他駭客跟進。

值得留意的是,他們也看到駭客將越南語翻譯成西班牙文及正體中文,不排除接下來攻擊範圍會擴及使用這兩種語言的國家。

駭客入侵微軟SQL Server資料庫系統,目標是Azure雲端環境的虛擬機器

微軟揭露近期出現的Azure雲端環境攻擊行動,他們先是鎖定目標組織的SQL Server伺服器,利用SQL注入漏洞入侵該資料庫系統,從而有機會存取Azure雲端虛擬機器代管的SQL Server實體,進而下載作案用的可執行檔及PowerShell指令碼,並透過工作排程啟動後門程式,且截取SAM與SECURITY登錄機碼的內容,從中挖掘用戶帳密,最終利用webhook.site的服務洩露資料。

接著,攻擊者企圖利用身分SQL Server實體的雲端驗證流程弱點,存取執行個體中繼資料服務IMDS,並取得雲端身分驗證的金鑰。

【漏洞與修補】

Atlassian修補DevOps協作平臺Confluence漏洞,已出現濫用弱點的攻擊行動

10月4日軟體業者Australian針對DevOps協作平臺Confluence發布資安通告,表示他們接獲部分用戶通報,攻擊者有可能針對能從網際網路存取的Confluence Data Center或Confluence Server下手,利用過往未被公布的漏洞建立管理員帳號,然後進行控制。

該公司指出這項被利用的漏洞是CVE-2023-22515,影響8.0版以上的Confluence Data Center或Confluence Server,CVSS風險評為10分,他們發布8.3.3、8.4.3、8.5.2版Confluence予以修補。

若是IT人員無法即時修補,該公司也提出緩解措施,呼籲IT人員採取行動,並指出曝露於網際網路的Confluence實體尤其危險,因為攻擊者可匿名利用上述漏洞。此外,他們也建議用戶,應儘速檢查Confluence實體是否出現遭到入侵的跡象。

【資安產業動態】

10月4日資安業者BlackBerry宣布調整公司結構,分割為兩家公司,其中一家是專攻網路安全,另一家是物聯網公司,計畫明年獨立上市。這項決定源於今年5月的討論,他們找上摩根史坦利、溫伯格合夥公司(Perella Weinberg Partners)等財務顧問公司,進行評估。

該公司認為,這樣的畫分能讓個別業務發展自己的策略及資金運用方式,並能使股東更容易評估不同領域的業務效益及潛力。

然而,上述消息宣布之後,BlackBerry的股價不漲反跌,一度跌幅達到10%,投資專家Vlad Deshkovich認為,物聯網業務是該公司主要獲利來源之一,該部門一旦脫離BlackBerry,剩下的業務將很有可能會出售。

資料來源

1. https://www.blackberry.com/us/en/company/newsroom/press-releases/2023/blackberry-provides-project-imperium-update-and-announces-intention-to-separate-business-units

2. https://seekingalpha.com/article/4639246-blackberry-stock-overpriced-spin-off-uncertainty

【其他新聞】

QBot攻擊者鎖定義大利用戶,散布勒索軟體Cyclops及Remcos RAT

駭客利用數百個Python套件散布竊資軟體,7.5萬名開發者上當

近期資安日報

【10月5日】 亞太地區安卓手機遭中國駭客APT41鎖定,進行精確的定位追蹤、盜取網路電話通話內容及行動支付資料

熱門新聞

2026-03-02

2026-02-26

2026-03-02

2026-02-27

2026-02-27

2026-02-27