基於便利等因素,我們可能會認為內部網域的流量能夠完全信任,而不需加以管理,但這麼做很可能讓攻擊者有機可趁!資安業者Certitude近期揭露Cloudflare漏洞,就是這種型態的例子。

研究人員發現,攻擊者可藉由自己的Cloudflare帳號,藉由該公司設置內部網域的信任機制,對其他用戶造成危害,由於Cloudflare並未將此視為漏洞,亦不打算修補,使得研究人員呼籲用戶要採取緩解措施。

【攻擊與威脅】

零信任防護範圍不包括使用相同雲服務的用戶?Cloudflare安全控制功能傳出其他用戶可繞過防護的爭議

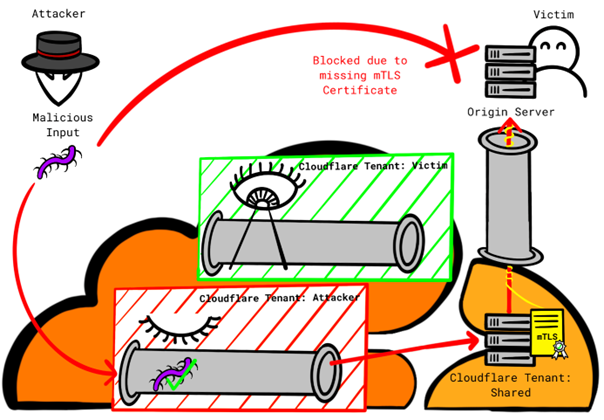

9月28日資安業者Certitude指出,專門提供內容遞送網路與資安服務的Cloudflare含有安全漏洞,攻擊者可設置免費帳號來攻擊其他Cloudflare的用戶。

9月28日資安業者Certitude指出,專門提供內容遞送網路與資安服務的Cloudflare含有安全漏洞,攻擊者可設置免費帳號來攻擊其他Cloudflare的用戶。

研究人員指出,使用者若是將安全層級設為中等安全(Moderately Secure)或是非常安全(Very Secure),就會自動信任所有來自Cloudflare的流量,攻擊者只需建立免費的Cloudflare帳號,設置一個Cloudflare網域,將其DNS A記錄指向受害者的IP位址,再關閉該網域的所有保護機制,就有機會以Cloudflare的基礎設施當作偽裝並發動攻擊,繞過該公司為用戶設置的安全機制。

研究人員今年3月向Cloudflare通報此事,不過該公司將其視為有價值的資訊(Informative),而非漏洞,因此研究人員公布相關細節,並呼籲用戶應採取緩解措施因應。

微軟SharePoint今年上半被挖出身分驗證繞過漏洞,有廠商發展出概念驗證程式,進一步證實可行性

資安業者STAR Labs於9月25日,揭露在今年3月參加漏洞挖掘競賽Pwn2Own Vancouver 2023的過程中,找到微軟SharePoint預先身分驗證漏洞攻擊鏈CVE-2023-29357、CVE-2023–24955細節(CVSS風險評分為9.8、7.2)。

前者為身分驗證繞過漏洞,使得未經身分驗證的攻擊者能利用有效的JSON Web Tokens(JWTs),並在OAuth身分驗證流程裡利用「none」簽章演算法來推翻驗證JWT的機制,進而假冒任意SharePoint使用者;後者則是程式碼注入漏洞,攻擊者若是取得Sharepoint Owners權限,就能藉由置換網站根目錄的特定檔案,達到注入程式碼的目的,並使得該系統會編譯這些程式碼,並將其列入SharePoint的程式集。

研究人員指出,一旦攻擊者將上述兩項漏洞結合,就有可能發動遠端執行任意程式碼(RCE)攻擊。

資料整合及自動化工具Apache NiFi漏洞出現概念性驗證攻擊程式碼

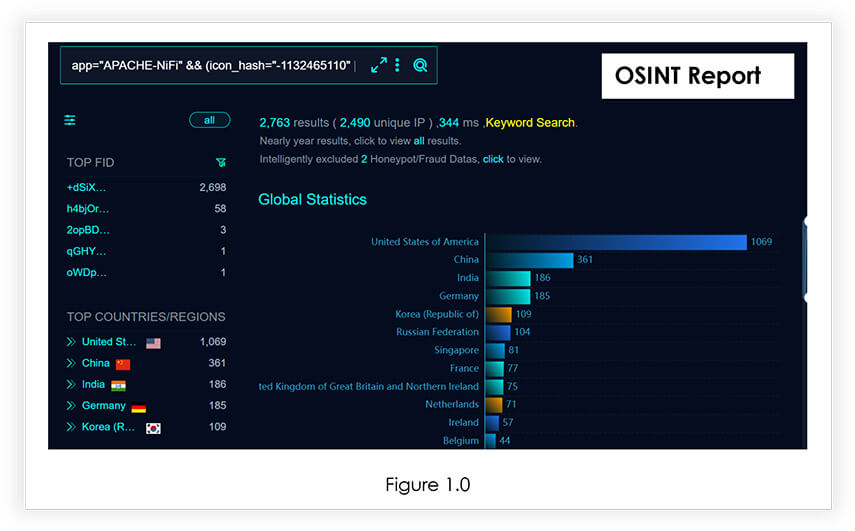

資安業者Cyfirma揭發資料流自動化處理系統Apache NiFi的漏洞CVE-2023-34468,並提出警告,這項漏洞起因是特定NiFi服務支援設定為可存取JDBC的資料庫,而且當組態設定成URL連結的時候,任何字串都能導入,使得攻擊者可偽造連線字串,然後透過該系統通常會配置的Java資料庫H2來觸發目標NiFi系統的漏洞,進而遠端執行任意程式碼,並能未經授權存取系統及資料,影響0.0.2至1.21.0版NiFi,CVSS風險評為8.8分,開發團隊獲報後於6月推出1.22.0予以修補。

資安業者Cyfirma揭發資料流自動化處理系統Apache NiFi的漏洞CVE-2023-34468,並提出警告,這項漏洞起因是特定NiFi服務支援設定為可存取JDBC的資料庫,而且當組態設定成URL連結的時候,任何字串都能導入,使得攻擊者可偽造連線字串,然後透過該系統通常會配置的Java資料庫H2來觸發目標NiFi系統的漏洞,進而遠端執行任意程式碼,並能未經授權存取系統及資料,影響0.0.2至1.21.0版NiFi,CVSS風險評為8.8分,開發團隊獲報後於6月推出1.22.0予以修補。

但研究人員在8月30日,看到有人公開利用這項漏洞的概念性驗證程式碼(PoC),且地下論壇出現兜售此漏洞利用工具的情況,根據他們的觀察,目前暴露在網際網路、存在此漏洞的Apache NiFi系統相當多,有將近2,700臺,呼籲IT人員應儘速採取緩解措施。

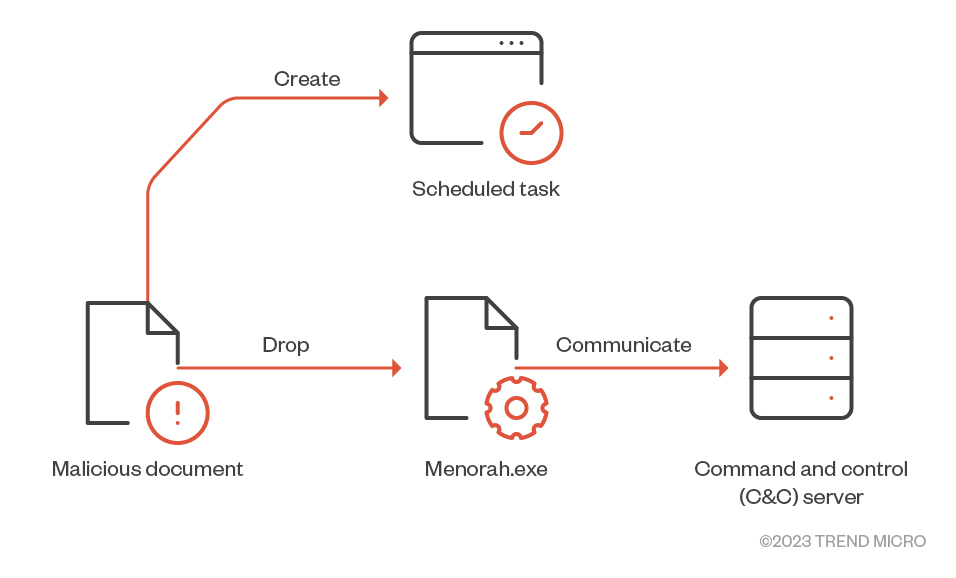

資安業者趨勢科技揭露伊朗駭客組織APT34(亦稱OilRig、Helix Kitten)的攻擊行動,他們看到駭客今年8月,使用名為MyCv.doc的Word文件檔案發動釣魚攻擊,目的是在受害電腦植入惡意程式Menorah。一旦使用者開啟上述Word檔案,此檔案便會在電腦投放.NET惡意程式,並建立名為OneDriveStandaloneUpdater的工作排程,以便該程式持續在受害電腦運作。

資安業者趨勢科技揭露伊朗駭客組織APT34(亦稱OilRig、Helix Kitten)的攻擊行動,他們看到駭客今年8月,使用名為MyCv.doc的Word文件檔案發動釣魚攻擊,目的是在受害電腦植入惡意程式Menorah。一旦使用者開啟上述Word檔案,此檔案便會在電腦投放.NET惡意程式,並建立名為OneDriveStandaloneUpdater的工作排程,以便該程式持續在受害電腦運作。

此惡意程式能對目標電腦建立指紋、列管,列出資料夾及檔案清單、將指定檔案傳出、執行Shell命令、下載檔案等。研究人員指出,相較於另一家資安業者Nsfocus於8月底揭露的惡意程式SideTwist,Menorah加入更多迴避偵測的功能,使得行蹤更難察覺,例如,Menorah可對送往C2的流量進行雜湊處理,而且,該惡意程式在啟動過程當中,會先檢查是否執行特定參數,以驗證作業流程的正確性。

【漏洞與修補】

10月2日Arm發布資安通告,修補手機GPU顯示晶片Mali的3個漏洞。

其中最值得注意的是已被用於攻擊行動的CVE-2023-4211,影響的核心驅動程式,包括:Midgard、Bifrost、Valhall,以及Arm第5代架構,透過這個漏洞,攻擊者能在本機端未取得特權權限的狀態下,操弄GPU記憶體的處理作業,進而存取先前被釋放的記憶體空間。Google也將在本月份例行更新當中,修補上述漏洞。

【資安產業動態】

雲端服務業者AWS揭露他們內部運作已久的威脅獵補系統MadPot,此系統主要有兩大功能,分別是發現及監控網路上的攻擊行動,以及干擾駭客從事攻擊的行為,該系統每天在全球進行超過1億次的威脅偵測,發現50萬起惡意活動事件。

MadPot會收集大量的威脅情報資料進行關聯與分析,找出網路上可能發生的威脅活動;同時,這個系統也具備密罐陷阱(Honeypot)的功能,設置捕捉攻擊者的誘餌,然後透過整合資料和情報分析,自動化採取進一步能夠執行的行動。

而對於該系統架設完成的效果,AWS表示,他們在今年第一季成功阻止逾130萬起殭屍網路的DDoS攻擊,並將該系統用於分析俄羅斯駭客Sandworm鎖定WatchGuard網路安全設備的漏洞攻擊、中國駭客組織Volt Typhoon對於關鍵基礎設施(CI)的網路間諜攻擊。

【其他新聞】

北韓駭客Lazarus鎖定航太產業散布惡意程式LightlessCan

Windows 11佈景主題RCE漏洞ThemeBleed有可能被用於發動RCE攻擊

近期資安日報

【10月2日】 搜尋引擎提供的AI聊天機器人也成為散布惡意程式的管道!有人投放廣告對Bing Chat用戶散布惡意軟體

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-06

2026-03-05

2026-03-06