台積電是臺灣護國神山,帶動了半導體相關的供應鏈崛起,一舉一動也受到全球矚目,然而,最近有人打著該公司的名號,意圖滲透半導體相關產業的廠商。

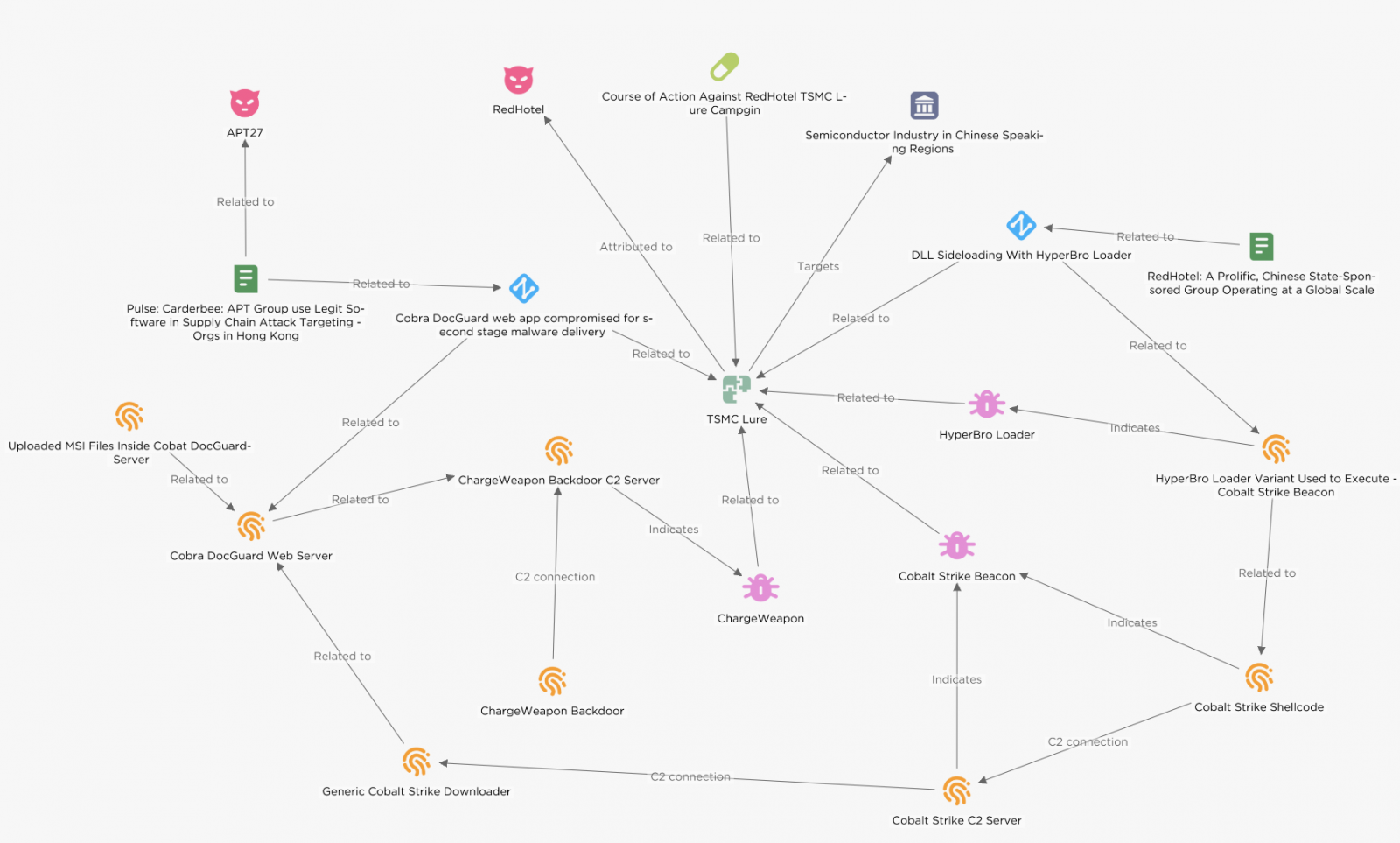

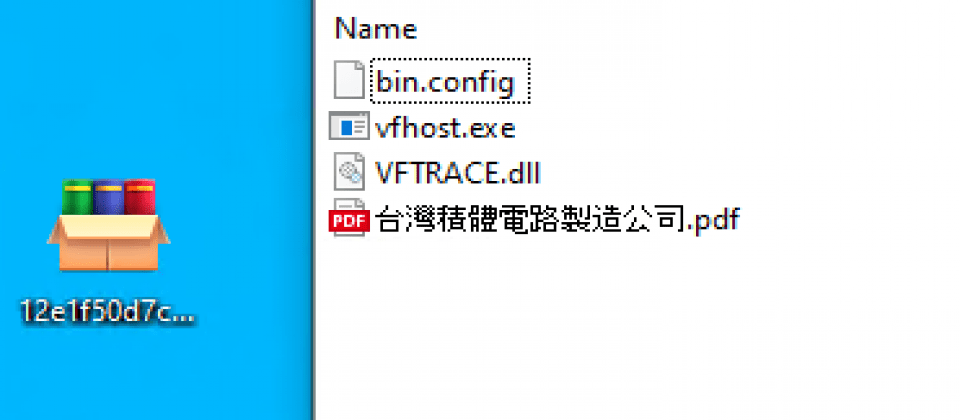

資安業者EclecticIQ揭露針對臺灣、香港、新加坡半導體公司的攻擊行動,駭客疑似透過釣魚郵件,寄送聲稱是台灣積體電路製造公司(台積電)的簡介PDF檔案,一旦收信人開啟該文件,電腦就會啟動名為HyperBro的惡意程式載入工具,該軟體透過資安業者CyberArk應用程式的執行檔vfhost.exe,進行DLL側載(DLL Side-loading),然後於記憶體內(In-memory)執行Cobalt Strike的Beacon元件。

研究人員針對該Beacon元件進行分析,他們發現駭客利用過往未被揭露的惡意程式下載工具進行滲透。基本上,這個工具透過Windows內建的PowerShell及BitsTransfer模組,從已被入侵的中國億賽通(EsafeNet)Cobra DocGuard加解密伺服器取得惡意程式,接下來,這個程式安裝啟動之後,會利用另一家資安業者McAfee簽章的可執行檔mcods.exe,運用DLL側載手法執行Cobalt Strike的Shell Code,而該Shell Code連線的C2伺服器IP位址,與HyperBro相同。

此外,上述的加解密伺服器也被植入以Go程式語言打造的後門程式ChargeWeapon,使得攻擊者能藉此取得受害電腦資訊。這個後門程式具備5項主要特性,分別是使用Windows內建的命令列介面(CLI)與遠端裝置互動、執行WMI、與C2連線流量採用Base64演算法混淆、採用TCP over HTTP連線模式,且能夠在受害電腦任意讀取或寫入檔案。研究人員指出,駭客在該後門程式導入名為garble的開源混淆工具,他們在公布調查結果的時候,惡意程式偵測平臺VirusTotal僅有4款防毒引擎將其視為惡意程式。

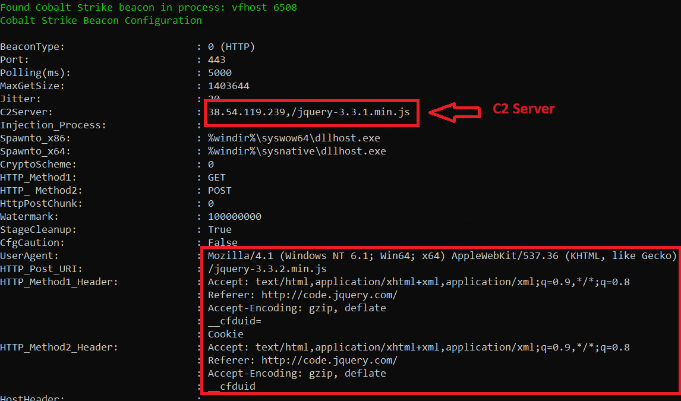

特別的是,為了繞過防火牆系統,駭客將C2伺服器偽裝成jQuery CDN。而根據攻擊者使用的手法,研究人員推測是來自中國的駭客。

研究人員針對這起攻擊行動所採用的HyperBro進行分析,發現駭客採用的變種程式攻擊行動更為隱密。他們發現,駭客藉由DLL側載來成功執行HyperBro的載入程式VFTRACE.dll之後,該程式庫檔案將會針對名為bin.config的檔案進行解密,該組態檔案內含由XOR演算法進行加密的Cobalt Strike的Shell Code。成功完成解密後,此Shell Code就會載入vfhost.exe。

值得一提的是,駭客加密Shell Code的手法,與一般的攻擊行動有所不同,他們的解密過程當中,使用了只有1個位元組長度的金鑰(0x01),目的是要規避以特徵碼為基礎的惡意程式偵測機制。換言之,攻擊者採用了相當簡單的混淆手法,使得防毒軟體偵測的成功率極低。

針對另一個從Cobra DocGuard加解密伺服器傳輸的惡意程式,研究人員發現與HyperBro有多項共通點,包含都是利用資安業者的可執行檔進行DLL側載的方式執行、C2的IP位址相同,以及從bin.config解密Cobalt Strike的Shell Code來建立C2連線。但不同的地方在於,新的惡意軟體攻擊行動裡,駭客採用的解密金鑰長度是16個位元組,再者,此惡意程式採用未記載的NTAPI功能,而非像HyperBro使用常見的Windows API功能。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02