資安業者Fortinet於上個月發現殭屍網路Goldoon攻擊行動,對方鎖定存在已知漏洞CVE-2015-2051的無線路由器DIR-645,並指出這些設備一旦因為具有這些漏洞而遭到入侵,攻擊者可得到完整的控制權,並取得系統資訊,與C2伺服器建立通訊,然後發動DDoS攻擊。

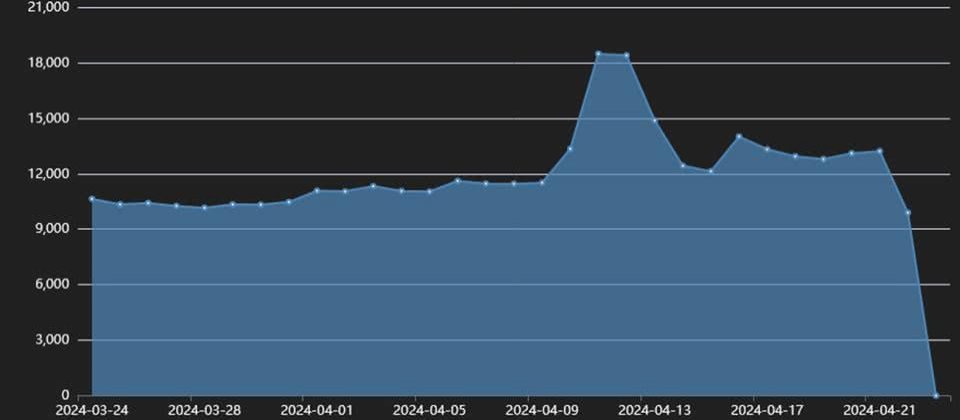

研究人員指出,根據他們的遙測資料,此殭屍網路的活動頻率於4月顯著增加,為之前的2倍。

針對駭客使用的漏洞CVE-2015-2051,為9年前被揭露,攻擊者可遠端利用該漏洞,透過家庭網路管理通訊協定(Home Network Administration Protocol,HNAP)介面,透過名為GetDeviceSettings的動作執行任意命令,CVSS風險評分達到了9.8。攻擊者可藉由偽造的HTTP請求,並於標頭嵌入惡意命令來達到目的。

究竟攻擊者入侵路由器的過程與手法細節,研究人員並未特別說明,但指出一旦對方成功存取這些設備,就會從特定IP位址惡意程式下載工具(Dropper)指令碼,執行後會自動根據目標裝置的系統架構,下載對應的Goldoon程式,而該檔案執行後,就會下載名為i686-linux-gnu的檔案,並將自己刪除,以防留下證據。針對i686-linux-gnu的功能,就是下載殭屍網路病毒檔案。

值得一提的是,上述用來下載殭屍網路病毒檔案的工具,其統一資源識別字串(URI)相當特別,含有特定的標頭,而能取得最終的酬載。若是使用者透過瀏覽器存取,則會出現錯誤訊息,聲稱原因是使用者是FBI探員他們幫不上忙,若不離開將會大開殺戒。

研究人員分析該殭屍網路病毒,指出必須透過特定參數才會啟動,並建立連線所需參數,並透過WolfSSL程式庫加密流量,將Google的DNS伺服器設為DNS解析器,然後嘗試與C2連線並接收指令。

值得一提的是,此病毒可發動的攻擊多達27種,而為了讓該病毒能持續於受害路由器運作,對方也採用了多達10種方式來進行。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09