中國駭客APT41造成的資安事故頻傳,執行Windows作業系統的電腦是最主要受害的系統平臺,但這樣的情況自今年下半開始出現變化,有資安業者發現,這些駭客開發惡意軟體並對安卓用戶下手,最近有新的調查結果突顯這個趨勢

例如,本週有資安業者ThreatFabric,揭露這群駭客對安卓手機發動的間諜軟體攻擊,而且,當中使用的惡意軟體,具有相當罕見的功能, 引發關注——不只能搜括手機上的使用者資料,還能讓駭客得知受害者精準的地理位置。

【攻擊與威脅】

中國駭客APT41開始對安卓行動裝置下手,利用惡意軟體DragonEgg、WyrmSpy犯案

資安業者Lookout於今年7月,揭露中國駭客組織APT41鎖定安卓手機發動的網路間諜攻擊行動,過程中駭客利用了惡意軟體DragonEgg(亦稱LightSpy)和WyrmSpy(亦稱AndroidControl)。

資安業者Lookout於今年7月,揭露中國駭客組織APT41鎖定安卓手機發動的網路間諜攻擊行動,過程中駭客利用了惡意軟體DragonEgg(亦稱LightSpy)和WyrmSpy(亦稱AndroidControl)。

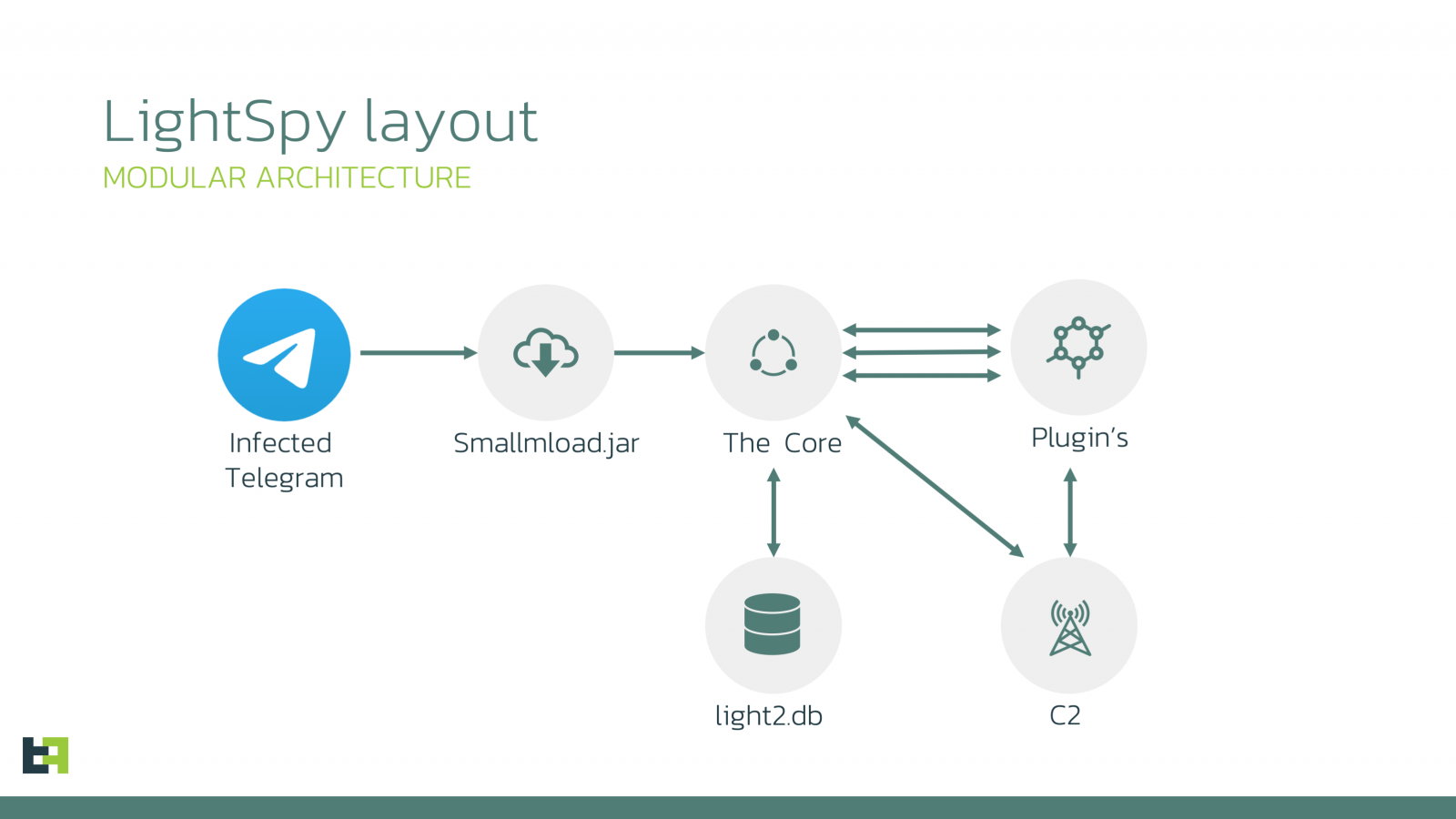

資安業者ThreatFabric循線進一步調查,發現DragonEgg採用模組化設計,並找出14種外掛程式,該惡意程式功能齊全,不只能收集使用者的個人資料,並能記錄包含建築樓層等相當精確的地理位置資料,還能從微信支付(WeChat Pay)的後端基礎設施竊取付款資料,以及從微信的音訊功能進行掛鉤,錄下使用者網路電話(VOIP)的對話內容。研究人員指出,DragonEgg的程式核心元件(Core)在整個攻擊鏈扮演重要的角色,功能包含採集設備的指紋,以及與C2建立完整的連接、從伺服器搜尋命令、更新及載入元件。此核心元件採用2種通訊協定與C2通訊,分別是以WebSocket接收命令,以及透過HTTPS上傳竊得資料。

而對於此惡意軟體的基礎設施,研究人員在中國、香港、臺灣、新加坡、俄羅斯找到數十臺伺服器,並發現WyrmSpy也共用部分基礎設施,推測駭客打算使用WyrmSpy取代DragonEgg。此外,資安業者趨勢科技及卡巴斯基於2020年,揭露使用LightSpy惡意軟體攻擊香港iPhone用戶的攻擊行動Operation Poisoned News,ThreatFabric發現也是APT41所為。

Sony證實資料外洩,起因是遭遇MOVEit Transfer零時差漏洞攻擊

上週末兩個駭客組織RansomedVC、MajorNelson聲稱成功入侵Sony,取得部分開發資料,而現在該公司向美國政府通報資料外洩事故,再度引起外界關注。

根據資安新聞網站Bleeping Computer、HackRead的報導,大型家用電視遊樂器製造商Sony Interactive Entertainment於10月3日,向緬因州總檢察長辦公室通報發生在5月底的資料外洩事故。

該公司在6月2日察覺未經授權的下載,隨即將遭受攻擊的MOVEit Transfer系統下線並修補漏洞,尋求外部資安專家協助調查,結果發現,這起資料外洩事故發生在5月28日至30日,遭竊的資料包含姓名,以及與社會安全碼(SSN)有關的個人識別資訊,總共有6,791人受到影響。

資料來源

1. https://apps.web.maine.gov/online/aeviewer/ME/40/8b595be6-d1d7-47df-84d5-05738edd84f9.shtml

2. https://www.bleepingcomputer.com/news/security/sony-confirms-data-breach-impacting-thousands-in-the-us/

3. https://www.hackread.com/sony-data-breach-moveit-vulnerability-us/

網路上又出現惡意NPM套件,根據資安業者ReversingLabs發現,有個名為node-hide-console-windows的套件,最近開始散播,一旦開發者下載並部署,此套件便會下載Discord機器人DiscordRAT,並於受害電腦植入rootkit程式r77。

研究人員指出,這起攻擊行動特別的地方,在於駭客模仿合法的套件node-hide-console-window,不只將說明頁面配置幾乎一樣,也比照合法套件發布相同數量的版本(10個),而讓開發人員更容易搞混。

再者,駭客本次使用的DiscordRAT、r77,皆為開源的惡意程式,開發者皆提供了極為淺顯易懂的說明及使用教學,使得想要發動攻擊的駭客無須擁有高深的技巧就能操作,這樣的情況,使得相關攻擊將會變得更加氾濫。

【漏洞與修補】

Linux系統出現root權限可能被奪取的漏洞,影響多個分支版本

資安業者Qualys揭露Linux漏洞CVE-2023-4911,這項漏洞存在於GNU C程式庫glibc,一旦加以利用,就有可能取得作業系統root完整權限。

研究人員在Fedora 37及38版、Ubuntu 22.04及23.04版、Debian 12及13版上成功利用漏洞,並將其命名為Looney Tunables。不過,並非所有的Linux作業系統都存在這項漏洞。例如,Alpine Linux採用的C程式庫是musl libc,便不會受到影響。

此漏洞發生的原因,在於動態載入程式在處理GLIBC_TUNABLES環境變數的過程中,可能出現記憶體緩衝區溢位的情況,此漏洞於2021年4月引入,研究人員上個月通報,Red Hat、Debian、Canonical皆發布資安通報並提出修補程式,Red Hat進一步指出,此漏洞的CVSS風險評分為7.8。

資料來源

1. https://blog.qualys.com/vulnerabilities-threat-research/2023/10/03/cve-2023-4911-looney-tunables-local-privilege-escalation-in-the-glibcs-ld-so#potential-impact-of-looney-tunables

2. https://access.redhat.com/security/cve/CVE-2023-4911

3. https://www.debian.org/security/2023/dsa-5514

4. https://ubuntu.com/security/notices/USN-6409-1

蘋果發布iOS 17.0.3、iPadOS 17.0.3,修補已遭到利用的零時差漏洞

9月底蘋果開賣iPhone 15系列手機,有使用者反映產品使用有過熱的問題,蘋果承諾將發布新版iOS作業系統予以緩解,如今該公司推出相關更新,同時修補零時差漏洞。

10月4日蘋果發布iOS 17.0.3、iPadOS 17.0.3,修補了CVE-2023-5217、CVE-2023-42824,前者為Google揭露的影像編解碼程式庫libvpx漏洞,與WebRTC有關,該公司將此元件更新為1.13.1版緩解漏洞;另一個漏洞則是出現在作業系統核心,攻擊者一旦觸發,就有可能藉此擴張權限。

微軟修補Edge、Teams、Skype開源程式庫的零時差漏洞

10月2日微軟宣布,他們將針對旗下多項軟體,修補開源元件libwebp、libvpx的零時差漏洞CVE-2023-4863、CVE-2023-5217,這些軟體包含Edge瀏覽器、電腦版Teams應用程式、電腦版Skype應用程式,以及Windows的Webp圖像延伸套件。

其中,CVE-2023-4863最早由Google揭露,並於9月11日發布新版Chrome修補;次日Mozilla也為旗下的瀏覽器及上網應用程式修補該漏洞;另一個零時差漏洞Google、Mozilla先後於9月27日、28日進行修補。

【其他新聞】

駭客入侵微軟SQL Server資料庫系統,目標是對Azure雲端環境的虛擬機器下手

Atlassian修補DevOps協作平臺Confluence已出現攻擊行動的漏洞

思科修補Emergency Responder寫死root帳密的漏洞

Supermicro的基板管理控制器漏洞恐導致伺服器遭到RCE攻擊

近期資安日報

【10月4日】 求職網站Indeed被駭客用於網路釣魚攻擊,鎖定高階主管竊取Microsoft 365帳號

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02