駭客組織TeamTNT的攻擊行動Silentbob引起研究人員高度關注,先是有資安業者Aqua Security揭露攻擊行動的部分樣貌,駭客的殭屍網路攻擊範圍不只包含了Docker、Kubernetes環境,還有多種資料庫及網頁伺服器的伺服器,現在有另外2家資安業者也公布他們的調查結果,指出這些駭客原本的攻擊範圍是AWS,但現在也打算擴及Azure與Google Cloud Platform(GCP)。

針對應用程式開發系統而來的攻擊行動,也相當值得留意。資安業者Rapid7指出,他們發現有人針對Adobe ColdFusion伺服器發動攻擊,利用的就是上週才修補的漏洞CVE-2023-29298。

【攻擊與威脅】

針對AWS的雲端帳密盜竊攻擊Silentbob蔓延,駭客也開發Azure、GCP攻擊工具

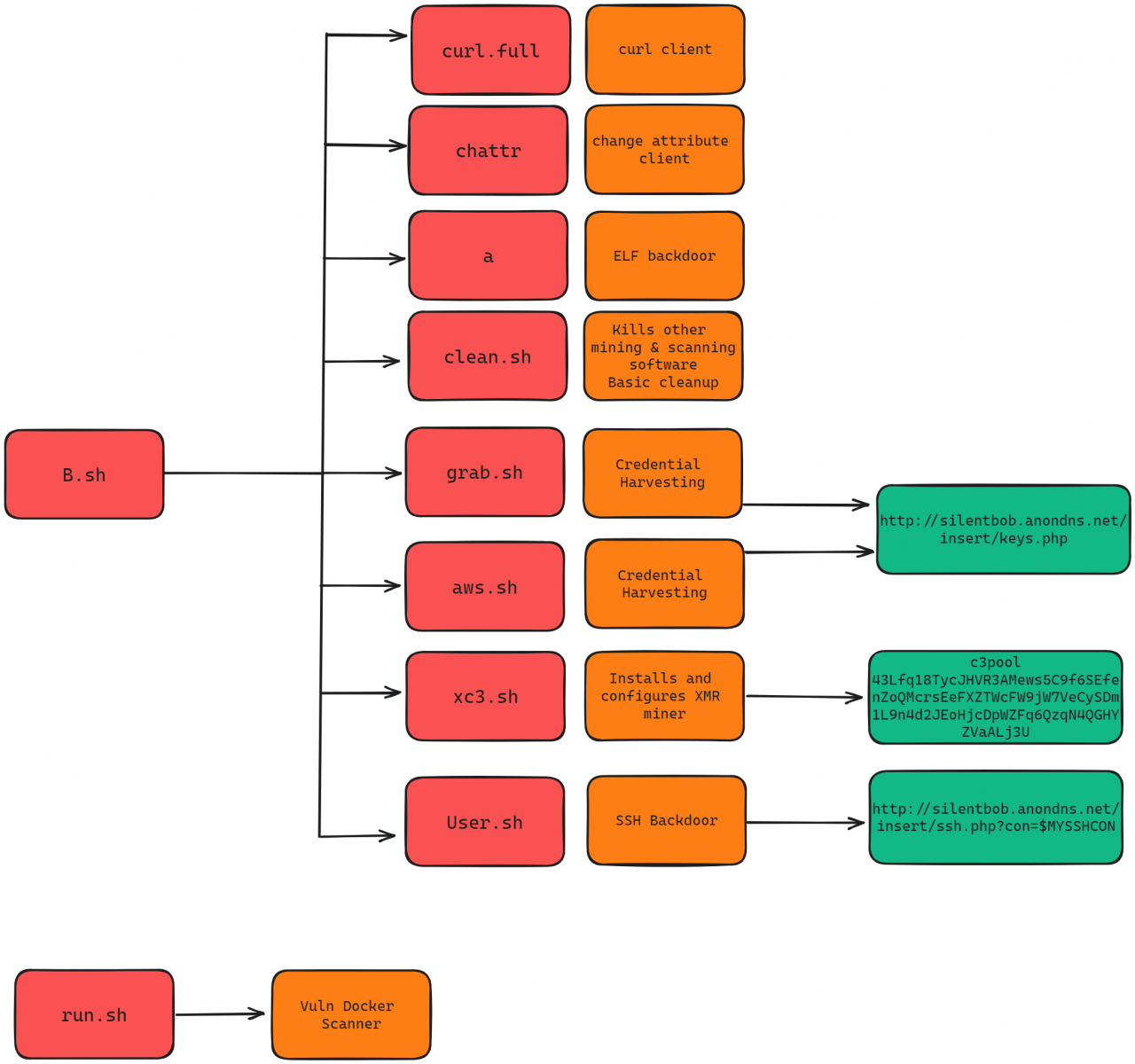

資安業者SentinelOne與Permiso聯手,針對駭客組織TeamTNT攻擊行動Silentbob著手進行調查,原先這些駭客鎖定暴露在網際網路的雲端JupyterLab伺服器和Docker API,主要針對是AWS雲端環境而來,但研究人員發現,自6月下旬,駭客也將Azure與Google Cloud Platform(GCP)納入攻擊範圍,一旦找到曝露在網際網路的Docker服務,就會先執行新的Shell指令碼進行偵察,確認所處的雲端環境、分析系統資訊、搜括帳密資料。

資安業者SentinelOne與Permiso聯手,針對駭客組織TeamTNT攻擊行動Silentbob著手進行調查,原先這些駭客鎖定暴露在網際網路的雲端JupyterLab伺服器和Docker API,主要針對是AWS雲端環境而來,但研究人員發現,自6月下旬,駭客也將Azure與Google Cloud Platform(GCP)納入攻擊範圍,一旦找到曝露在網際網路的Docker服務,就會先執行新的Shell指令碼進行偵察,確認所處的雲端環境、分析系統資訊、搜括帳密資料。

他們在6月24日的攻擊工具裡,看到駭客首度加入了Azure帳密資料收集的模組。此外,研究人員也發現駭客使用了針對AWS雲端環境的蠕蟲,目標是竊取雲端帳密及資料,並於受害環境植入Tsunami後門程式。此蠕蟲以Go語言打造、透過UPX加殼的ELF執行檔,其功能是投放並執行Shell指令碼,針對攻擊者指定的範圍進行掃描,然後散布至其他攻擊標的。

資料來源

1. https://www.sentinelone.com/labs/cloudy-with-a-chance-of-credentials-aws-targeting-cred-stealer-expands-to-azure-gcp/

2. https://permiso.io/blog/s/agile-approach-to-mass-cloud-cred-harvesting-and-cryptomining/

Adobe ColdFusion漏洞出現攻擊行動,駭客用來投放Web Shell

7月11日Adobe針對旗下老牌網站應用程式快速開發平臺ColdFusion發布更新軟體,其中修補漏洞CVE-2023-29300、CVE-2023-29298(CVSS風險評分9.8、7.5),不過,本次揭露與修補的漏洞,現在傳出部分被駭客用於攻擊行動。

資安業者Project Discovery比對修補程式的內容,於12日公布CVE-2023-29300漏洞細節及概念性驗證(PoC)程式碼,並指出駭客可將其與CVE-2023-29298結合,造成更大的威脅(現已移除)。但另一家資安業者Rapid7發現,Project Discovery提及的漏洞細節與PoC程式碼,很可能並非是針對CVE-2023-29300,而是新的零時差漏洞CVE-2023-38203(CVSS風險評分9.8),他們在Project Discovery發布漏洞細節的隔天,已看到攻擊者利用CVE-2023-29298發動攻擊,並於存在相關弱點的ColdFusion伺服器部署Web Shell,藉此取得遠端存取權限。

Rapid7的研究人員認為,Adobe對於CVE-2023-29298的修補並不完整,用戶即使安裝相關更新,還是有可能曝險。

資料來源

1. https://www.rapid7.com/blog/post/2023/07/17/etr-active-exploitation-of-multiple-adobe-coldfusion-vulnerabilities/

2. https://webcache.googleusercontent.com/search?q=cache:ZY3xxeBiSEoJ:https://blog.projectdiscovery.io/adobe-coldfusion-rce/&cd=10&hl=en&ct=clnk&gl=us

郵件伺服器系統Zimbra出現零時差漏洞,此漏洞已被用於攻擊行動

電子郵件及協作平臺Zimbra指出,他們發現8.8.15版軟體存在安全漏洞(尚未取得CVE編號),有可能影響資料的機密性與完整性,並將於7月份的更新程式進行修補。在更新程式推出之前,該公司也提供緩解措施,呼籲IT人員應儘速套用來因應此弱點。

雖然Zimbra沒有進一步說明漏洞細節,但通報此漏洞的Google威脅情報小組(TAG)透露,這是跨網站指令碼(XSS)漏洞,研究人員是在調查一起針對性攻擊事件得知,換言之,它已是被用於攻擊行動的零時差漏洞。

資料來源

1. https://info.zimbra.com/security-update-zimbra-collaboration-suite-version-8.8.15-important

2. https://twitter.com/maddiestone/status/1679542322772721664

資安業者Mandiant揭露惡意軟體Sogu及Snowydrive的攻擊行動,其共通點是透過USB儲存裝置來進行散布。

散布Sogu的是中國駭客組織Mustang Panda(該公司稱為TEMP.Hex),他們鎖定歐洲、亞洲、美國的營造、商業服務、政府機關、公共衛生、交通、零售業而來,一旦使用者不慎將惡意USB裝置連接電腦,電腦就會執行惡意程式PlugX,解密後門程式Sogu,然後竊取受害電腦機密檔案、輸入的按鍵內容,並截取螢幕截圖。

而在另一起使用Snowydrive的攻擊行動裡,駭客組織UNC4698針對亞洲石油與天然氣業者而來,目的是在受害系統執行惡意酬載。研究人員指出,一旦目標電腦載入了Snowydrive,該惡意程式就會在電腦部署後門程式,讓攻擊者可遠端下達系統層級的命令。此外,該惡意程式還會透過其他USB儲存裝置散布。

8.5%的Docker映像檔含有私鑰、API密鑰或其他敏感資訊

德國亞琛工業大學(RWTH Aachen University)研究人員分析了來自Docker Hub及其他8,076個私有Docker倉庫的337,171個映像檔,發現當中有28,621個映像檔含有機密資訊,包括52,107個有效私鑰、3,158個API密鑰,以及其他的敏感資訊,這些曝險的映像檔占總數8.5%。

其中,Docker Hub映像檔外洩機密資訊的比例為9.0%,私有儲存庫則是6.3%。而在這些曝露的機密資訊當中,95%私鑰與90%的API密鑰僅出現於單一使用者的映像檔,研究人員推測很有可能是無意造成的洩露。

而對於這些資料曝露所影響的範圍,研究人員指出,他們發現有22,082個憑證與前述曝光的私鑰有關,其中有7,546個是CA簽署的私有憑證,1,060個為該單位簽署的公共憑證。

一字之差!逾10萬原應寄至美國軍方的電子郵件,恐因網域名稱錯誤而傳至敵對的馬利共和國

根據金融時報的報導,近10年寄給美國軍方的電子郵件當中,不斷出現有人誤植收信人的電子郵件信箱而可能外洩機密。因為有很多人將頂級網域名稱.mil誤用.ml,所以,不慎把相關機密寄給與俄羅斯關係密切的西非國家馬利共和國,而這些寄錯的電子郵件數量累計近11.7萬封。

荷蘭企業家Johannes Zuurbier指出,他與馬利共和國於2013年簽署合約,取得此網域名稱10年控制權,近日即將歸還,他這10年收到寄錯的信件裡,雖然沒有被列為機密等級的郵件,但部分信件內含敏感資料,例如:X光片或醫療資料、身分證明文件、船員名單、基地的員工名單、基地照片、設施地圖、海軍檢查報告,或是官員行程等。他今年還收到美國陸軍參謀長James McConville參訪印尼的行程資料,信中列出了隨行人員及住宿房間號碼。

對此,美國國防部發言人向金融時報坦承此事,他們將對內部人員進行相關教育訓練,並攔截所有寄送到.ml網域的信件,但此舉仍無法防範合作廠商出錯的情形。

【其他新聞】

WordPress電子商城付款外掛WooCommerce Payments漏洞出現攻擊行動

勒索軟體NoEscape一個月有10個組織受害,疑為Avaddon東山再起

為因應可能會出現的網路攻擊,國防部將動員民間資安人才參與漢光演習

近期資安日報

【7月17日】 駭客打造專門用於網路犯罪的AI語言模型WormGPT,可製作更具說服力的惡意郵件

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-06

2026-03-02