打造帶有合法簽章、繞過Windows作業系統安全機制的驅動程式,我們昨天報導了中國駭客鎖定電玩產業、散布含有WHQL簽章的Rootkit惡意軟體,而針對微軟7月份例行更新(Patch Tuesday)的資安通告,思科威脅情報團隊Talos、資安業者Sophos揭露了另一種惡意驅動程式攻擊手法,使用簡體中文的駭客竄改驅動程式的簽章日期來繞過作業系統的安全機制。

中國駭客鎖定美國政府機關下手的情況,最近又有新的攻擊事故引起關注。微軟揭露駭客組織Storm-0558鎖定25個組織竊取電子郵件帳號的事故,而根據美國各家媒體的報導、美國網路安全暨基礎設施安全局(CISA)的資安通告,向微軟通報該組織攻擊行動的單位就是美國政府。

在前年、去年被用於許多攻擊行動的MSHTML重大漏洞CVE-2021-40444、Windows支援診斷工具(MSDT)漏洞CVE-2022-30190(亦稱Follina),最近又有駭客拿來利用。研究人員發現近期的惡意軟體攻擊行動裡,攻擊者串連上述漏洞於受害電腦植入木馬程式LokiBot。

【攻擊與威脅】

駭客利用Windows的相容性政策瑕疵,打造核心層級的驅動程式簽章

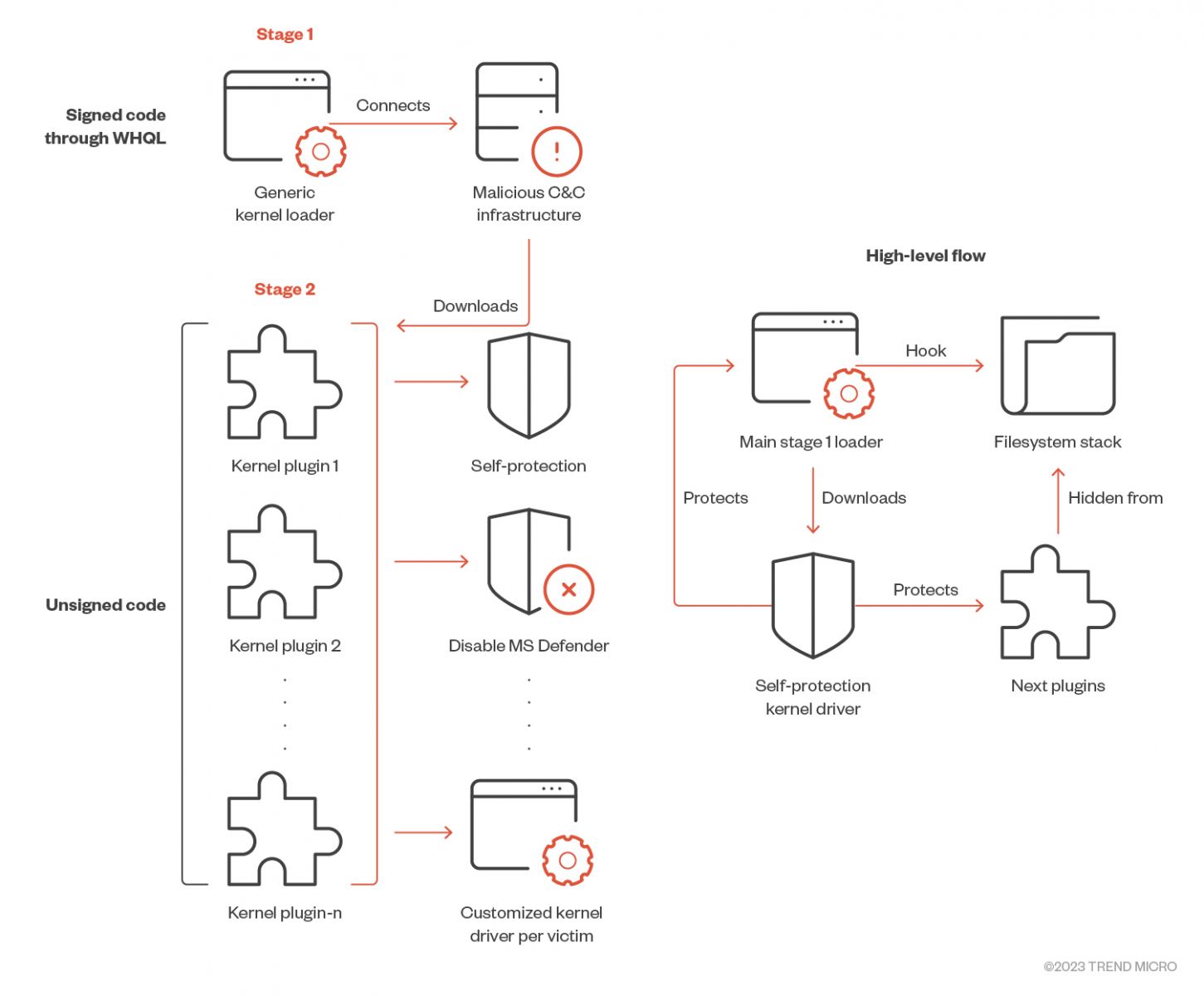

思科威脅情報團隊Talos、資安業者Sophos指出,有中國駭客濫用開源工具竄改核心驅動程式的簽章日期,用來載入使用過期憑證簽署,或是沒有經過驗證的驅動程式,從而操縱受害電腦。

思科威脅情報團隊Talos、資安業者Sophos指出,有中國駭客濫用開源工具竄改核心驅動程式的簽章日期,用來載入使用過期憑證簽署,或是沒有經過驗證的驅動程式,從而操縱受害電腦。

由於微軟在Windows 10 1607版調整的驅動程式簽署政策當中,對於舊版驅動程式相容性提供例外放行的情況,也就是在BIOS的安全開機功能關閉的情況下,對於使用2015年7月29日之前頒發的證書簽章的驅動程式,將不受上述政策規範,駭客便濫用上述的相容性政策,利用名為HookSignTool、FuckCertVerifyTimeValidity的工具,來竄改惡意驅動程式的簽章日期。

思科看到數千個帶有此種簽章的惡意驅動程式,並舉出其中一種能挾持受害電腦瀏覽器的RedDriver,駭客鎖定了中國網路咖啡廳而來,此惡意驅動程式利用Windows過濾平臺(WFP)攔截瀏覽器的流量。Sophos則指出,這類驅動程式被用於破壞目標電腦的資安防護系統,該公司的端點防護產品也是遭到鎖定的目標。研究人員總共找到約133個惡意驅動程式,駭客主要的用途可區分2種,除了讓端點資安防護失效,也有將其作為Rootkit的情況。

資料來源

1. https://blog.talosintelligence.com/old-certificate-new-signature/

2. https://blog.talosintelligence.com/undocumented-reddriver/

3. https://news.sophos.com/en-us/2023/07/11/microsoft-revokes-malicious-drivers-in-patch-tuesday-culling/

微軟於6月中旬接獲通報,對於異常郵件活動進行調查,結果發現,中國駭客組織Storm-0558自今年5月15日開始,取得約25個組織的電子郵件帳號,以及少量疑似與受害組織有關的個人帳號,受害組織包含政府機關。駭客濫用微軟帳號(MSA)的簽章金鑰,偽造用於身分驗證的Token,進而存取使用者的電子郵件。

根據華盛頓郵報、有線電視新聞網(CNN)、ABC News等美國媒體報導,向微軟通報的就是美國政府。知情人士透露,最早察覺中國駭客行蹤的是美國國務院,另有人透露美國商務部長Gina Raimondo的電子郵件帳號遭到駭客挾持。美國網路安全暨基礎設施安全局(CISA)指出,駭客存取了政府機關非機密的電子郵件資料。

資料來源

1. https://blogs.microsoft.com/on-the-issues/2023/07/11/mitigation-china-based-threat-actor/

2. https://www.washingtonpost.com/national-security/2023/07/12/microsoft-hack-china/

3. https://edition.cnn.com/2023/07/12/politics/china-based-hackers-us-government-email-intl-hnk/index.html

4. https://abcnews.go.com/Politics/commerce-secretary-gina-raimondos-emails-hacked-microsoft-cyber/story?id=101201179

5. https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-193a

木馬程式LokiBot透過MSHTML漏洞和Follina散布

資安業者揭露木馬程式LokiBot(亦稱Loki PWS)近期的攻擊行動,駭客藉由散布惡意Word檔案,利用巨集、MSHTML重大漏洞CVE-2021-40444、Windows支援診斷工具(MSDT)漏洞CVE-2022-30190(亦稱Follina),於受害電腦植入惡意程式。

研究人員主要看到兩種攻擊手法,其中一種是能夠利用CVE-2021-40444的Word檔案,一旦使用者開啟,該檔案就會透過內部的document.xml.rels元件,存取外部的MHTML檔案,進而透過短網址服務Cutty,從雲端檔案共享服務GoFile下載含有Follina的HTML檔案,最終在受害電腦植入LokiBot。

另一種攻擊手法則是使用內嵌VBA指令碼的Word檔案,使用者一旦開啟,此指令碼就會自動執行,然後從遭入侵的網站下載惡意程式。

【漏洞與修補】

7月12日資安業者Juniper Networks發布本月份例行更新,總共公告17則資安通告,修補近60個漏洞,這些公告大部分都與網路設備作業系統Junos OS、Junos OS Evolved、Junos Space有關,但其中有一則是針對網路功能虛擬化架構Contrail Cloud而來。

針對Junos OS的部分,最為嚴重的是網頁管理介面J-Web所使用的PHP元件漏洞CVE-2021-21708、CVE-2022-31627、CVE-2022-31625,CVSS風險評分介於8.8至9.8分;對於Junos Space而言,CVSS風險評分最高的是CVE-2022-42898,此為第三方元件MIT Kerberos 5的整數溢位漏洞,CVSS風險評分為8.8。

而對於Contrail Cloud的部分,則是第三方元件Rack的漏洞CVE-2022-30123最為嚴重,CVSS風險評分達到10分,其次是Puppet的命令注入漏洞CVE-2022-3276,CVSS風險評分為8.8。該公司推出Junos OS 23.2R1、Junos Space 23.1R1、Contrail Cloud 16.3.0修補上述漏洞。

Rockwell Automation控制系統ControlLogix漏洞恐導致工控系統曝露於遠端攻擊風險

資安業者Dragos揭露Rockwell Automation控制系統ControlLogix的越界寫入(OBW)漏洞CVE-2023-3595、CVE-2023-3596,這些漏洞存在於1756-EN2、1756-EN3、1756-EN4等型號的EtherNet/IP(ENIP)通訊模組,攻擊者可藉此遠端執行任意程式碼(RCE),或是發動阻斷服務攻擊(DoS),CVSS風險評分為9.8、7.5。

研究人員指出,這些漏洞發生的原因,主要出現在該自動化控制系統實作的通用工業協定(CIP),從而導致駭客能用來發動攻擊。而對於這些漏洞的嚴重程度,研究人員提及CVE-2023-3595可提供駭客存取的管道類型,與2017年鎖定施耐德電機Triconex安全儀表系統(SIS)的惡意軟體攻擊Trisis雷同,能讓攻擊者操縱韌體的記憶體任意位址。值得留意的是,有尚未列管的APT駭客組織嘗試利用這些漏洞,但是否有組織受害仍不明朗。

資安業者Kroll揭露PDF檔案開源解析元件Ghostscript的重大漏洞CVE-2023-3664,此漏洞涉及作業系統通道(OS pipe),起因是權限驗證的處理不當,而導致攻擊者可用於遠端執行任意程式碼(RCE),CVSS風險評分為9.8,影響10.01.1版之前的Ghostscript。

研究人員指出,該解析工具是許多Linux發行版的預設安裝元件,且也有LibreOffice、GIMP、Inkscape、Scribus、ImageMagick等跨平臺的開源軟體採用,這項漏洞也可能影響使用上述應用程式的Windows用戶。對此,開發團隊於6月27日推出10.01.2版修補前述漏洞。

7月12日資安業者SonicWall針對旗下的防火牆管理系統Global Management System(GMS)、網路管理及通報系統SonicWall Analytics,發布新版軟體GMS 9.3.3及SonicWall Analytics 2.5.2,當中總共修補了15個漏洞,其中4個是重大等級。

這些漏洞包含了網路服務驗證繞過漏洞CVE-2023-34124、未經身分驗證的SQL注入弱點及安全過濾繞過漏洞CVE-2023-34133、透過網路服務讀取密碼雜湊值漏洞CVE-2023-34134、CAS身分驗證繞過漏洞CVE-2023-34137,CVSS風險評分介於9.4至9.8。稍微值得慶幸的是,該公司尚未發現上述漏洞遭到利用的跡象。

【資安產業動態】

微軟於7月11日宣布,為簡化產品命名,他們將隸屬於身分驗證解決方案Microsoft Entra旗下的Microsoft Azure Active Directory(Azure AD),更名為Microsoft Entra ID,並預計在2023年底完成產品更名作業。

該公司指出,除了名稱更改,所有的功能、授權方案、登入URL和API都維持不變,使用者將會從管理員入口網站、文件,以及其他Azure AD的操作介面,看到更名通知。

此外,其他的Azure AD相關服務也隨之調整名稱。例如,Azure AD External Identities改稱Microsoft Entra External ID、Azure AD Identity Protection則叫做Microsoft Entra ID Protection。

【其他新聞】

即時通訊框架QuickBlox存在漏洞,恐曝露數百萬使用者資料

WordPress外掛程式All-In-One Security出現曝露明文密碼的漏洞

近期資安日報

【7月13日】 惡意軟體PyLoose挾持雲端工作負載的運算資源,挖掘門羅幣

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27