11日有許多廠商發布7月份的例行更新(Patch Tuesday),包含微軟、Adobe等軟體業者,以及西門子、施耐德電機等OT設備業者。其中最值得留意的,是微軟本次發布的公告,該公司一共修補了多達6個零時差漏洞,是今年以來最多的一次,當中的CVE-2023-36884,更是被用於針對北約組織高峰會發動網釣攻擊。

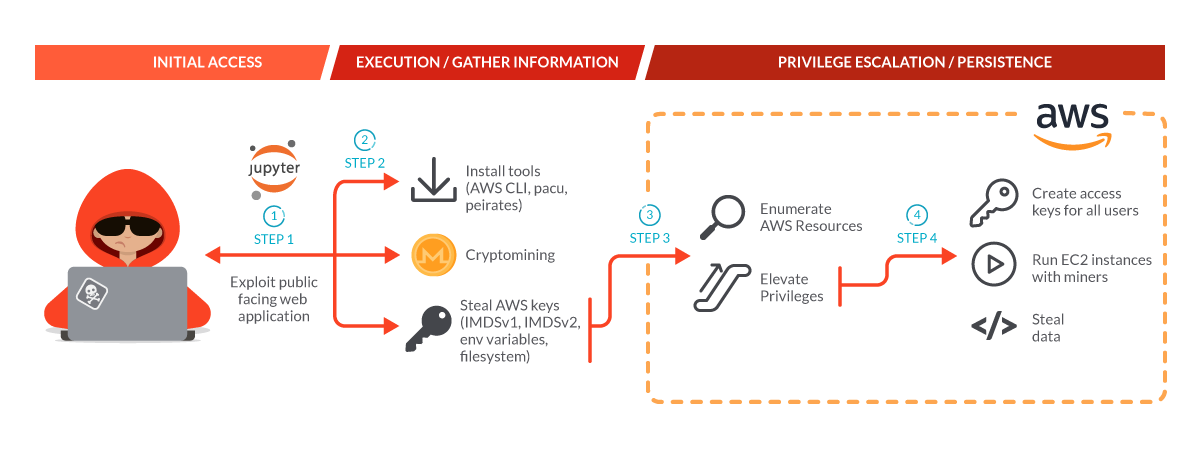

鎖定AWS雲端環境的挖礦攻擊行動Scarleteel,攻擊者使用了更為隱蔽的手法而值得留意。駭客運用新型態的寄生攻擊手法,並濫用AWS的無伺服器運算服務代管惡意指令碼。

竊資軟體W4SP透過NPM、PyPI套件散布的情況,先前曾出現數起攻擊行動,如今出現有人利用此竊資軟體外流的程式碼,稍加修改進行犯案!這樣的情況,也突顯駭客要發動惡意套件攻擊的門檻不高,不需自行從頭開發作案工具。

【攻擊與威脅】

挖礦攻擊行動Scarleteel濫用無伺服器運算服務AWS Fargate

資安業者Sysdig指出,他們在2月發現針對雲端環境的挖礦攻擊行動Scarleteel,現在這些駭客的手法出現了變化,利用目標組織在AWS政策當中的配置錯誤,取得AdministratorAccess群組的管理權限,操控EC2執行個體雲端服務來執行挖礦程式。

資安業者Sysdig指出,他們在2月發現針對雲端環境的挖礦攻擊行動Scarleteel,現在這些駭客的手法出現了變化,利用目標組織在AWS政策當中的配置錯誤,取得AdministratorAccess群組的管理權限,操控EC2執行個體雲端服務來執行挖礦程式。

攻擊者一開始利用部署在Kubernetes叢集的JupyterLab Notebook容器,對目標組織的網路環境進行偵察,並收集AWS帳密資料,然後建置AWS命令列工具(CLI)與漏洞利用框架Pacu。為了避免在目標組織的CloudTrail留下事件記錄,駭客透過AWS用戶端程式連接俄羅斯的雲端環境,進行寄生攻擊(LoL)。

除了會利用受害組織的AWS環境進行挖礦,這些駭客也會部署Mirai變種病毒Pandora,提供他人DDoS攻擊服務來牟利。研究人員指出,駭客濫用AWS無伺服器運算服務Fargate來代管部分攻擊指令碼,並進行帳密資料收集,這樣的攻擊管道與活動範圍較特殊,目前應該很難有資安系統可監控這個途徑而察覺有異。

針對鎖定北約國家高峰會的網釣攻擊,微軟指出駭客利用了新的Office零時差漏洞

烏克蘭電腦網路危機處理中心(CERT-UA)與BlackBerry的威脅情報團隊提出警告,駭客組織RomCom(亦稱Storm-0978)假借烏克蘭的名義,尋求在7月11日、12日舉行的北約組織(NATO)高峰會為其聲援為由,發送釣魚郵件,散布惡意程式載入器MagicSpell、後門程式RomCom等惡意軟體,最近有研究人員透露新的發現。

烏克蘭電腦網路危機處理中心(CERT-UA)與BlackBerry的威脅情報團隊提出警告,駭客組織RomCom(亦稱Storm-0978)假借烏克蘭的名義,尋求在7月11日、12日舉行的北約組織(NATO)高峰會為其聲援為由,發送釣魚郵件,散布惡意程式載入器MagicSpell、後門程式RomCom等惡意軟體,最近有研究人員透露新的發現。

微軟威脅情報團隊指出,駭客在釣魚郵件攻擊行動的過程當中,利用了Office零時差漏洞CVE-2023-36884(CVSS風險評分8.3),此外這些駭客也可能在受害電腦部署勒索軟體Industrial Spy、Underground、Trigona。

而對於駭客散布後門程式RomCom的管道,研究人員指出並非只有透過挾帶惡意Word檔案的釣魚郵件,也有假借提供Advanced IP Scanner、Solarwinds Network Performance Monitor、Solarwinds Orion、KeePass、Signal等應用程式的名義,透過被竄改的軟體安裝程式來發動攻擊。

參考資料

1. https://www.microsoft.com/en-us/security/blog/2023/07/11/storm-0978-attacks-reveal-financial-and-espionage-motives/

2. https://blogs.blackberry.com/en/2023/07/romcom-targets-ukraine-nato-membership-talks-at-nato-summit

3. https://cert.gov.ua/article/5077168

資安業者Palo Alto Networks揭露鎖定Windows使用者而來的PyPI套件攻擊行動,駭客於今年3月上傳了6個惡意套件,目的是散布竊資軟體,盜取電腦的應用程式帳密、使用者資料、加密錢包存款。

研究人員指出,這些惡意套件缺乏對應的GitHub儲存庫資訊,而且是由新的開發者建立,沒有相關的套件功能說明,整體而言,這些開發者帳號名稱有共同特徵,且都只發布1個套件,這些特殊現象引起他們的注意。根據後續分析的結果,研究人員推測,攻擊者很可能是在模仿W4SP駭客組織的手法犯案,修改已公開的竊資軟體W4SP程式碼來發動攻擊。

【漏洞與修補】

7月11日微軟發布本月份例行更新(Patch Tuesday),總共修補132個漏洞,其中有33個是權限提升漏洞、13個安全功能繞過漏洞、37個遠端任意程式碼執行(RCE)漏洞、19個資訊洩露漏洞、22個服務阻斷(DoS)漏洞,以及7個可被用於欺騙的漏洞。值得留意的是,本次有6個零時差漏洞,這些漏洞已被用於攻擊行動,且其中1個的相關資訊遭到公開。

這些漏洞包含了MSHTML權限提升漏洞CVE-2023-32046、SmartScreen安全功能繞過漏洞CVE-2023-36874、Windows錯誤報告服務的權限提升漏洞CVE-2023-36874、Office與Windows HTML元件的RCE漏洞CVE-2023-36884、Outlook安全功能繞過漏洞CVE-2023-35311,以及含有簽章的惡意驅動程式遭到封鎖的公告ADV230001。

西門子、施耐德電機於7月11日發布本月資安通告,修補旗下工控產品約50個漏洞。

西門子本次發布5則新的公告,總共修補超過40個漏洞。該公司針對強固型網路交換器Ruggedcom ROX、Simatic CN 4100通訊系統、光學掃描系統Simatic MV500等解決方案發布修補程式,當中針對Ruggedcom ROX的漏洞最多,有21個。

施耐德電機本次發布了4則新公告,內容涵蓋6個漏洞,其中第三方元件Codesys Runtime系統的弱點值得留意,因為該漏洞影響該公司旗下多款產品線,包含:HMISCU Controller 、Modicon Controller、PacDrive 3 Controllers、SoftSPS embedded in EcoStruxure Machine Expert。

7月11日Adobe發布本月份的例行更新,主要針對應用程式開發平臺ColdFusion、排版軟體InDesign發布修補程式。

其中最嚴重的是任意程式碼執行漏洞CVE-2023-29300,CVSS風險評分為9.8,影響2018至2023版ColdFusion。而針對InDesign的部分,本次修補了11個越界讀取(OBR)、1個越界寫入(OBW)漏洞,CVSS風險評分為5.5至7.8。

【資安防禦措施】

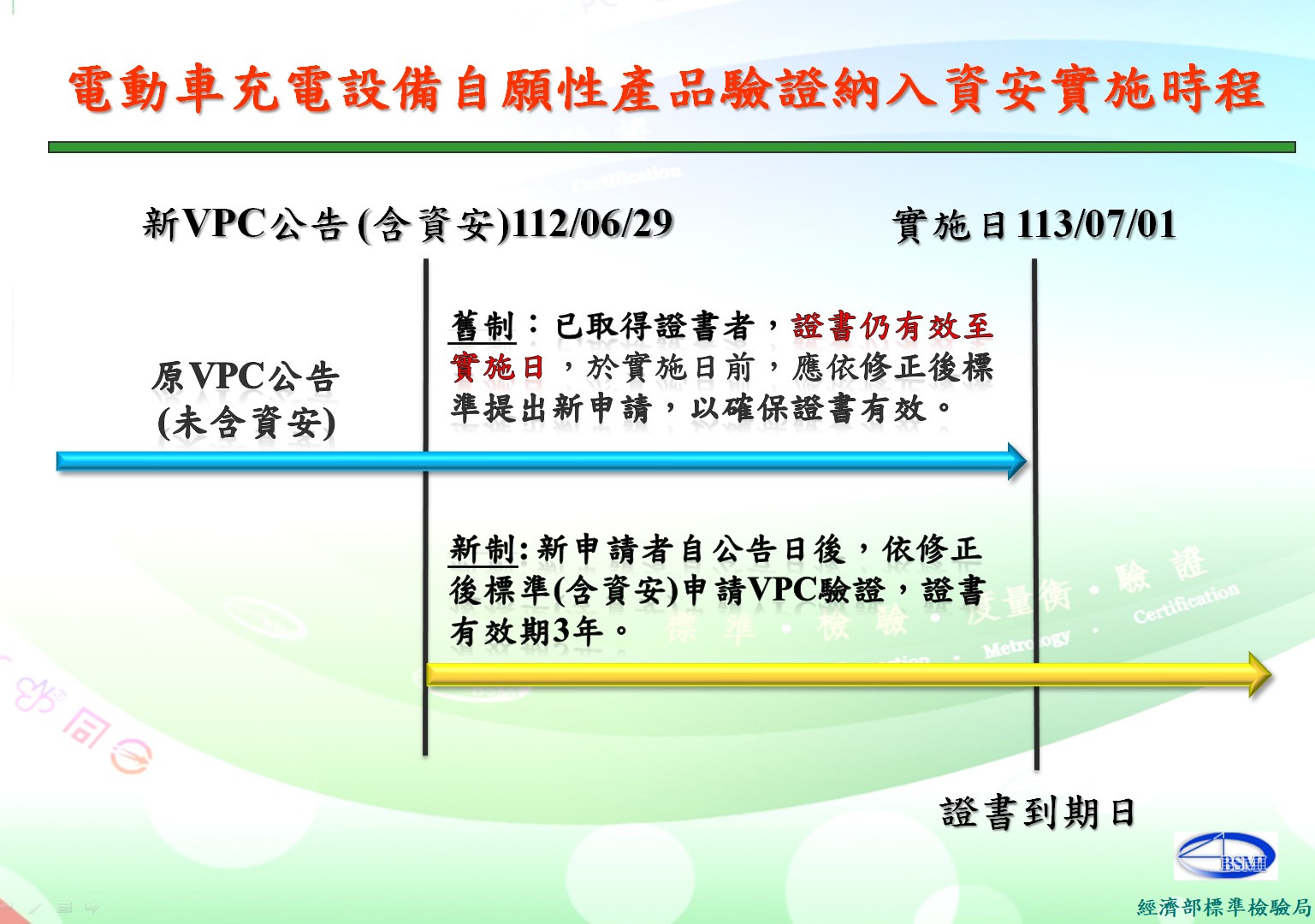

經濟部標準檢驗局於7月10日發布公告,考慮電動車充電設備產品有不少具有連網功能,可能產生資安風險疑慮,現在將採用2023年6月29日公告修正的新版產品自願性產品驗證(VPC)制度,將資訊安全納入驗證項目。

他們原本針對電動車充電設備,於2022年1月公告實施的VPC,當時僅對於此種系統的安全規範、電磁相容、通訊協定等項目進行驗證。

上述7月公告的資安驗證標準,是根據2022年8月發布的「電動車供電設備資訊安全檢測技術規範」做為依據,適用範圍涵蓋電動車充電設備介面的網路安全要求,並針對實體安全、系統安全、韌體安全、通訊安全、身分鑑別與授權機制安全等5個層面進行檢驗。標準檢驗局指出,尚未納入資安驗證的VPC標準將於明年7月1日停用,業者若是取得舊版VPC證書,應在期限內依據最新公告辦理資安驗證。

【其他新聞】

德意志銀行發生資料外洩,起因疑為服務供應商遭MOVEit Transfer零時差攻擊

VMware事件記錄分析系統漏洞CVE-2023-20864已出現概念性驗證攻擊程式碼

Intel vPro新三大安全特性,聚焦虛擬化、攻擊面降低、AI威脅偵測

近期資安日報

【7月11日】 勒索軟體Big Head結合後門程式、竊資軟體或病毒,企圖對受害者造成更多破壞

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09