Intel電腦通訊事業群產品經理盧進忠指出,如今的vPro已帶來全面的安全性,三大特性最值得注目,包括:結合微軟Windows 11提供基於虛擬化的安全,比4年前裝置減少70%攻擊面,以及資安業者啟用Intel TDT威脅偵測技術。(攝影/羅正漢)

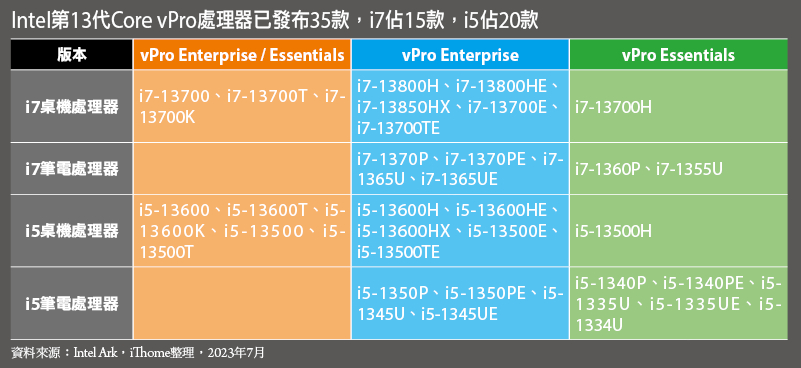

去年底Intel推出第13代Core處理器,後續商用vPro平臺產品陸續登場,共有15款i7 vPro處理器,以及20款i5 vPro處理器發布,近期搭載vPro的商用機種將陸續上市,7月Intel在臺舉辦vPro說明會,重申此平臺是專為企業業務而建構,並強調安全始終是首要考慮的因素,並向企業喊話,不要因為省5%的預算而造成更大資安風險。

經過長達17年的發展,在安全性與可管理性的持續強化之下,vPro平臺已是企業商用電腦的重要標竿。

早年Intel vPro主打AMT(Active Management Technology)管理技術,與支援vPro的資產管理軟體結合應用,可以讓電腦資產盤點及遠端管理電腦更加便利。後續,隨著每代Intel處理器在安全性的發展,變得更深入且細緻,作為強調安全與管理的vPro平臺,自然也將各項安全技術納入而成為必備要件,例如,可信賴執行技術TXT、硬體加密金鑰技術Secure Key、作業系統防護技術OS Guard,還有BIOS防護技術BIOS Guard、開機啟動程序防護技術Boot Guard等。

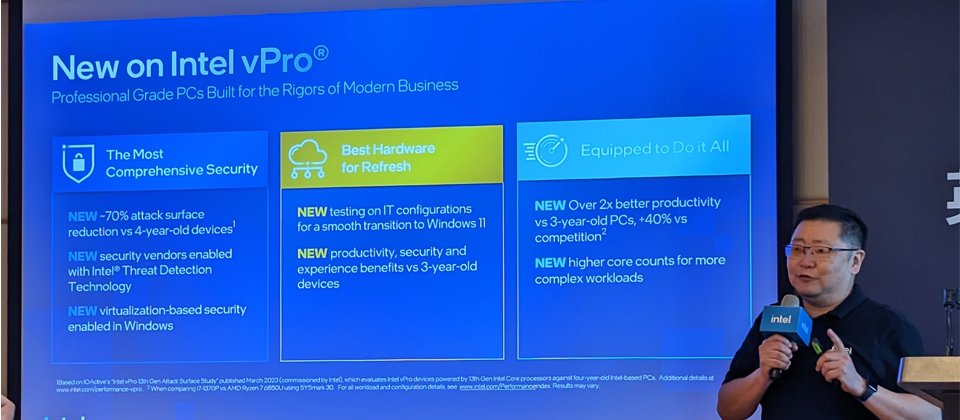

在近4、5年的發展之下,Intel處理器又加入更多安全防護技術,這也讓現在的vPro平臺獲得更大進化。Intel電腦通訊事業群產品經理盧進忠指出,有三大重要進展,包括:微軟Windows啟用基於虛擬化的安全,新平臺比4年前舊平臺的攻擊面減少70%,以及資安廠商與Intel TDT技術的整合態勢。

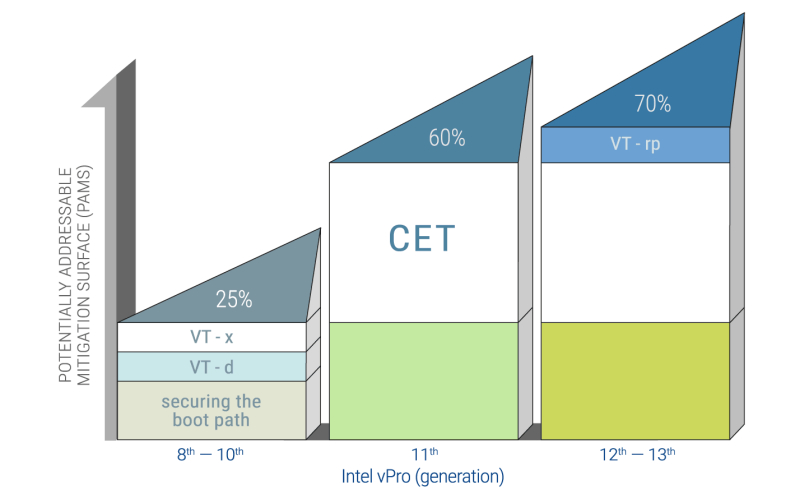

最新vPro處理器將比4年前減少70%攻擊面

首先,在虛擬化安全方面,Intel早在2006年於首款vPro平臺,推出針對虛擬機器的TXT保護技術,近年來,隨著Windows 11發布,開始從系統核心將整個虛擬機器包起來,再用TXT保護,實現OS層級的防護。這也意味著,不僅是硬體技術支援,軟體也要到位。

第二,在減少攻擊面方面,往年Intel每代處理器都會強調其運算、繪圖效能,比前幾代產品進步多少,這次難得提到攻擊面防護能力的進步程度,相當少見。

Intel特別引用今年3月IOActive公司發布的報告指出,比起四年前舊平臺,最新vPro平臺的攻擊面減少大約70%。

這樣的數據是如何計算而來?我們實際檢視該份報告,當中指出,為了衡量硬體功能對安全性的改進,這個研究機構定義名為「潛在可緩解攻擊面(Potentially Addressable Mitigation Surface,PAMS)」的指標,攻擊面減少比例之所以是70%,主要來自於Intel三大方面的技術,首先是Securing the boot path占15%,VT-x、VT-d與VT-rp各占5%、5%與10%,最後是Intel CET技術占35%。

其中,以CET帶來的成效最大。Intel表示,這項技術全名為Intel Control-Flow Enforcement Technology,是從第11代Core處理器vPro開始提供的技術,主要用於減輕與記憶體有關的安全問題,是針對返回導向程式設計(Return Oriented Programming,ROP)攻擊、跳轉導向程式設計(Jump Oriented Programming,JOP)攻擊,以及呼叫導向程式設計(Call Oriented Programming,COP)的緩解技術。

到了最新推出的第13代Intel Core處理器vPro平臺,CET還將搭配新的VT-rp與TME-MK技術,提供更好的隔離防護。

對於CET的發展概況,Intel表示,這項基於硬體的防護技術,主要是針對瀏覽器利用CPU運算的漏洞執行攻擊,初期只有微軟Edge支援CET防護技術,目前目前市面上大多數瀏覽器都支援。

Intel引用今年3月IOActive公司發布的報告指出,比起四年前舊平臺,最新vPro平臺的攻擊面減少大約70%。而我們實際檢視了這份名為「13th Gen Attack Surface Study Summary Report」的報告,這是IOActive公司受Intel委託針對vPro平臺研究的成果,該機構定義出「潛在可緩解攻擊面(PAMS)」的指標,當中並說明了是那些技術帶來這樣的成效,其中Intel CET技術占35%最是關鍵。

AI加持威脅偵測技術,已獲得多家資安業者支援

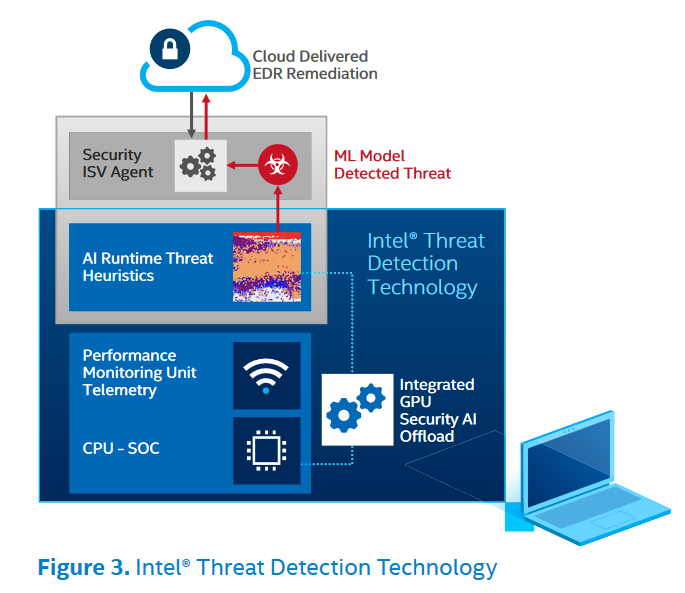

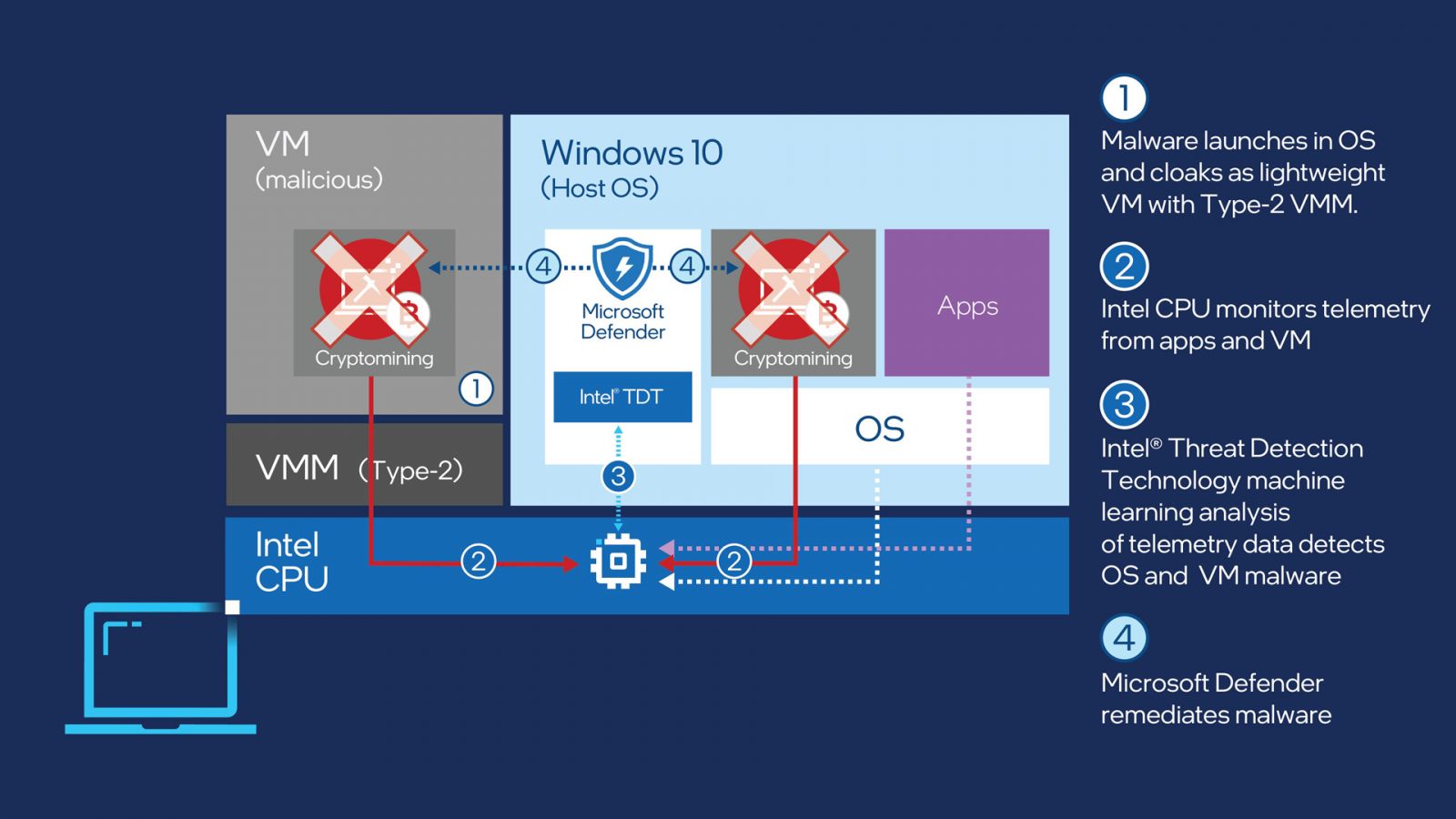

第三,在Intel Threat Detection Technology(TDT)技術方面,已發展數年,不僅能力持續進化,支援的資安業者也明顯增加。

盧進忠表示,這項技術是透過機器學習技術,偵測處理器的運作程序,達到早期偵測(Early Detection)的目的。畢竟病毒碼潛伏後若要啟動,一定會用到處理器與記憶體,因此,處理器監控與即時記憶體掃描很重要。

在此同時,資安業者也是不斷演進,改良他們的偵測範圍,因此,Intel藉由提供軟體開發套件(SDK),讓資安公司可以更容易使用Intel處理器去做安全防護。

不過,這樣技術過去以來存在很大的挑戰,因為TDT需要隨時監看硬碟與記憶體是否有異常動作,因此,早年這樣的技術可能由CPU運算,後續Intel將機器學習的推測轉移到處理器內建的GPU來運行,如此一來,將不會佔用CPU的工作負載。發展至今,盧進忠強調,已帶來比過去更省電且快7倍的掃描效能。

根據Intel過去公布的TDT相關消息,可看出其能力的持續進化。例如,在第10、11代Core處理器搭配的vPro平臺,接續增加TDT Cryptojacking Detection,以及TDT Ransomware Detection,提供挖礦與勒索軟體的偵測。

到了第12代Core的vPro平臺,增加TDT Anomalous Behavior Detection,有了這項異常行為偵測能力,將可直接針對CPU效能監控單元(Performance Monitoring Unit,PMU)進行監控,並遵循零信任原則,以及利用機器學習的啟發式演算法,做到持續監控已知程序的行為,並驗證這些活動是否在正常邊界內。一旦發現異常,將即時產生警報,便可以通知資安產品出現可疑活動,甚至對於利用內建公用程式的寄生攻擊(LotL)攻擊,也將提供更好的偵測與阻擋能力。

事實上,我們從2021年開始,就已經注意到微軟的Microsoft Defender for Endpoint整合Intel TDT技術,目前有哪些資安廠商支援Intel TDT技術?

盧進忠表示,已有10家資安業者支援,除了微軟,還有CrowdStrike、趨勢科技、Check Point、ESET,以及Kingsoft、Sequretek的EDR解決方案,以及Acronis、Fidelis、Bytesatwork的安全解決方案。

整體而言,雖然TDT技術並未幫助減少攻擊面,但其最大效益在於,可利用處理器內建iGPU來運算,減少EDR對個人電腦系統資源的影響。

除此之外,Intel從第12代處理器vPro平臺開始,新推出全加密記憶體技術(Total Memory Encryption,TME),這方面的應用也同樣需要仰賴充足的運算能力。

根據Intel威脅偵測技術(Intel TDT)簡介文件的說明,這項技術具有幾大特點,包括使用Intel處理器內建GPU、監控CPU行為,透過AI機器學習技術偵測威脅,以及將資訊傳遞給資安業者EDR來因應。

在2021年4月,微軟即宣布將整合Intel的TDT(Threat Detection Technology)技術於Microsoft Defender for Endpoint產品中,透過監控CPU效能,遙測訊號變化來揪出惡意程式的威脅。

關於Intel Threat Detection Technology(TDT)技術的應用現況,在2023年7月的說明會中,盧進忠表示,從2020年後開始有資安廠商支援,包括微軟、Crowdstrike、趨勢科技、Check Point、ESET,Kingsoft、Sequretek,以及Acronis、Fidelis、Bytesatwork等,目前已有10家,陸續增加中,呈現越來越多的趨勢。

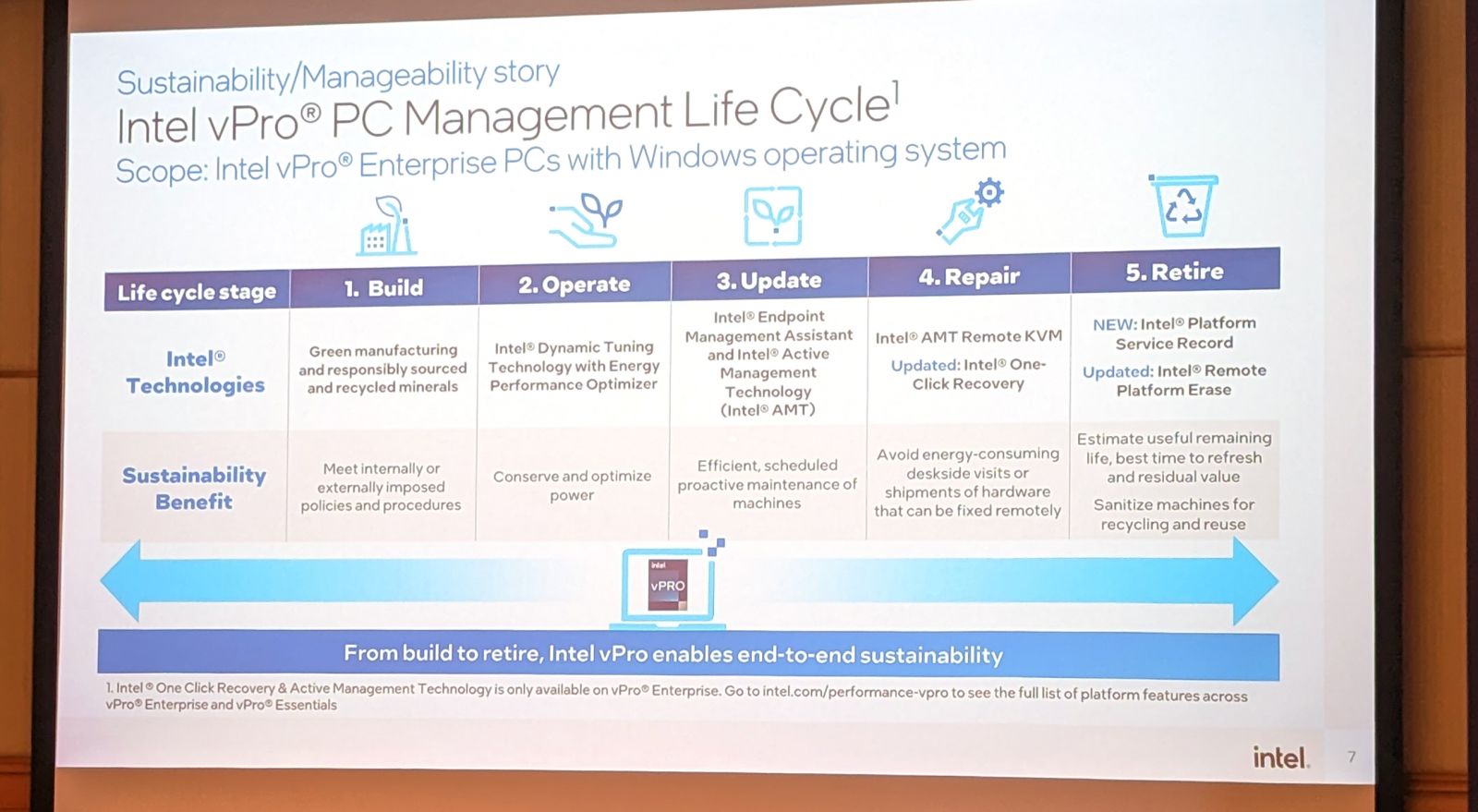

對於Intel vPro平臺帶來的PC生命周器管理,英特爾業務暨行銷事業群商用業務總監鄭智成也說明,為了讓企業的設備運作上能夠更有效率,該公司提供從建立、運作、更新、維護到汰換的解決方案。

首度推出EMA端點管理工具供企業應用

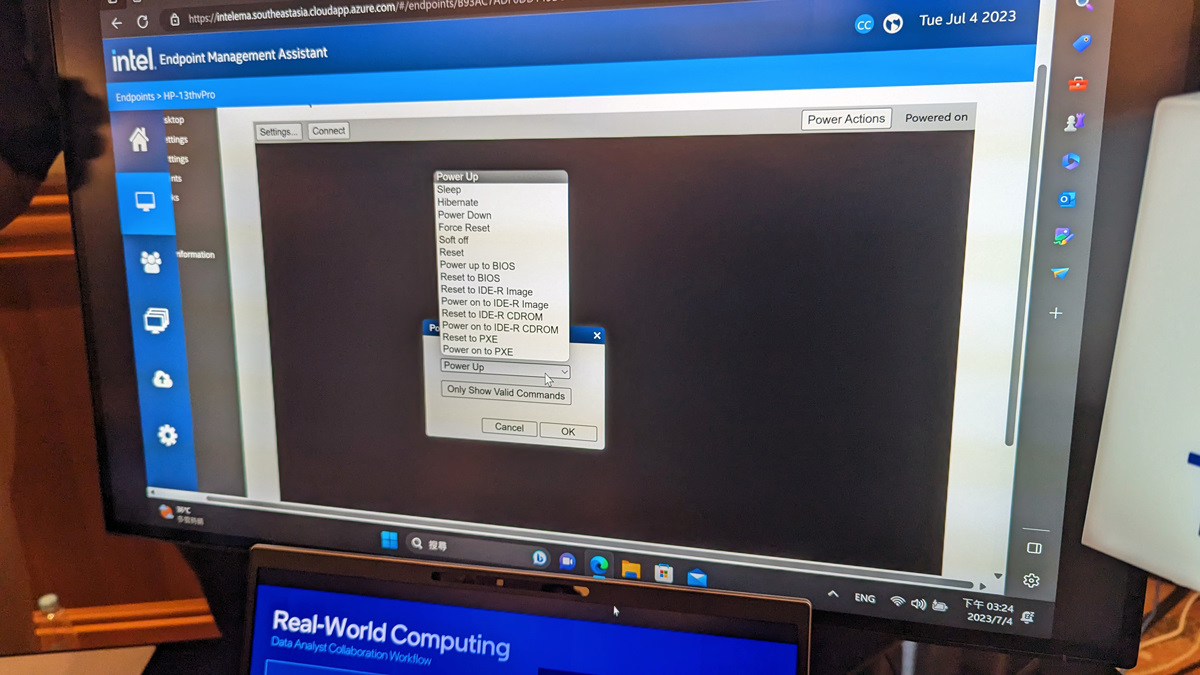

除了上述三大特色,Intel也開始提供自家端點管理軟體,名為Endpoint Management Assistant(EMA)的工具,是在2022年新發布的產品。

這款工具的特殊之處在於,過去vPro遠端管理技術的應用,主要都是透過支援這套平臺的資產管理軟體來進行,讓企業用戶可藉由Intel主動管理技術(AMT),從強化資訊安全管理、維護個人電腦後續問題的角度,提供遠端管理的便利性。

特別的是,EMA的推出,能讓手上沒有資安管理產品的中小企業能應用,同時,也開放相關軟體廠商合作,可將EMA做為參考設計或提供加值應用。

基本上,EMA伺服器軟體可安裝在AWS或Azure雲端服務,或是部署於組織內部。Intel也現場展示其管理能力,包括遇到突發問題時,IT管理人員可在電腦作業系統無法啟動的狀況下,只要該電腦連結Wi-Fi網路,或是接上有支援AMT技術的連網Thunderbolt基座,都可做到遠端管理。

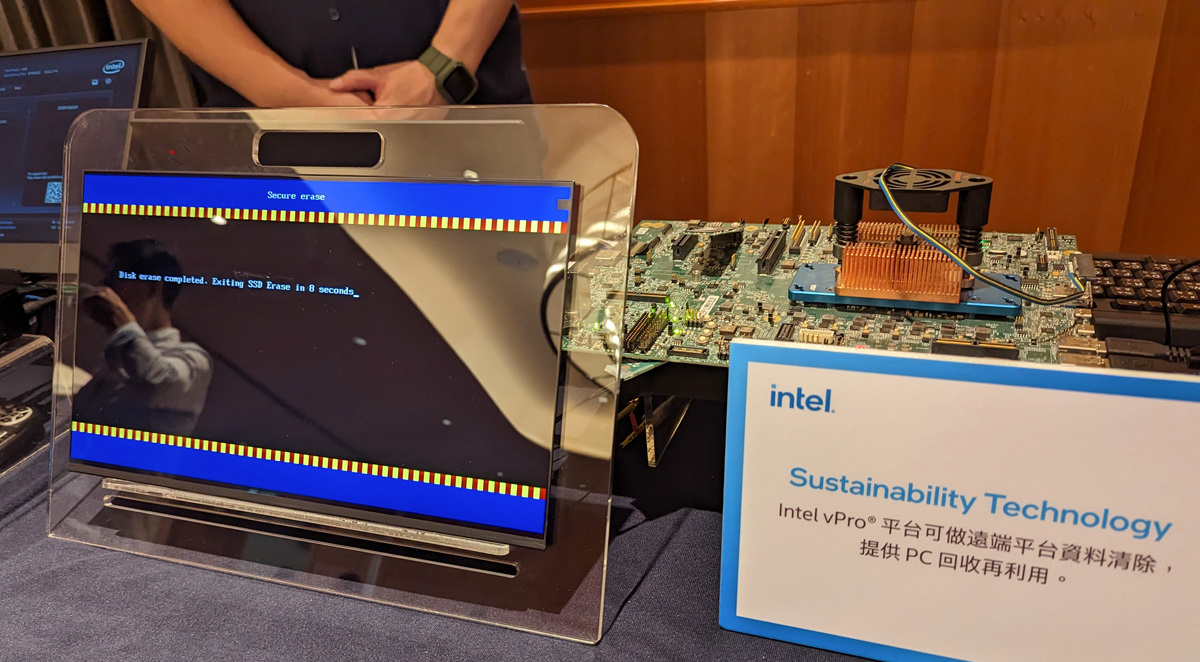

例如,可透過EMA遠端檢視與操作個人電腦的BIOS畫面,以及透過前幾年vPro平臺新增的Remote Secure Erase(RSE)功能,做到遠端資料清除,也能便於個人電腦的回收再利用,避免資料因為徹底清除而發生外洩事件。

RSE如何使用?根據活動現場人員的展示說明,我們可以啟動「Secure Erase」功能,完成作業之後,不僅硬碟存放的資料被刪除,TPM的加密金鑰也會被刪除,而運用這種方式對配備一臺512GB SSD的電腦進行安全刪除,只需要三到四秒,就完成刪除的作業。

Intel展示了Endpoint Management Assistant(EMA)的軟體介面,這套工具可讓沒有資安管理產品的中小企業也能進行遠端管理,現場人員並簡單說明vPro平臺與AMT技術的遠端管理特性,可支援Wi-Fi無線與有線網路,或是連上支援AMT的擴充基座,只要連上網路,即使未進入作業系統,也能透過Out-Of-Band連線能力管理。

Intel同時展示Remote Secure Erase(RSE)的運作效率,只要3、4秒時間就能快速完成遠端資料清除。根據現場人員說明,這項技術在前幾年vPro平臺就已新增,最早需要搭配Intel的SSD,後來已經陸續將規格開放出來給大家使用。

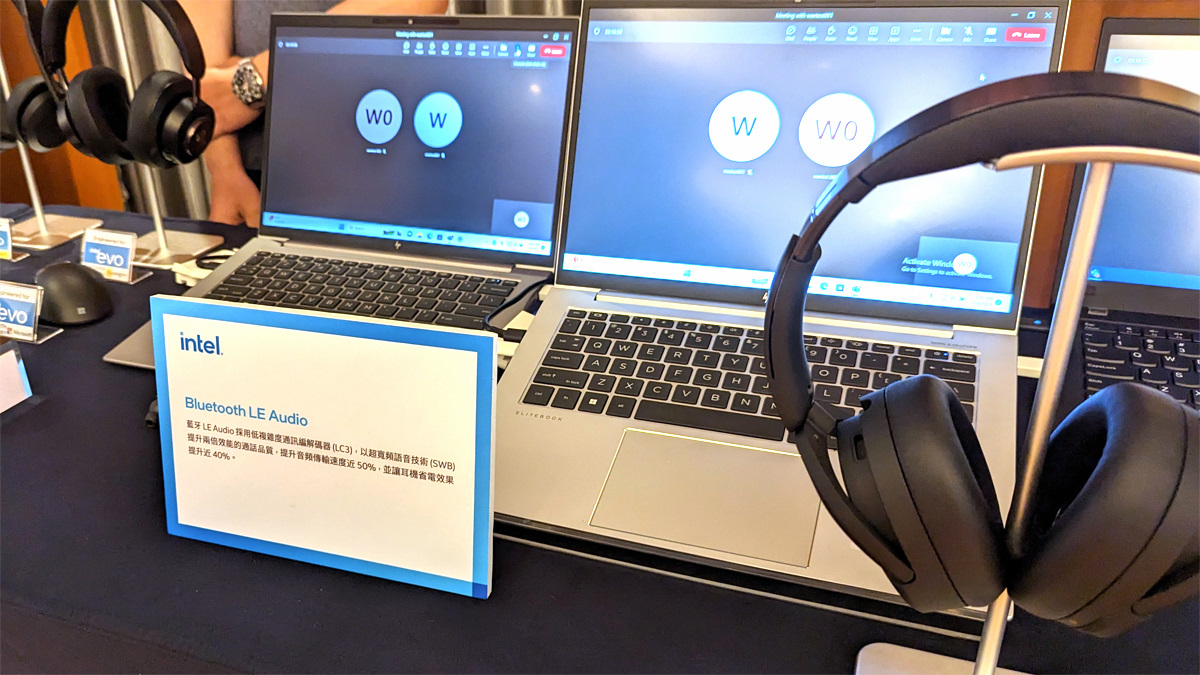

展示最新無線應用技術,LE Audio與Wi-Fi感知吸睛

在這場活動中,Intel也展示個人電腦最新無線應用技術,例如,第13代Core處理器vPro平臺,也將提供這方面最好的效能與體驗,除了支援vPro的Wi-Fi 6E,還支援最新LE Audio及藍牙5.3,可藉由傳輸位元率更低的LC3 Codec,以及超寬頻(Super Wide Band)提升聲音品質,並降低耗電量與延遲。

此外,關於藍牙技術聯盟(Bluetooth SIG)推出的Auracast廣播音訊,在今年5月底舉行的Computex大會上我們已有體驗,可提供音訊內容分享的能力,像是將一個播放設備的音訊分享至附近多個藍牙耳機,使用者也能透過手機尋找附近不同播放設備來收聽。在這方面的支援上,根據現場Intel人員說明,低功耗音訊LE Audio算是基礎,之後進階的Auracast應用也將納入,Auracast有望在年底獲得支援。

另一個則是強化端點無線網路的使用,透過在個人電腦安裝名為Intel Connectivity Performance Suite的網路連線效能套件,可感知周遭無線網路連線效率,並能設定優先傳輸高重要性的資料,如視訊會議、即時通訊等。

現場還有一項獨特的Wi-Fi應用與資安、隱私防護有關,那就是可透過Wi-Fi訊號感知方式,偵測使用者是否在電腦前的Wi-Fi Sensing。事實上,前幾年Intel已提出Context Sensing環境感知技術,是透過感測器方式,藉由藏於筆電鏡頭或螢幕後方的感測器,可偵測使用者靠近並喚醒設備、自動登入,而這次展示,他們則是透過Wi-Fi訊號來偵測使用者是否在設備前方,相較於過去需要鏡頭或感測器的方式,帶來更好的隱私。

當使用者離開電腦後,系統在20秒內就會進入休眠,一旦靠近電腦也就會喚醒自動電腦,並可搭配Windows Hello臉部辨識來登入。從目前Intel的說法來看,他們相當看好Wi-Fi訊號感知的創新應用發展。

Intel第13代Core vPro處理器已登場,搭載vPro的商用機種近期將陸續上市

(附註:處理器型號有E結尾是指embedded,保固較長,通常是IOT領域在做使用)

Intel第13代處理器推出至今(7月5日止),已有62款發布,其中Intel vPro平臺處理器佔了35款,超過半數。基本上,新版vPro平臺處理器分成兩大主要版本,一是傳統、功能全面的Intel vPro Enterprise,另一是僅標準管理功能的Intel vPro Essentials。後者主要適合沒有IT管理團隊的中小企業應用。

而從Intel Ark網站我們可以看出,在vPro Enterprise的支援上,以桌機處理器數量較多,在vPro Essentials的支援上,則以筆電處理器較多,另外還有少數處理器,則同時標示支援vPro Enterprise與vPro Essentials。

另外,除了上述兩種版本,其實Intel還有推出vPro Enterprise for ChromeOS,以及取得雙認證的Evo vPro平臺版本。因此,主要是兩種,但總共會是有4種。

基本上,Intel是從第12代Core開始,將vPro畫分出4種版本,Intel電腦通訊事業群產品經理盧進忠也特別點出Intel Evo vPro的發展。他表示,過去家用EVO與商用vPro平臺有著不同的定位,隨著企業用戶希望同時享有其特性,因此從第11代Core處理器開始提出,開放vPro平臺產品也能送EVO驗證,只是當時市場上這類產品少,預計從第13代開始數量就會變多。

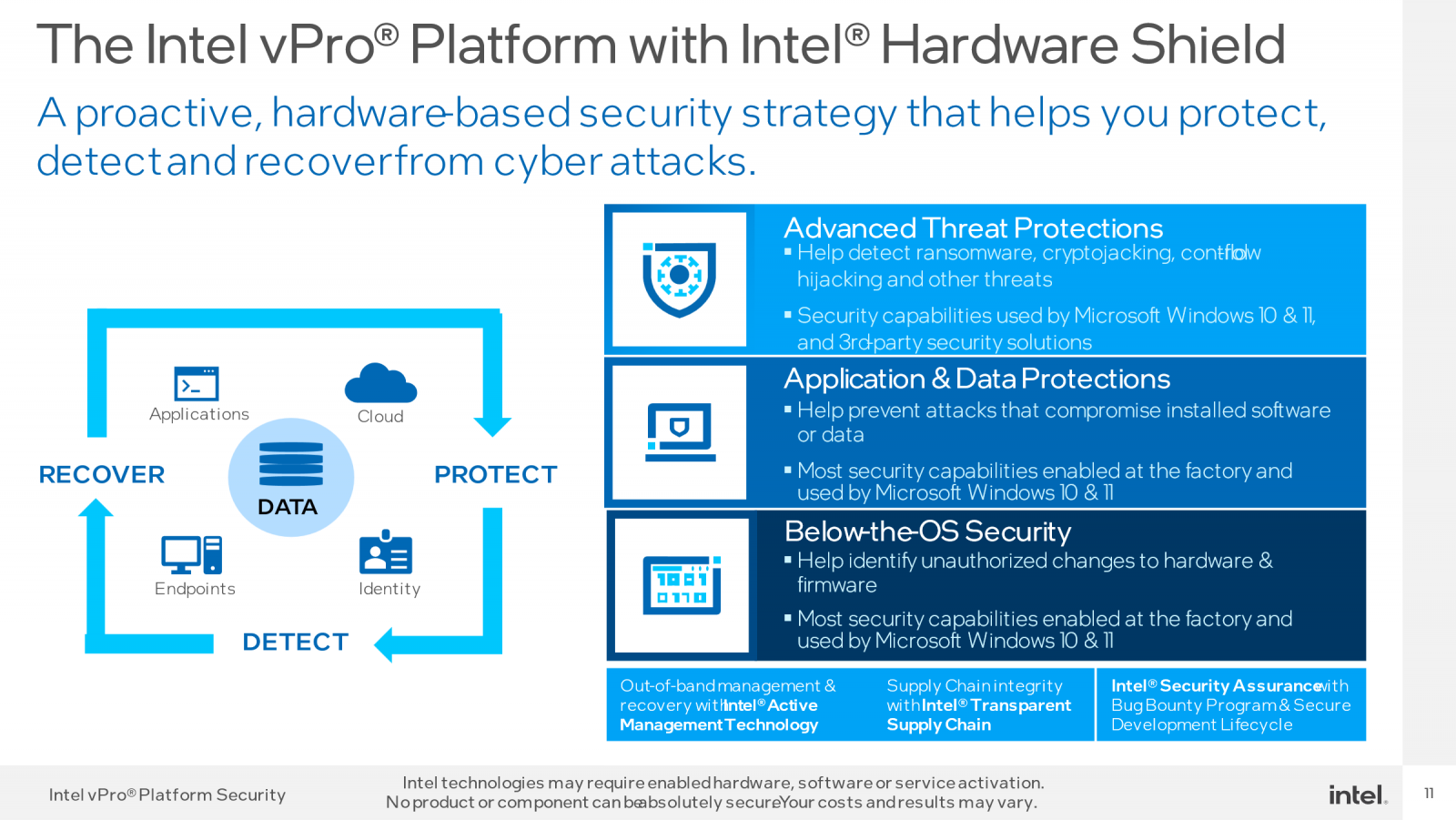

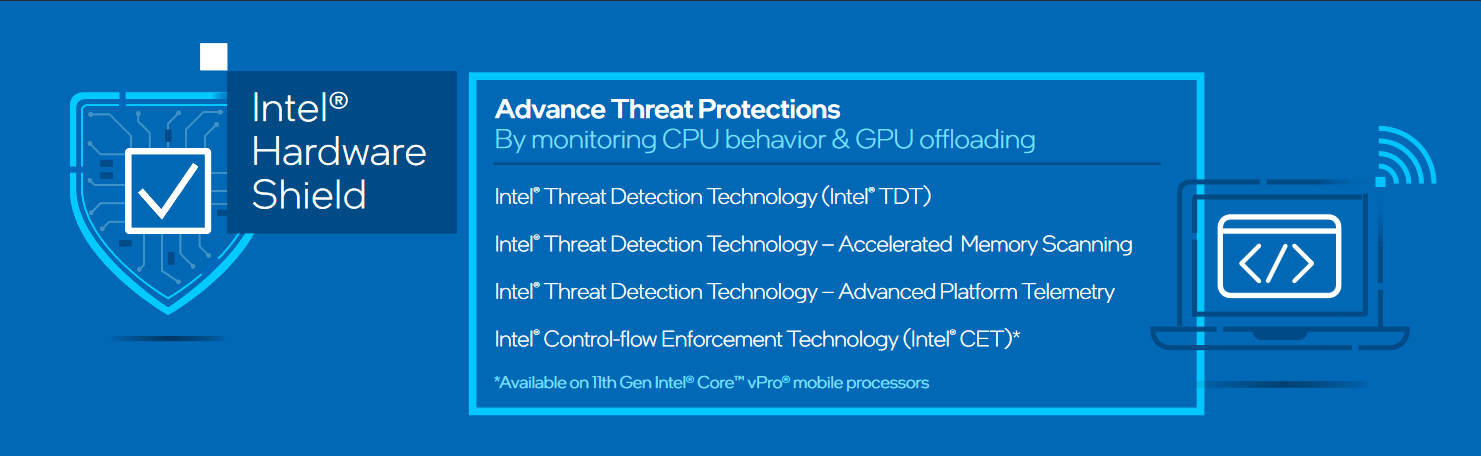

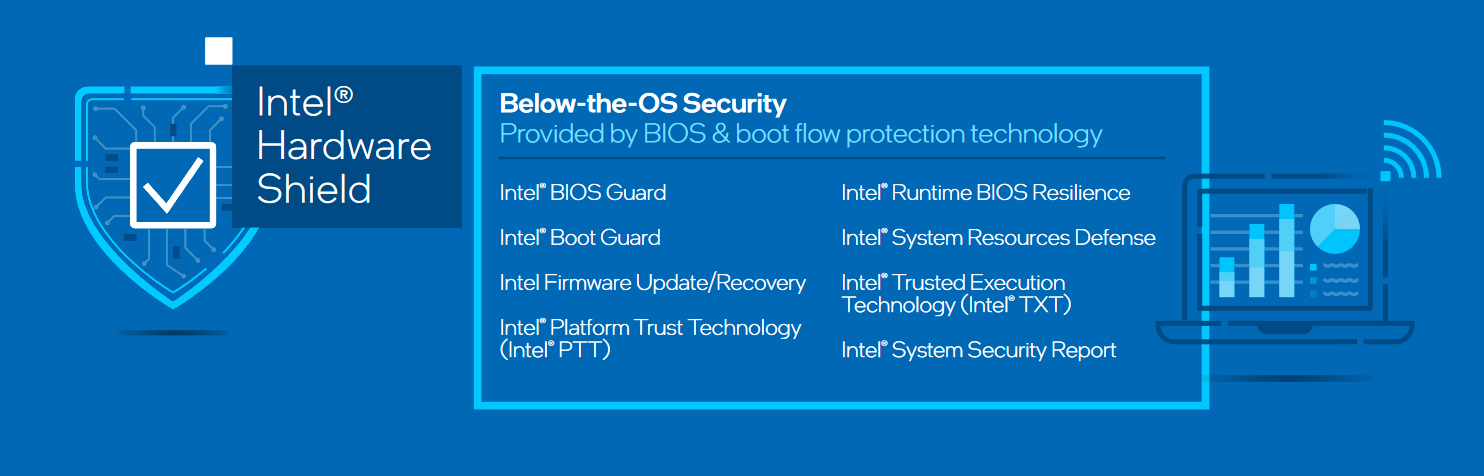

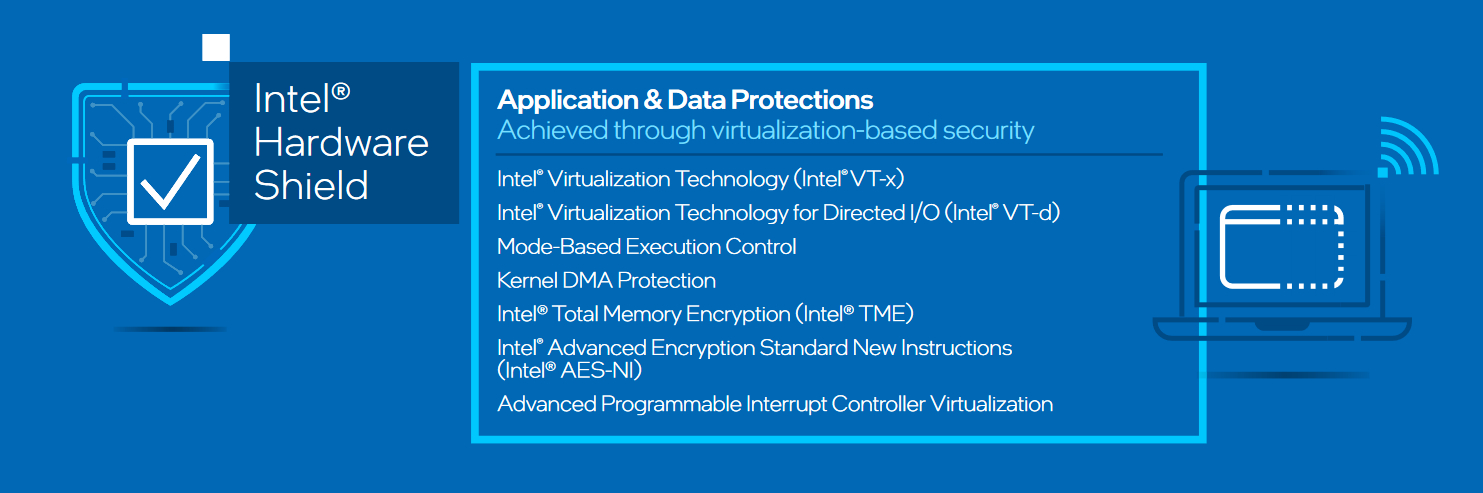

Intel Hardware Shield主要涵蓋三大層面

最後值得一提的是,關於vPro平臺上的整體安全防護,Intel其實經常提到Intel Hardware Shield一詞,並強調當中包含很多安全防護技術,究竟有那些?

該公司表示,Intel hardware shield基本上是所有vPro安全防護技術的總稱,涵蓋3方面安全技術,包括作業系統底層安全、應用程式與資料保護,還有進階威脅防護,當中涵蓋CET、TDT、PTT、Boot Guard、TXT、MK-TME等多項安全技術。簡單來說,就是在硬體層級,從開機自我測試(POST)期間、BIOS、韌體,作業系統、虛擬機器開機啟動,以及到應用程式載入記憶體,提供全面的防護。

而我們也可從Intel相關文件進一步看出這三大層面背後,Intel所提供的安全技術

另外,我們若是再從Intel這幾年在安全技術的發展歷程來看,可大致統整畫分如下:

| 8th-9th Generation |

| • Intel Runtime BIOS Resilience • Intel Trusted Execution Technology (Intel TXT) • Intel System Security Report • Intel Advanced Encryption Standard New Instructions (Intel AES-NI) • Intel Secure Key • Intel BIOS Guard • Intel Platform Trust Technology (Intel PTT) • Intel Threat Detection Technology (Intel TDT) Accelerated Memory Scanning |

| 10th Generation |

| • Intel System Resources Defense • Intel Transparent Supply Chain (Intel TSC) • Intel TDT Cryptojacking Detection |

| 11th Generation |

| • Intel Control-flow Enforcement Technology (Intel CET) • Intel Total Memory Encryption (Intel TME) • Intel TDT ransomware detection • Intel Key Locker |

| 12th - 13th Generation |

| • Intel Total Memory Encryption - Multi-Key (Intel TME-MK) • Intel Virtualization Technology - Redirect Protections (Intel VT-rp) • Intel Firmware Guard (update/recovery) • Tunable Replica Circuit - Fault Injection Detection • Intel TDT Anomalous Behavior Detection |

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10