最近有些駭客似乎很熱中將竊資軟體結合其他惡意程式,像是我們先前報導的Wise Remote Stealer、RedEnergy Stealer。如今又有其他勒索軟體駭客採取這樣的做法,嘗試搭配不同的惡意程式來發動攻擊。例如,資安業者趨勢科技7月觀察到勒索軟體Big Head的變種,具有這樣的現象,他們發現駭客將該惡意程式結合後門程式、竊資軟體、病毒軟體。

針對北約組織近期舉行的公開活動而來的網釣攻擊,也相當值得留意。駭客組織RomCom就對於本日舉行的高峰會,鎖定支持烏克蘭加入北約組織的人士發動攻擊,進而部署後門程式。

【攻擊與威脅】

資安業者趨勢科技針對5月開始出現的勒索軟體Big Head進行調查,發現駭客假借提供Windows更新程式,或是Word安裝檔案的名義,利用惡意廣告散布。

資安業者趨勢科技針對5月開始出現的勒索軟體Big Head進行調查,發現駭客假借提供Windows更新程式,或是Word安裝檔案的名義,利用惡意廣告散布。

一旦使用者不慎依照駭客的指示執行上述的「安裝程式」,螢幕會顯示正在更新的畫面,但在此同時,勒索軟體也在背景執行檔案加密。研究人員總共看到3種勒索軟體Big Head的變種,攻擊者分別搭配不同的惡意程式來發動攻擊。一種是在感染鏈裡會使用後門程式,另一種是搭配具有木馬程式功能的竊資軟體WorldWind Stealer,還有一種則是利用名為Neshta的病毒來感染可執行檔。

研究人員指出,駭客所使用的手法並不複雜,其攻擊的手法防毒軟體也不難察覺,但對於使用者而言,還是有很高風險,因為大家很有可能因為是Windows更新或是應用程式安裝畫面,而掉以輕心。

BlackBerry旗下的威脅情報團隊揭露駭客組織RomCom的攻擊行動,駭客看上即將在7月11日至12日於立陶宛舉行的北約組織(NATO)高峰會,假借尋求對於烏克蘭加入北約組織的支持,散布惡意Word檔案。

一旦使用者開啟,電腦就會從內嵌的RTF檔案載入OLE物件,觸發漏洞Follina(CVE-2022-30190),然後部署後門程式RomCom,從C2伺服器下載其他攻擊工具,或是將竊得的系統資訊傳至C2、執行反向Shell等工作。

駭客濫用網站代管平臺Glitch架設釣魚網站,騙取Microsoft 365帳號

資安業者Vade揭露針對Microsoft 365用戶而來的釣魚郵件攻擊,駭客在信件挾帶了含有JavaScript程式碼的HTML附件,一旦收信人依照指示開啟附件,就會看到偽裝成Microsoft 365登入網頁的釣魚網頁,一旦輸入帳密,其帳號就可能遭駭客挾持。

資安業者Vade揭露針對Microsoft 365用戶而來的釣魚郵件攻擊,駭客在信件挾帶了含有JavaScript程式碼的HTML附件,一旦收信人依照指示開啟附件,就會看到偽裝成Microsoft 365登入網頁的釣魚網頁,一旦輸入帳密,其帳號就可能遭駭客挾持。

研究人員分析HTML檔案的程式碼,發現駭客的網釣應用程式請求是從名為eevilcorp[.]online的惡意網域發出,釣魚網站實際上是架設在網站代管服務Glitch上,而有可能相關流量被網路安全系統視為合法而放行。

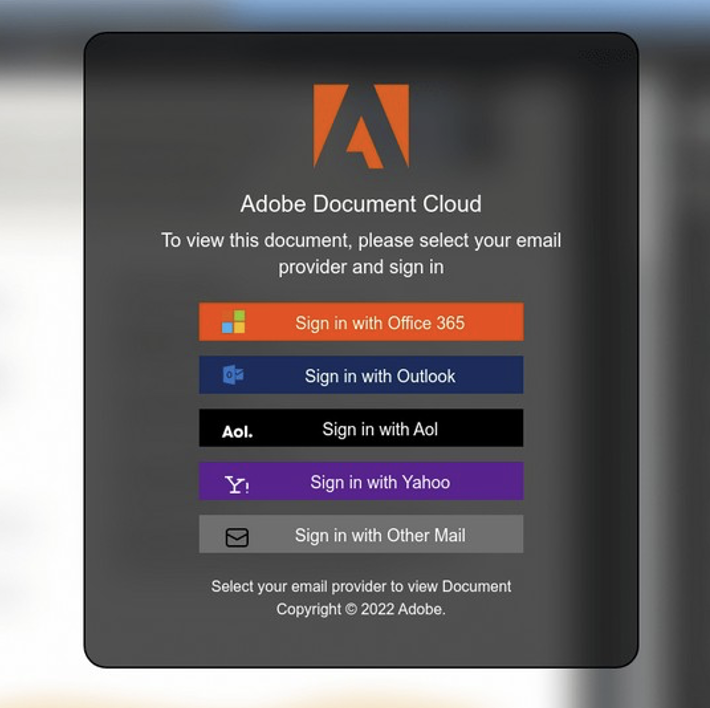

但除了Microsoft 365用戶,研究人員也有看到另一種型態的攻擊,駭客假借登錄Adobe Document Cloud的名義,要求收信人透過Office 365、Outlook、AOL或Yahoo!帳號進行身分驗證。

研究人員揭露可繞過語音身分驗證的攻擊手法,若進行6次比對成功率達99%

有許多銀行和客服中心開始在語音系統裡採用聲紋(Voiceprint)辨識客戶的身分,駭客也企圖利用Deepfake的手法嘗試仿冒他人的聲音,對此,市面上已有相關系統,能區分由人類或是電腦(Deepfake)產生的聲音。但最近加拿大滑鐵盧大學的研究人員Andre Kassis與Urs Hengartner,破解了這種偵測機制,將電腦產生的聲音檔案當中的記號完全移除,使得上述系統無從判斷是人聲還是Deepfake,部分語音身分驗證系統有可能經過6次攻擊後,攻擊者繞過的成功率近乎百分百。

對此,從事語音身分驗證安全的資安業者Pindrop認為,必須倚靠其他方式來輔助判斷,例如:行為分析、裝置指紋、來電偵測的方式,來避免只使用聲紋辨識而遭到Deepfake蒙騙的情況。

資料來源

1. https://uwaterloo.ca/news/media/how-secure-are-voice-authentication-systems-really

2. https://www.pindrop.com/blog/exposing-the-truth-about-zero-day-deepfake-attacks-metas-voicebox-case-study

【漏洞與修補】

蘋果針對電腦、行動裝置、瀏覽器發布快速安全回應更新,修補零時差漏洞CVE-2023-37450

7月10日蘋果發布快速安全更新(RSR)iOS 16.5.1(a)、iPadOS 16.5.1(a)、macOS 13.4.1(a), 以及Safari 16.5.2,當中修補了已被利用的零時差漏洞CVE-2023-37450,攻擊者可藉由處理網頁內容的過程觸發漏洞,進而執行任意程式碼。而這是蘋果今年修補的第10個零時差漏洞。

資料來源

1. https://support.apple.com/kb/HT213826

2. https://support.apple.com/kb/HT213823

3. https://support.apple.com/kb/HT213825

【其他新聞】

電競設備業者Razer傳出資料外洩,有人在駭客論壇兜售網站後端登入資料

近期資安日報

【7月10日】 勒索軟體BlackByte 2.0利用ProxyShell漏洞進行滲透,5天後向受害組織進行勒索

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10