駭客架設釣魚網站竊取使用者信用卡資料再進行盜刷(或轉售)的事故,不僅在國外發生,最近這種型態的攻擊行動也在臺灣出現。刑事局最近宣布破獲跨國盜刷集團,其中一種竊取信用卡資料的手法,就是透過架設釣魚網站來進行,而且受害者包含日本、加拿大、美國等多個國家的民眾。

綠能是近年來各國爭相發展的能源,而能夠管控這類發電設備的系統,安全性也受到研究人員關注。我們昨天整理資安業者VulnCheck警告太陽能發電監控系統SolarView的漏洞,今天看到另一家資安業者Cyble也呼籲大家關注這類系統的資安,他們指出,其他廠牌的系統存在類似的弱點,而有可能同樣成為攻擊者下手的目標。

Google發布Android作業系統本月的例行更新,當中修補了3個已出現攻擊行動的零時差漏洞。

【攻擊與威脅】

盜刷集團聯手中國駭客,架設釣魚網站竊取用戶信用卡資料進行盜刷

7月6日刑事局國際科第一隊今宣布偵破跨國盜刷集團,陳姓男子涉嫌籌組網路盜刷集團,犯下多起盜刷案件。

7月6日刑事局國際科第一隊今宣布偵破跨國盜刷集團,陳姓男子涉嫌籌組網路盜刷集團,犯下多起盜刷案件。

陳嫌先是透過自學架設釣魚網站,收集日本、加拿大、美國、泰國等地逾百萬筆信用卡個資,與中國駭客聯手,於2022年8月至10月在國內知名購物網站下單盜刷,商品由車手出面領貨轉賣銷贓獲利;後來在同年11月至12月,該主嫌再度與中國駭客聯手,以滲透手法攻擊國內商場的資料庫,取得會員帳密登入電子支付App,再指揮車手到商場盜刷App綁定的信用卡,購入高單價商品,並以團購方式出貨牟利。

臺灣新北地方檢察署於今年初開始,總共執行6波行動,查獲陳姓主嫌與協助銷贓、招募及盜刷車手等15名犯嫌,依涉嫌詐欺、妨害電腦使用、偽造文書、洗錢防制法及組織犯罪防制條例等罪嫌,移送地檢署,其中陳嫌及主要共犯等4人遭法院裁定羈押禁見,目前已知國內被害人數超過100人,財損金額逾3百萬元,實際情形尚待商場進一步彙整。

美國、加拿大證實Netwrix Auditor的RCE漏洞被用於TrueBot惡意軟體攻擊行動

美國網路安全暨基礎設施安全局(CISA)與聯邦調查局(FBI)、州際資訊共享及分析中心(MS-ISAC)、加拿大網路安全中心(CCCS)聯手,指出最近的惡意軟體TrueBot變種攻擊行動鎖定美國與加拿大而來,利用IT存取稽核平臺Netwrix Auditor的RCE漏洞CVE-2022-31199(CVSS風險評分為9.8)來入侵目標組織。

一旦駭客成功進入受害組織並部署TrueBot,他們會建置RAT木馬FlawedGrace,進而提升權限並能在受害系統持續運作,間隔數個小時後,這些駭客會下載Cobalt Strike Beacon,以便進行竊取資料或是投放惡意酬載等後續攻擊行動。

Silentbob盯上暴露在網際網路的雲端JupyterLab伺服器和Docker API,可發動蠕蟲大量感染、DDoS與綁架雲端服務帳號等攻擊

資安業者Aqua Security揭露名為Silentbob的攻擊行動,他們發現駭客用於攻擊行動的基礎設施,主要鎖定曝露於網際網路的JupyterLab和Docker API,進而用來部署殭屍網路病毒Tsunami、挾持雲端服務的帳號與資源,甚至是發動蠕蟲攻擊。

資安業者Aqua Security揭露名為Silentbob的攻擊行動,他們發現駭客用於攻擊行動的基礎設施,主要鎖定曝露於網際網路的JupyterLab和Docker API,進而用來部署殭屍網路病毒Tsunami、挾持雲端服務的帳號與資源,甚至是發動蠕蟲攻擊。

研究人員發現4個用於攻擊行動的Docker映像檔並進行分析,駭客在容器啟動時執行Shell指令碼,部署Go語言打造的應用層掃描程式ZGrab,目的是找出可攻擊的Jupyter Lab、Docker API,最終目的是將其用於挖礦並植入後門程式。

而對於攻擊者的身分,研究人員認為是駭客組織TeamTNT,但不排除是其他駭客模仿此組織的攻擊手法犯案。

13萬太陽能光電監控系統曝露於網際網路,恐成為駭客鎖定的目標

資安業者Cyble提出警告,他們總共在網際網路上找到134,634個太陽能光電(Photovoltaics,PV)的監控或診斷系統,而有可能成為駭客攻擊的目標。

這些系統橫跨多個廠牌的解決方案,例如:Solar-Log、Danfoss Solar Web Server、SolarView Contec、SMA Sunny Webbox、 Kaco New Energy & Web、Fronis Datamanager、Saj Solar Inverter、ABB Solar Inverter Web GUI等。

研究人員指出,上述解決方案的已知漏洞,部分已有概念性驗證(PoC)攻擊程式碼,很有可能被駭客拿來利用。

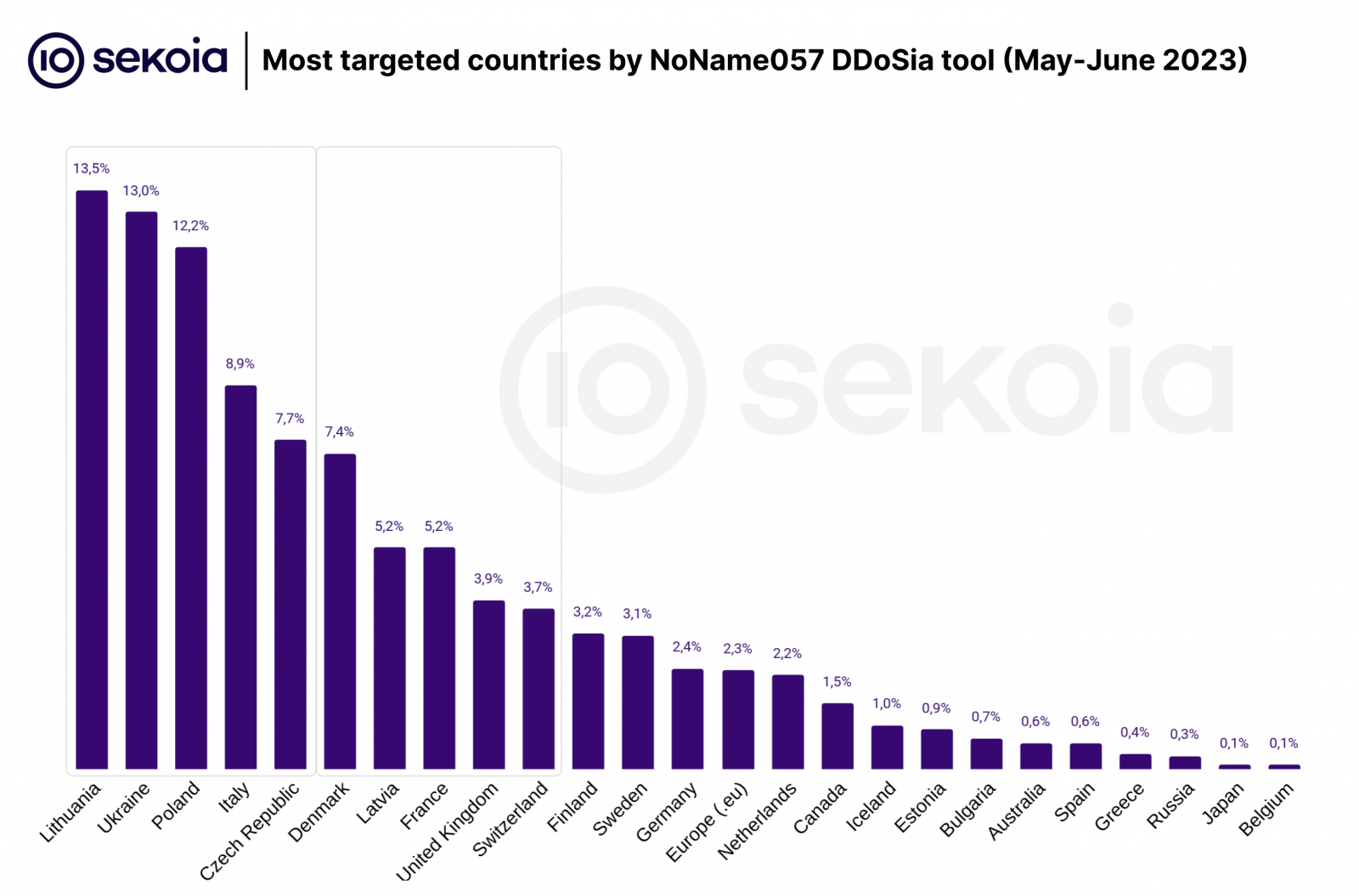

資安業者Sekoia指出,鎖定西方國家的俄羅斯駭客DDoS攻擊行動DDoSia,名為NoName057(16)的駭客組織從2022年8月發起之後,從初期有400名打手,在不到一年的時間成長至1萬人,增加超過24倍。

資安業者Sekoia指出,鎖定西方國家的俄羅斯駭客DDoS攻擊行動DDoSia,名為NoName057(16)的駭客組織從2022年8月發起之後,從初期有400名打手,在不到一年的時間成長至1萬人,增加超過24倍。

研究人員自今年5月8日至6月26日,收集DDoSia所使用的C2中繼站流量進行分析,駭客的主要目標是北約國家及烏克蘭,攻擊3大目標是立陶宛、烏克蘭、波蘭。

殼牌石油證實遭到MOVEit Transfer零時差漏洞攻擊

勒索軟體駭客組織Clop利用MOVEit Transfer零時差漏洞發動攻擊,聲稱受害組織至少有130個,其中有部分組織在駭客公布名單後,證實他們遭到相關攻擊。石油公司殼牌於7月5日發出聲明,坦承他們的MOVEit Transfer檔案傳輸系統遭到攻擊,並指出該系統有少數員工及客戶在使用,子集團BG Group部分員工資訊遭到異常存取。該公司強調這起事故並非勒索軟體事件,其他殼牌的IT系統尚未出現受到影響的跡象。

【漏洞與修補】

Google發布7月份Android例行更新,修補3個已遭利用的零時差漏洞

7月5日Google發布本月份例行修補,值得留意的是當中的CVE-2023-2136、CVE-2021-29256、CVE-2023-26083已被用於攻擊行動。

根據CVSS風險評分層級,最嚴重的是整數溢位漏洞CVE-2023-2136,存在於跨平臺2D圖像程式庫Skia,CVSS風險評分為9.8,導入此元件的還有Chrome瀏覽器,該公司在4月的112.0.5615.137版予以修補。

另外兩個漏洞皆與Arm單晶片處理器的Mali圖形運算驅動程式有關,CVE-2021-29256可被用於資訊洩露,或是提升權限,CVSS風險評分為8.8;CVE-2023-26083為記憶體洩漏漏洞,為中等風險等級(NVD的CVSS風險評分為3.3),曾於2022年12月被駭客用在三星手機部署間諜軟體。

Linux核心出現嚴重漏洞StackRot,可被用於提升權限

研究人員Ruihan Li揭露Linux核心的漏洞StackRot,該漏洞發生的原因在於,Linux核心負責管理虛擬記憶體區域的Maple Tree,能在沒有正確取得記憶體管理(MM)寫入鎖定的情況下切換節點,從而導致記憶體釋放後濫用(UAF)的情況。沒有特權的本機用戶可用來攻擊Linux核心,並進行權限提升,影響6.1至6.4版的Linux核心,CVSS風險評分為7.8,並登記為CVE-2023-3269列管。

研究人員於6月15日通報漏洞,修補程式在Linux之父Linus Torvalds主導之下,耗時2週完成,Linux基金會亦發布了Linux核心6.1.37、6.3.11、6.4.1版,緩解上述漏洞。

【其他新聞】

美國企業軟體服務業者JumpCloud遭遇資安事件,重設用戶的管理員API金鑰

思科針對資料中心交換器漏洞提出警告,有可能被攻擊者竄改加密流量

伊朗駭客TA453同時針對Windows和macOS用戶發動攻擊

近期資安日報

【7月6日】 勒索軟體LockBit攻擊日本第一大港,傳出貨櫃調度系統癱瘓

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25