駭客打造新的竊資軟體,引起了研究人員關注,原因是這款名為Meduza的惡意程式,駭客不只號稱可挖掘受害電腦各式資料,還強調其行蹤極為隱密,並標榜能迴避大多數防毒軟體的偵測。

釣魚郵件攻擊出現了新的手法也相當值得留意,有資安業者揭露以圖片呈現內容的攻擊手法,由於當中沒有文字、URL、附件可供識別,許多郵件安全閘道不會攔截這類釣魚郵件。

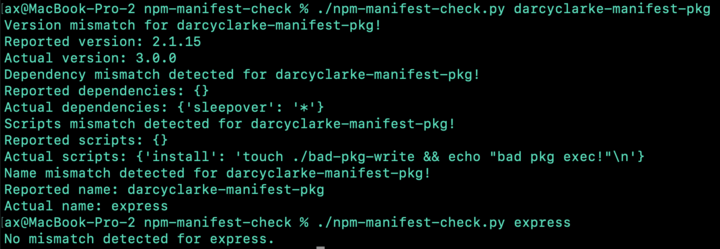

日前有工程師揭露NPM套件的弱點Manifest Confusion,現在有人提供比對工具,讓開發人員可以確認套件說明及安裝流程是否有所出入。

【攻擊與威脅】

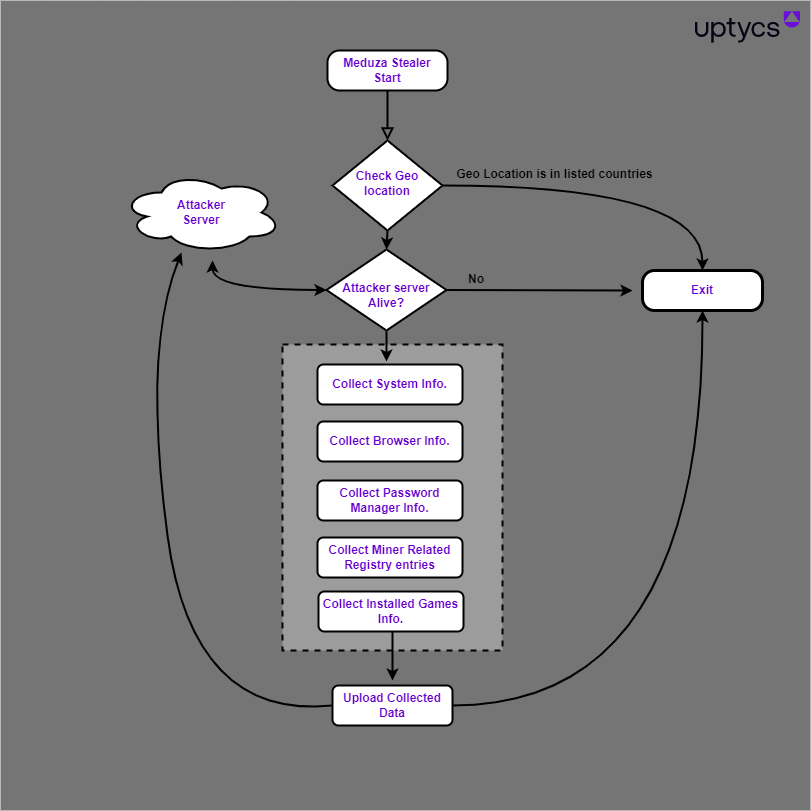

資安業者Uptycs發現駭客在地下論壇、Telegram頻道兜售名為Meduza的竊資軟體,專門攻擊Windows電腦用戶,並標榜大部分防毒軟體都無法察覺其攻擊意圖而放行,此竊資軟體具備搜括受害電腦多種資料的能力,包括上網行蹤、帳密資料、書籤在內的瀏覽器資料(95個),以及加密貨幣錢包(76個)、密碼管理器、雙因素驗證程式也是他們下手的對象。能挖掘密碼管理器資料的竊資軟體Meduza並非首例,但不同的是,此竊資軟體能針對的密碼管理器及雙因素驗證程式,多達19款。

資安業者Uptycs發現駭客在地下論壇、Telegram頻道兜售名為Meduza的竊資軟體,專門攻擊Windows電腦用戶,並標榜大部分防毒軟體都無法察覺其攻擊意圖而放行,此竊資軟體具備搜括受害電腦多種資料的能力,包括上網行蹤、帳密資料、書籤在內的瀏覽器資料(95個),以及加密貨幣錢包(76個)、密碼管理器、雙因素驗證程式也是他們下手的對象。能挖掘密碼管理器資料的竊資軟體Meduza並非首例,但不同的是,此竊資軟體能針對的密碼管理器及雙因素驗證程式,多達19款。

駭客刻意未對Meduza的程式碼採用混淆手法,若資安研究人員單靠此種手法的使用來識別其行動,就可能無法順利偵測其為惡意程式,而且該竊資軟體在盜取資料之前會檢查與駭客伺服器建立連接,若是無法連線,該竊資軟體就會立即停止運作,這也使得研究人員追蹤變得更複雜。

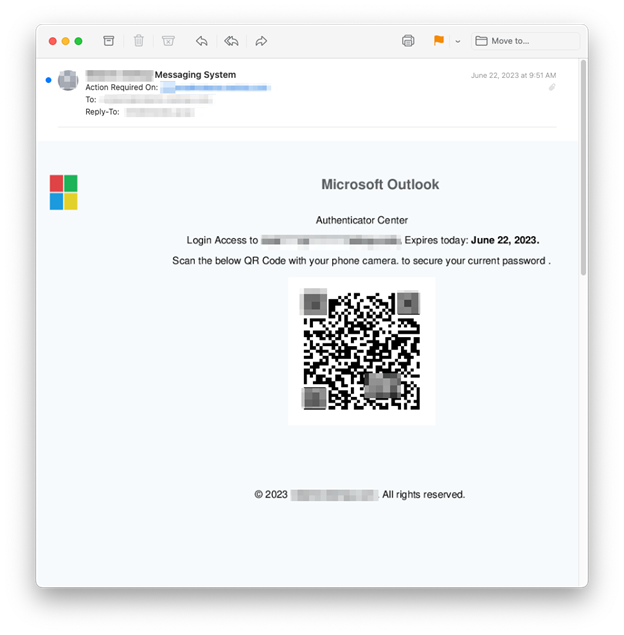

駭客在釣魚郵件裡運用含有QR Code的圖片,目的是繞過郵件安全系統的偵測

資安業者Inky揭露新一波的釣魚郵件攻擊,這些郵件的共通點,就是駭客假冒微軟的名義,使用了含有QR Code的圖片,要求收信人利用手機的相機掃描,在指定期限內處理帳號的問題,例如進行帳號驗證、更換密碼、設定雙因素驗證等,且發送信件的來源看起來像是收信人所屬的組織。

資安業者Inky揭露新一波的釣魚郵件攻擊,這些郵件的共通點,就是駭客假冒微軟的名義,使用了含有QR Code的圖片,要求收信人利用手機的相機掃描,在指定期限內處理帳號的問題,例如進行帳號驗證、更換密碼、設定雙因素驗證等,且發送信件的來源看起來像是收信人所屬的組織。

該公司這次總共發現了545封釣魚郵件,它們針對的目標位於美國及澳洲,產業類型涵蓋非營利組織、財富管理公司、管理顧問、土地測量業者、地板鋪設業者等。

研究人員指出,駭客在釣魚信中只用QRCode,且不在信件內文使用文字,而且也沒有附件、URL,由於大部分的郵件安全閘道並不具備辨識這類圖片內容的功能,而無法識別這些圖像具有導引使用者連至其他網站的攻擊特徵。

針對測試環境遭到攻擊,擎昊科技再度發出公告,檢討可能原因與承諾後續改善

勒索軟體LockBit在6月30日聲稱入侵台積電,當日台積電表示知悉此事,並指出實際上這起事故是IT硬體供應商遭駭,而被指為受害者的擎昊科技坦承,他們的工程測試環境遭遇網路攻擊,事隔4天擎昊科技再次針對這起事件進一步說明,主要是針對這次資安事件發生的原因及檢討改進重點,他們列出了三點:測試區環境防火牆版本未即時更新、密碼強度不足、客戶名稱未作適當遮蔽。

保險業者怡安傳出遭到MOVEit Transfer零時差漏洞攻擊,導致都柏林機場員工個資外洩

根據The Register、SiliconrePublic等新聞網站的報導,愛爾蘭都柏林機場管理局(DAA)表示,由於第三方服務供應商怡安(Aon)遭到網路攻擊,導致約有2千名都柏林機場員工薪資相關資料遭到洩露,而這起事故疑似就是怡安的MOVEit Transfer伺服器遭到零時差漏洞攻擊導致。

DAA強調自己的系統沒有遭駭,並已經通報愛爾蘭資料保護委員會,且為受影響的員工提供相關協助,但並未說明旗下的科克機場是否也遭到波及。對此,怡安並未針對此事發表公開說明。

資料來源

1. https://www.theregister.com/2023/07/03/dublin_airport_data/

2. https://www.siliconrepublic.com/enterprise/dublin-airport-employees-daa-cyberattack-moveit-hack-aon-clop

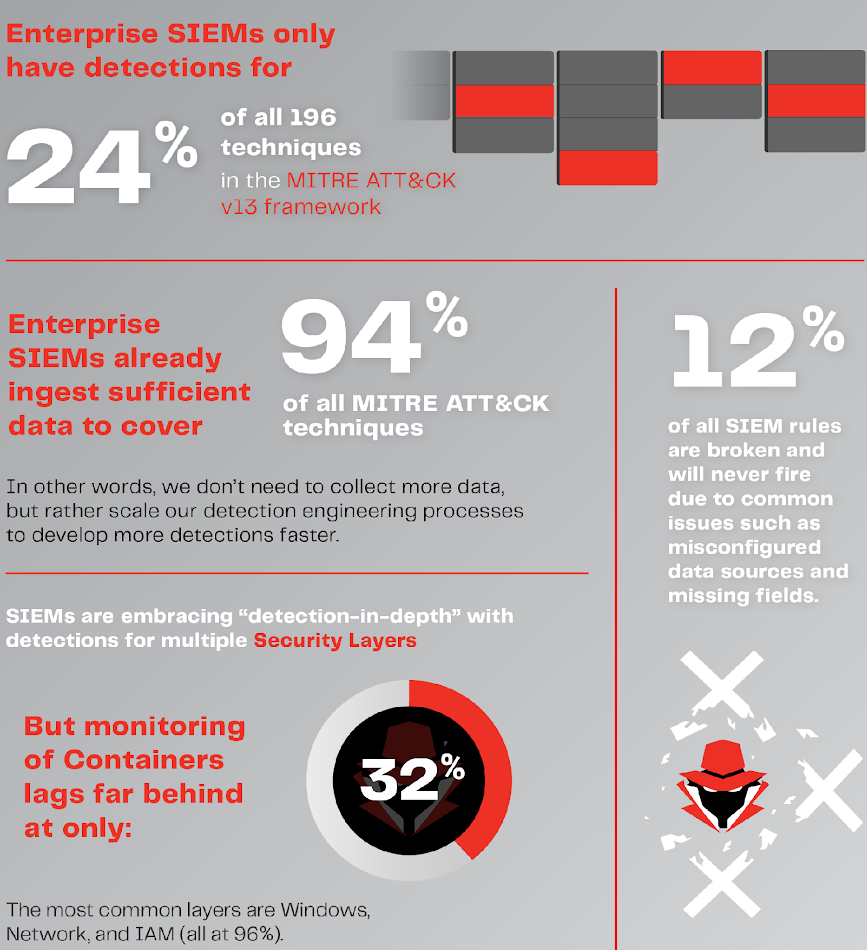

SIEM的警示規測僅能涵蓋約四分之一MITRE ATT&CK的攻擊手法

資安業者CardinalOps針對Splunk、Microsoft Sentinel、IBM QRadar、Sumo Logic等市面上的資安事件管理系統(SIEM)進行調查,分析逾4千個偵測的規則、近100萬個事件記錄來源、數百種事件記錄來源。

資安業者CardinalOps針對Splunk、Microsoft Sentinel、IBM QRadar、Sumo Logic等市面上的資安事件管理系統(SIEM)進行調查,分析逾4千個偵測的規則、近100萬個事件記錄來源、數百種事件記錄來源。

結果發現,雖然目前SIEM收集的事件記錄資料足以分析約94%的MITRE ATT&CK攻擊手法(全部約196種),但實際上企業建置的SIEM系統僅能針對約24%攻擊手法發出警告,且其中有12%的SIEM規則可能因收集的資料品質不佳,而永遠不會被觸發。

此外,研究人員指出,企業對於端點電腦、網路、身分驗證管理系統、電子郵件已有高度監控,但對於容器環境的部分卻遠遠不足,僅有32%。

資安業者Palo Alto Networks針對臺灣資安現況進行調查,指出企業面臨最嚴峻的挑戰依序為不安全的物聯網裝置(52%)、多元化資安解決方案的需求(45%)、依賴雲端服務和應用程式帶來的新風險(43%)。

這份調查報告也提及臺灣企業的四大資安策略,這些策略首當其衝的是身分識別與存取管理(45%),其次是採用雲端資安管理(43%)、端點安全防護(37%),以及改善威脅偵測與關聯系統或平台(33%)。

【資安防禦措施】

針對NPM套件的Manifest Confusion弱點,研究人員推出Python打造的檢測工具

6月底前GitHub工程師Darcy Clarke提出警告,NPM套件庫存在可被用於供應鏈攻擊的弱點Manifest Confusion,發布軟體的駭客作者可故意顯示沒有相依的其他套件資訊,但開發者實際安裝套件的過程裡,這些套件卻依照package.json的指令,下載惡意相依套件,或是執行惡意指令碼來發動攻擊。對此,資安人員Felix Pankratz於7月2日發布了檢測工具,此工具以Python打造而成,能夠比對NPM套件安裝指令碼與說明資訊是否一致,進而察覺套件裡是否存在相關弱點。

6月底前GitHub工程師Darcy Clarke提出警告,NPM套件庫存在可被用於供應鏈攻擊的弱點Manifest Confusion,發布軟體的駭客作者可故意顯示沒有相依的其他套件資訊,但開發者實際安裝套件的過程裡,這些套件卻依照package.json的指令,下載惡意相依套件,或是執行惡意指令碼來發動攻擊。對此,資安人員Felix Pankratz於7月2日發布了檢測工具,此工具以Python打造而成,能夠比對NPM套件安裝指令碼與說明資訊是否一致,進而察覺套件裡是否存在相關弱點。

【其他新聞】

近期資安日報

【7月4日】 勒索軟體駭客BlackCat鎖定組織系統管理員,假借提供WinSCP應用程式取得初始入侵管道

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10