5月底MFT檔案傳輸系統MOVEit Transfer的零時差漏洞攻擊事故發生至今,已經過了一個月,駭客於6月中旬公布了部分受害組織的名單,也有組織證實遭到攻擊而外洩資料。最近駭客公布更多受害組織而引發關注,當中有兩家大型的工業控制系統業者。

駭客企圖繞過防毒軟體與EDR偵測的情況不時出現,例如,使用自帶驅動程式(BYOVD)的方法,但如今有研究人員發現能繞過這類系統偵測的新型態攻擊手法。

鎖定業務外包業者的攻擊行動,也相當值得注意。過往相關的攻擊行動裡,駭客往往將此類業者視為他們攻擊目標組織的跳板,被針對的業務外包業者較為單一,但如今出現了專門針對這類產業下手的駭客組織。

【攻擊與威脅】

西門子能源公司、施耐德電機傳出遭到MOVEit Transfer零時差漏洞攻擊

根據資安新聞網站SecurityAffairs、Bleeping Computer的報導,勒索軟體駭客組織Clop再度公布新的受害組織名單,當中提及了5個組織,其中最受到關注的部分,就是工業控制系統(ICS)解決方案業者西門子能源公司與施耐德電機。

對此,兩家公司都提出說法。西門子能源公司證實遭遇了MOVEit Transfer零時差漏洞攻擊,但沒有重要資料遭竊,營運並未受到影響。

施耐德電機則表示他們知悉駭客的說法,網路安全團隊正著手調查,該公司在5月30日已採取相關緩解措施並嚴密監控狀態。

資料來源

1. https://securityaffairs.com/147865/data-breach/schneider-electric-siemens-energy-moveit.html

2. https://www.bleepingcomputer.com/news/security/siemens-energy-confirms-data-breach-after-moveit-data-theft-attack/

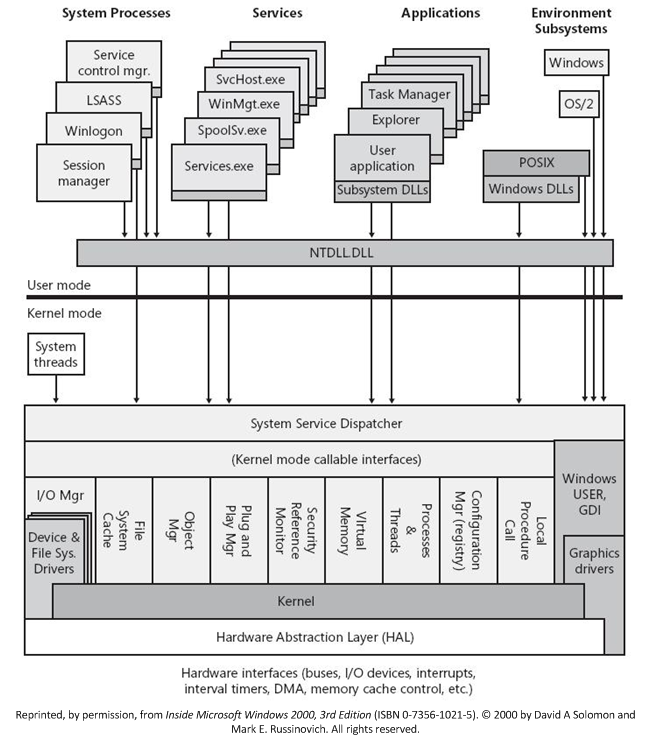

研究人員揭露處理程序注入新手法Mockingjay,聲稱能繞過EDR偵測且行蹤更為隱密

資安業者Security Joes發現新的攻擊手法Mockingjay,這種方法可讓攻擊者繞過EDR等端點防護產品的偵測,進而在受害電腦上暗中執行惡意程式碼。研究人員藉由同時具備讀取、寫入、執行權限(RWX)的DLL程式庫,來迴避EDR系統的掛鉤機制,並且將惡意程式碼注入處理程序。

資安業者Security Joes發現新的攻擊手法Mockingjay,這種方法可讓攻擊者繞過EDR等端點防護產品的偵測,進而在受害電腦上暗中執行惡意程式碼。研究人員藉由同時具備讀取、寫入、執行權限(RWX)的DLL程式庫,來迴避EDR系統的掛鉤機制,並且將惡意程式碼注入處理程序。

他們使用微軟Visual Studio 2022社群版裡面的元件msys-2.0.dll進行測試,然後使用自身注入及遠端注入兩種手法,而在不建立新的處理程序、分配記憶體位置、設置權限等狀態下,得以繞過EDR系統的監控並執行任意程式碼。

研究人員指出,大部分的EDR系統會監控一般注入攻擊常會使用的特定API,而Mockingjay則是利用Windows本身的API,來載入配置錯誤的DLL檔案,並找尋RWX部分的位址,使得EDR系統不會將此種手法視為異常並發出警報。

資安業者Palo Alto Networks揭露駭客組織Muddled Libra的攻擊行動,研究人員針對該組織自2022年6月至今年初的6起攻擊行動進行調查,發現這些駭客利用名為0ktapus的網釣工具包,來入侵受害組織並建立初期的存取權限,這些目標組織主要是業務外包業者(BPO)。

值得留意的是,駭客還會收集員工名單、職務、手機號碼,以便進行網路詐騙甚至會透過目標組織的IT服務臺系統(Service Desk Applications,如Zendesk、Jira)註冊新的雙因素驗證(MFA)設備,最終從Confluence、Jira、Git、Elastic、Microsoft 365,以及內部資訊傳送系統竊取資料。

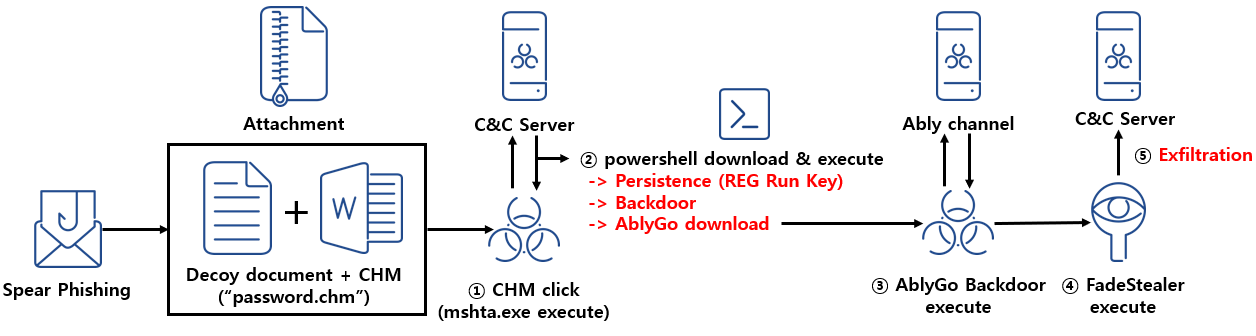

北韓駭客APT37散布竊資軟體FadeStealer進行攻擊

資安業者AhnLab揭露北韓駭客APT37的間諜攻擊,駭客先是透過釣魚郵件夾帶受到密碼保護的Word(.DOCX)或Hancom Office文件(.HWP)文件檔案,並以Windows說明檔案(.CHM)提供密碼,一旦收信人依照指示開啟CHM檔案取得密碼,此說明檔案便會在背景下載含有後門功能的PowerShell指令碼,此指令碼再從C2下載以Go語言開發的後門程式AblyGo,最終駭客透過AblyGo於受害電腦部署竊資軟體FadeStealer。

研究人員指出,此竊資軟體執行的方式,是透過Internet Explorer(IE)瀏覽器的處理程序ieinstall.exe,以DLL側載的手法執行,側錄螢幕畫面、鍵盤輸入內容,並且針對連接電腦的手機與外接裝置檔案,進行竊取。

罕見的是,此竊資軟體可藉由連結的手機進行錄音,而使得攻擊者可藉此監聽目標人士的對話內容。值得一提的是,AblyGo濫用名為Ably的API服務充當C2,使得相關流量可能被資安系統視為合法而放行。

中國駭客組織利用Office漏洞,鎖定參與日本廣島G7高峰會的國家而來

資安業者SentinelOne針對中國駭客組織近期的攻擊行動提出警告,駭客自今年5月,鎖定參與日本廣島G7高峰會的法國、英國、印度、新加坡、澳洲政府官員,假冒印尼的外交部或是經濟部發送釣魚郵件,內容包含了名為「全球食物安全韌性的廣島行動宣言」的RTF附件檔案,研究人員指出這些惡意郵件幾可亂真,內容也符合5月20日該會議宣布的主張。

研究人員針對RTF檔案進行分析,發現此文件駭客是使用了攻擊套件RoyalRoad製作,當中運用微軟Office的記憶體中斷漏洞CVE-2017-11882(CVSS風險評分7.8),一旦成功觸發漏洞,攻擊者就有可能執行任意程式碼。

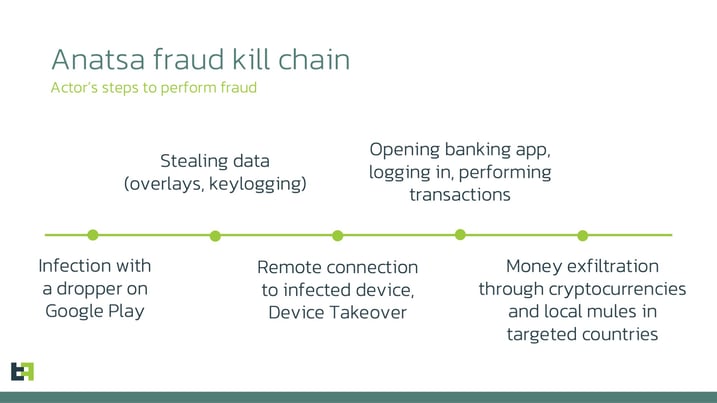

資安業者ThreatFabric揭露安卓惡意程式Anatsa新一波的攻擊行動,鎖定美國、英國、德奧瑞(DACH)國家而來。駭客自2023年3月,在Google Play市集先上架看似無害的PDF檢視程式、辦公室軟體App,後續趁著軟體改版發布更新時,再將惡意程式碼植入App、散播到已安裝的用戶裝置,一旦安裝,惡意程式碼就會從GitHub下載偽裝成Adobe Illustrator附加元件的Anatsa酬載。

資安業者ThreatFabric揭露安卓惡意程式Anatsa新一波的攻擊行動,鎖定美國、英國、德奧瑞(DACH)國家而來。駭客自2023年3月,在Google Play市集先上架看似無害的PDF檢視程式、辦公室軟體App,後續趁著軟體改版發布更新時,再將惡意程式碼植入App、散播到已安裝的用戶裝置,一旦安裝,惡意程式碼就會從GitHub下載偽裝成Adobe Illustrator附加元件的Anatsa酬載。

舉例來說,當受害者執行這種「後期黑化」的銀行的App時,惡意程式就會在前臺顯示釣魚網頁,並透過側錄使用者鍵盤輸入的內容,收集銀行帳密資料、信用卡資料、付款資料等,進而盜走受害者的存款。研究人員表示,由於相關的交易是從使用者經常操作的設備執行,銀行的反詐欺系統難以察覺有異。

【漏洞與修補】

Google於6月26日發布電腦版Chrome 114更新版本114.0.5735.198、114.0.5735.199,當中總共修補3個高風險漏洞CVE-2023-3420、CVE-2023-3421、CVE-2023-3422。根據獎金的多寡,最嚴重的是CVE-2023-3420,這是V8的類型混淆漏洞,該公司給予研究人員2萬美元獎勵。

【其他新聞】

光學鏡頭龍頭廠大立光工程師帶槍投靠先進光,纏訟11年判決出爐

日本加密貨幣交易所遭到macOS後門程式JokerSpy鎖定

中國駭客組織Volt Typhoon鎖定關鍵基礎設施發動攻擊

近期資安日報

【6月27日】 駭客散布植入木馬程式的瑪利歐電玩安裝軟體,目的將玩家電腦高性能的CPU與GPU運算資源用於挖礦

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02