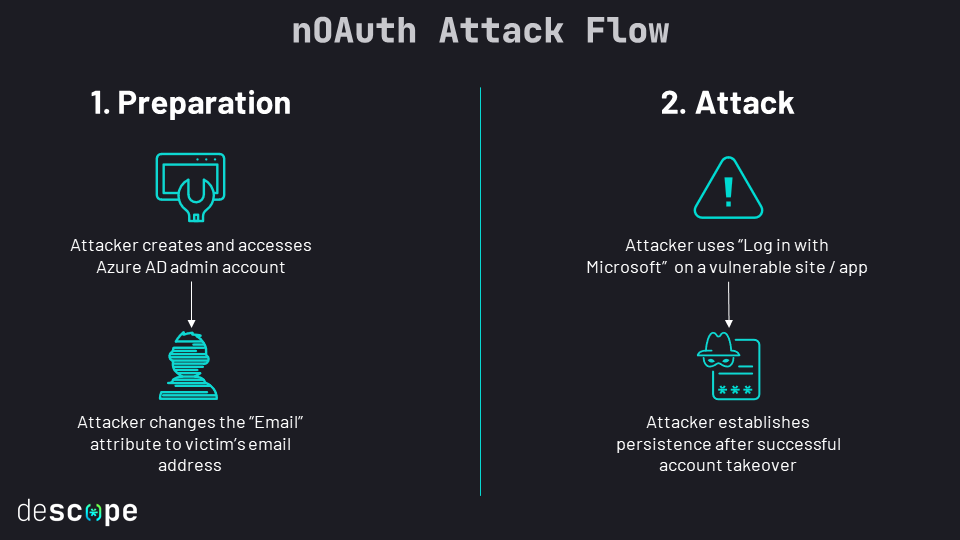

OAuth身分驗證機制的應用越來越普遍,然而這類機制一旦實作上出現不足之處,有可能造成嚴重的後果。例如,近期資安業者Descope揭露雲端目錄服務Azure AD有個漏洞,取名為nOAuth,並認為攻擊者可輕易利用,將其用於挾持使用者的Azure AD帳號。

駭客鎖定Linux伺服器並透過暴力破解嘗試SSH帳密的攻擊,最近又有一起行動。殭屍網路Tsunami藉由這種手法劫持Linux伺服器,目的綁架這些伺服器用於DDoS攻擊與挖礦。

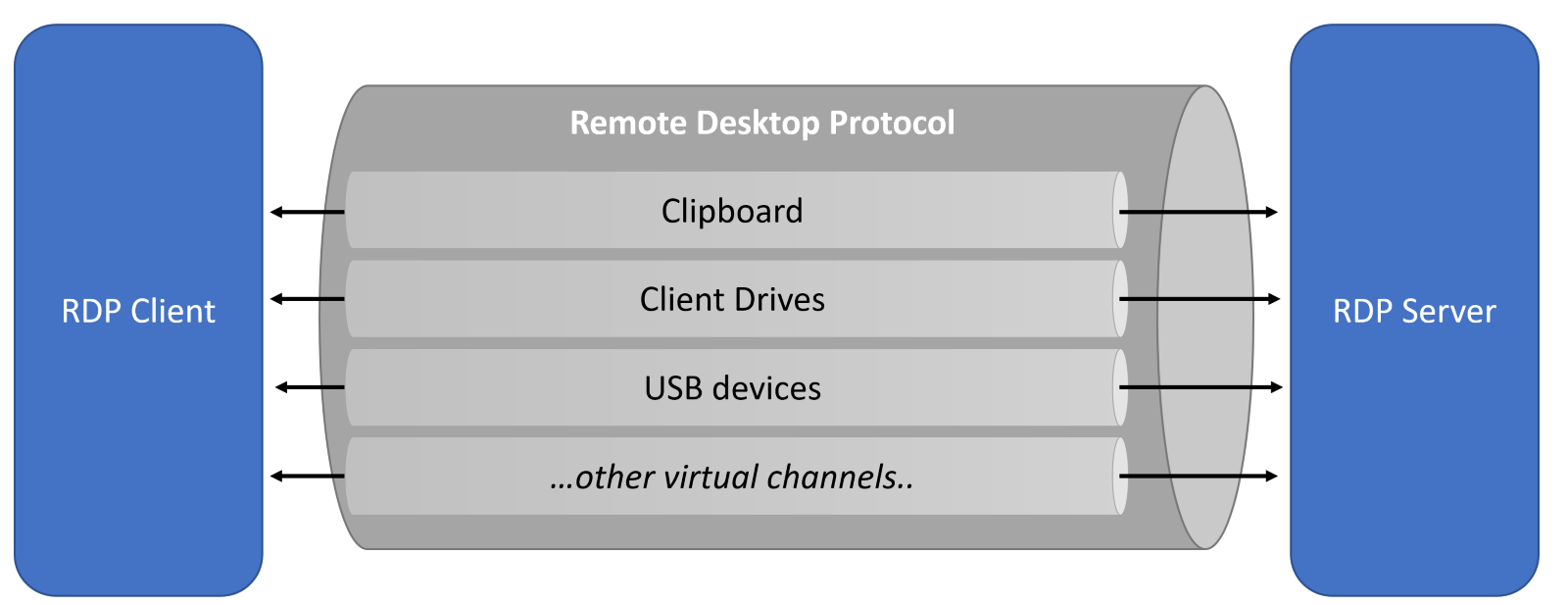

新的竊資軟體最近也不斷出現,而現在有一支名為RDStealer的這類惡意程式,引起研究人員關注,因為當中外洩資料的手法很特別:他們濫用遠端桌面連線(RDP)向C2傳送檔案。

【攻擊與威脅】

資安業者AhnLab揭露鎖定Linux伺服器而來的殭屍網路Tsunami攻擊行動,駭客透過暴力破解的方式,鎖定能透過SSH協定存取的伺服器下手,使用特定的帳密資料來嘗試登入,目的是要將其用於發動DDoS攻擊,同時也利用其運算資源挖掘門羅幣。

研究人員指出,他們看到駭客不只使用Tsunami,還部署了ShellBot機器人、事件記錄清理程式、權限提升工具、挖礦軟體(XMRig)等。

資安業者Fortinet揭露殭屍網路Condi的攻擊行動,駭客專門鎖定TP-Link Archer AX21路由器的漏洞CVE-2023-1389(CVSS風險評分為8.8)下手,散播殭屍網路病毒,然後透過Telegram頻道兜售其DDoS攻擊服務,這樣的情況在5月底明顯增加。

研究人員指出,為了讓此病毒能長期在受害路由器上運作,駭客刪除了用於關機與重開機的執行檔,同時清除其他競爭對手的殭屍網路病毒及工具。而Condi並非首度利用CVE-2023-1389發動攻擊的殭屍網路,今年4月,也傳出有人濫用此漏洞散布Mirai的惡意活動。

防毒業者Bitdefender揭露自2022年出現的竊資軟體RDStealer攻擊行動,國家資助的駭客鎖定東南亞地區從事間諜活動,過程中,運用兩種以Go語言打造而成的工具,分別是後門程式Logutil、竊資軟體RDStealer,後者特別引發研究人員的注意。

防毒業者Bitdefender揭露自2022年出現的竊資軟體RDStealer攻擊行動,國家資助的駭客鎖定東南亞地區從事間諜活動,過程中,運用兩種以Go語言打造而成的工具,分別是後門程式Logutil、竊資軟體RDStealer,後者特別引發研究人員的注意。

他們發現,若是受害組織啟用了用戶端磁碟映射(Client Drive Mapping)功能,駭客就能監控流入的遠端桌面連線(RDP)流量,然後向C2傳送竊得的資料,並接收後門程式Logutil部署於受害電腦,以便持續行動。

資安業者Team Cymru揭露竊資軟體Vidar攻擊行動的態勢,駭客在3月、4月、5月大幅調整其使用的基礎設施,利用俄羅斯、摩爾多瓦的主機代管服務架設,且規模有擴大的趨勢。

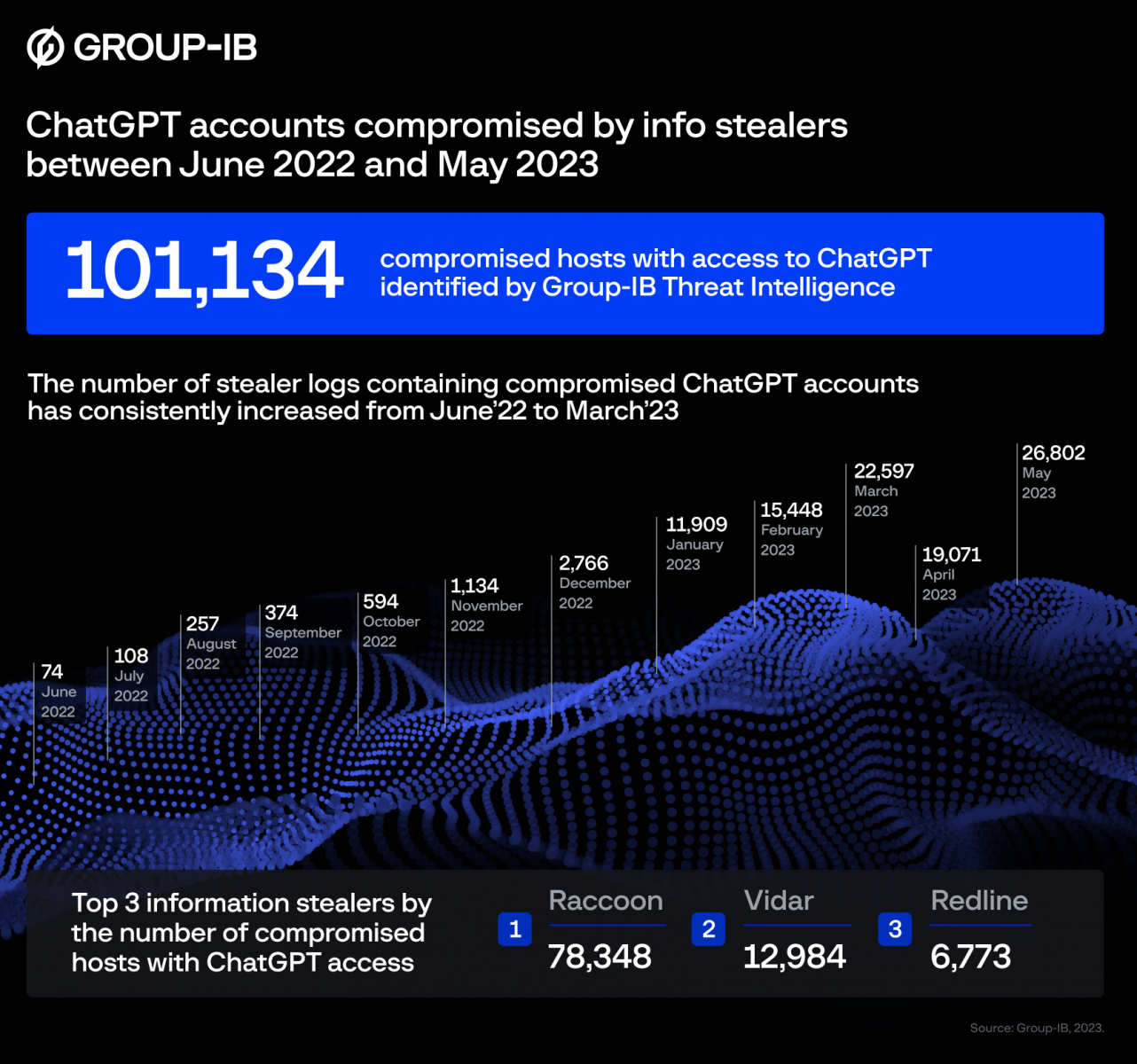

資安業者Group-IB統計這一年以來的ChatGPT帳號遭竊情況,觀察的時間範圍是2022年6月至2023年5月,他們發現,總共有101,134臺電腦遭到竊資軟體入侵,導致ChatGPT帳密外洩並流入暗網兜售,且這樣的態勢在今年5月達到高峰(26,802臺遇害)。

資安業者Group-IB統計這一年以來的ChatGPT帳號遭竊情況,觀察的時間範圍是2022年6月至2023年5月,他們發現,總共有101,134臺電腦遭到竊資軟體入侵,導致ChatGPT帳密外洩並流入暗網兜售,且這樣的態勢在今年5月達到高峰(26,802臺遇害)。

研究人員指出,駭客用於盜取這種資料的工具,大部分是竊資軟體Raccoon(78,348臺),其次是Vidar(12,984臺)、RedLine(6,773臺)。而從受害電腦所在的地區而言,亞太地區最多,有40,999臺,其次則是東亞及非洲,有24,925臺,以及歐洲16,951臺、拉丁美洲12,314臺。

旗下擁有小紅傘、諾頓等防毒品牌的廠商,傳出遭遇MOVEit Transfer零時差漏洞攻擊

根據資安新聞網站SecurityWeek的報導,旗下擁有Avast、Avira、AVG、Norton、LifeLock多家防毒品牌的資安業者Gen Digital,遭遇勒索駭客組織Clop發動的MOVEit Transfer零時差漏洞攻擊。

這起事故最早是在6月20日被察覺,研究人員Dominic Alvieri發現駭客將NortonLifeLock列入受害組織名單,該新聞網站進一步向Gen Digital確認而證實此事。Gen Digital表示他們已修補MOVEit Transfer的漏洞,並確認核心IT系統及服務並未受到影響,但部分員工的個資遭到駭客存取,包括姓名、電子郵件信箱、員工編號等資料。

【漏洞與修補】

資安業者Descope揭露名為nOAuth的漏洞,這項漏洞與微軟Azure AD的OAuth身分驗證機制實作缺陷有關,而有可能影響該系統多租戶OAuth應用程式運作。

資安業者Descope揭露名為nOAuth的漏洞,這項漏洞與微軟Azure AD的OAuth身分驗證機制實作缺陷有關,而有可能影響該系統多租戶OAuth應用程式運作。

這項弱點之所以存在,是因為Azure AD將電子郵件信箱視為帳號的主要辨識依據,攻擊者只要將Azure AD管理員帳號的電子郵件信箱資料,變更為與目標使用者的相同信箱,就能利用「以微軟帳號登入」的功能,登入網頁應用程式或是網站,進而挾持受害者的Azure AD帳號。

研究人員指出,在部分情況下,即使受害者沒有微軟帳號,攻擊者也能利用上述弱點發動攻擊。目前研究人員已將此問題通報微軟,也通知可能無法抵禦這類攻擊手法的大型網頁應用程式業者,以及2家身分驗證系統供應商。對此,微軟已著手修補。

資安業者Forescout揭露多個OT設備漏洞CVE-2022-46680、CVE-2023-1619、CVE-2023-1620,影響施耐德電機PowerLogic ION電力監控設備,以及WAGO 750控制器。

上述3個漏洞當中,最嚴重的是CVE-2022-46680,原因是PowerLogic ION電力監控設備在ION與TCP通訊協定中,以明文的方式傳輸帳密資料,而讓攻擊者有機可乘,竊得上述帳密資料通過身分驗證,進而竄改設備的配置,甚至有可能更動韌體,CVSS風險評分為8.8。

6月20日兆勤(Zyxel)發布資安通告,旗下3款NAS網路儲存設備存在漏洞CVE-2023-27992,此為預先驗證身分的命令注入漏洞,攻擊者可在未經身分驗證的情況下,發送偽造的HTTP請求,藉此漏洞遠端執行作業系統層級的部分命令,CVSS風險評分為9.8,影響NAS326、NAS540、NAS542等機種。對此,該公司發布5.21版韌體修補上述漏洞。

【其他新聞】

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09