運用DNS-over-HTTPS(DoH)的攻擊手法最近再度出現。有研究人員揭露中國駭客ChamelGang的攻擊行動,並對其使用的惡意軟體進行分析,結果發現,駭客運用DoH建立受害電腦與C2之間的連線,但不同於過往同類型攻擊行動之處,在於駭客濫用Google、Cloudflare的DoH伺服器發送DNS請求,使其攻擊行動變得更為隱匿。

駭客發動網路釣魚又有了新的手段,有人假冒加密貨幣領域的新聞記者向收信人「採訪」,實際上的目的卻是要竊取他們的Discord帳號,結果有近2千人上當。

【攻擊與威脅】

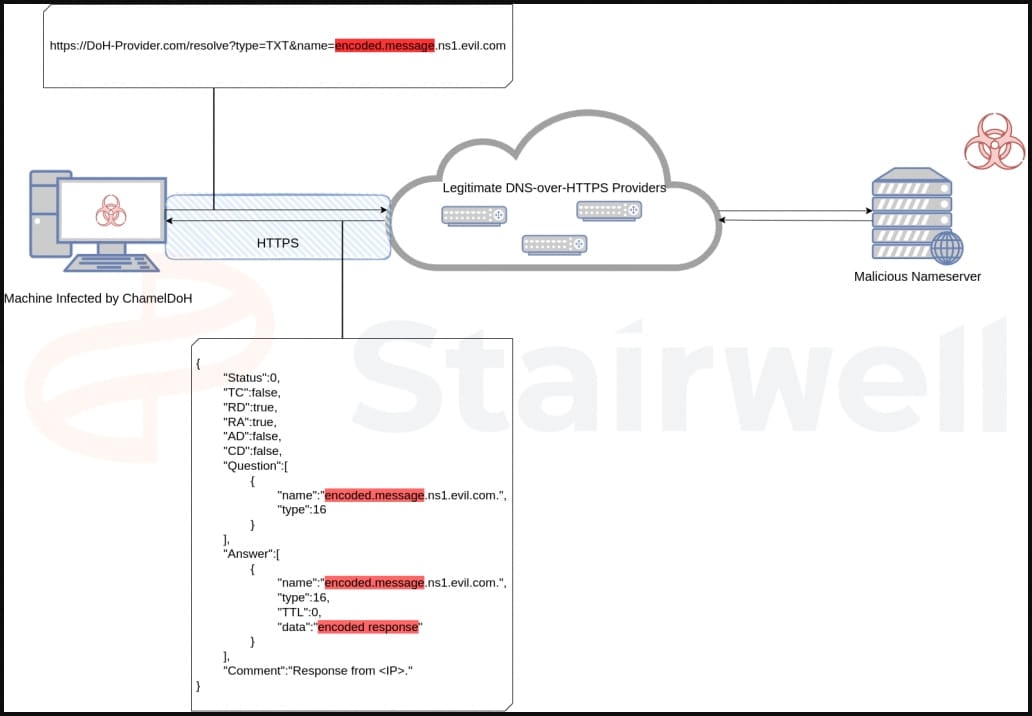

資安業者Stairwell揭露中國駭客組織ChamelGang近期的攻擊行動,駭客利用名為ChamelDoH惡意程式,對Linux主機下手,此惡意程式透過DNS-over-HTTPS(DoH)的方式與C2中繼站進行加密連線,再加上駭客利用Google與Cloudflare的DoH伺服器發出DNS請求,而使得相關的行蹤更難被發現。

資安業者Stairwell揭露中國駭客組織ChamelGang近期的攻擊行動,駭客利用名為ChamelDoH惡意程式,對Linux主機下手,此惡意程式透過DNS-over-HTTPS(DoH)的方式與C2中繼站進行加密連線,再加上駭客利用Google與Cloudflare的DoH伺服器發出DNS請求,而使得相關的行蹤更難被發現。

此惡意軟體一旦執行,就會收集受害主機的系統資訊,如電腦名稱、IP位址、處理器架構、作業系統版本等,並接收攻擊者的命令。

研究人員指出,有人將此惡意軟體在去年12月上傳至VirusTotal,但目前為止沒有防毒引擎將其視為有害。

假借記者採訪名義與幣圈人士互動、實為網釣攻擊!近2千人遇害、損失300萬美元

資安業者ScamSniffer揭露駭客組織Pink Drainer的攻擊行動,這些駭客假冒專門報導加密貨幣新聞的記者,聲稱要對目標採訪的名義發動社交工程攻擊,花費1至3天的時間建立關係後,要求目標人士進行KYC身分驗證,針對其Discord帳號進行網路釣魚,進而竊取其Token,讓攻擊者能存取受害人的Discord帳號。

一旦得逞,駭客就會移除Discord群組其他的頻道管理員,並將其提升為管理員的身分,來藉此竊取加密貨幣或是其他敏感資料,也有可能將其帳號拿來用於加密貨幣詐騙。根據研究人員的調查,一共有1,932人上當,駭客得手近300萬美元。

HP旗下的威脅情報團隊Wolf Security揭露近期新一波的惡意程式ChromeLoader攻擊行動,駭客自2023年3月,散布名為Shampoo的ChromeLoader變種,假借提供盜版音樂、電影、電腦遊戲的名義,來散布此變種惡意程式。

一旦使用者依照指示下載檔案,執行駭客提供的VBScript,攻擊者就會透過PowerShell指令碼設置工作排程,並下載惡意酬載Shampoo,然後將其以延伸套件的型式植入Chrome瀏覽器,且與C2伺服器連線,竄改瀏覽器搜尋引擎組態,並封鎖延伸套件管理功能,目的是避免此惡意套件遭到移除。

資安業者Cyble揭露專門針對俄羅斯電玩玩家的勒索軟體攻擊,駭客架設了射擊遊戲Enlisted的俄文釣魚網站,一旦玩家從該網站下載安裝程式並執行,就有可能導致電腦檔案被勒索軟體「WannaCry 3.0」加密。

研究人員指出,這個勒索軟體實際上是透過開源、用於教育目的的Crypter Ransomware Builder打造而成,與2017年肆虐的WannaCry沒有直接關係,駭客很可能是為了要脅受害者,而假冒此勒索軟體的名義。

勒索軟體Rhysida聲稱從智利軍隊竊得內部資料,疑有士兵涉案

資安業者CronUp揭露智利軍隊遭到勒索軟體攻擊的事故,該單位於5月27日傳出遭到網路攻擊,內部網路有多個系統受到影響,要求所有使用者電腦不要開機,也不要連接VPN,並禁止連接外接式儲存設備,智利軍隊亦採取網路隔離措施。

資安業者CronUp揭露智利軍隊遭到勒索軟體攻擊的事故,該單位於5月27日傳出遭到網路攻擊,內部網路有多個系統受到影響,要求所有使用者電腦不要開機,也不要連接VPN,並禁止連接外接式儲存設備,智利軍隊亦採取網路隔離措施。

對此,研究人員指出該單位是遭到勒索軟體Rhysida攻擊;當地媒體報導指出,智利軍隊逮捕了1名涉嫌發動網路攻擊的下士。

到了6月9日,Rhysida在網站聲稱是他們所為,公布約36萬份文件,並表示這些資料約占該組織竊得的3成。

參考資料

1. https://www.cronup.com/ejercito-de-chile-es-atacado-por-la-nueva-banda-de-ransomware-rhysida/

2. https://www.latercera.com/la-tercera-pm/noticia/hacker-marcial-pdi-detiene-a-cabo-del-ejercito-por-ciberataque-a-las-redes-internas-de-la-institucion-castrense/P6ZP6WUFSNEZ5CIMR7K7DXCIMA/

3. https://twitter.com/1ZRR4H/status/1669412984127406116

【漏洞與修補】

Azure Bastion、Container Registry出現XSS漏洞

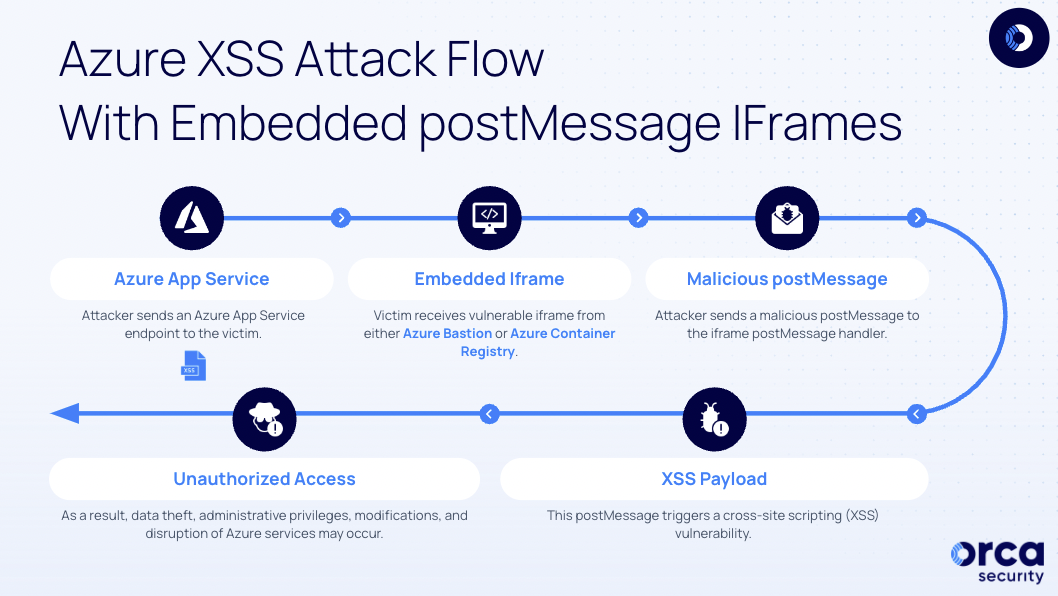

資安業者Orca揭露微軟虛擬機器遠端存取服務Azure Bastion、容器管理服務Azure Container Registry的高風險漏洞,這些漏洞可讓攻擊者透過iframe-postMessages元件發動跨網站指令碼(XSS)攻擊,而能在未經授權的情況下,存取使用者的連線階段(Session)。

資安業者Orca揭露微軟虛擬機器遠端存取服務Azure Bastion、容器管理服務Azure Container Registry的高風險漏洞,這些漏洞可讓攻擊者透過iframe-postMessages元件發動跨網站指令碼(XSS)攻擊,而能在未經授權的情況下,存取使用者的連線階段(Session)。

研究人員展示概念性驗證(PoC)攻擊,他們透過特製的postMessage請求,進而操縱Azure Bastion的Topology View SVG 輸出工具、Azure Container Registry的快速啟動功能,來執行XSS惡意酬載。研究人員先後於4月13日、5月3日通報上述兩項漏洞,微軟已完成修補。

【其他新聞】

研究人員揭露鎖定WordPress網站的Balada Injector攻擊行動

近期資安日報

【6月16日】 研究人員揭露Barracuda郵件安全閘道零時差漏洞攻擊的後續發展,駭客更換惡意程式對付更新軟體

熱門新聞

2026-03-02

2026-02-26

2026-03-02

2026-02-27

2026-02-27

2026-02-27