網路釣魚攻擊相當常見,其中假冒物流業者與知名IT業者的情況最多,但最近有研究人員發現,有駭客一口氣假冒上百個知名的流行服飾、運動服裝品牌,從1年前開始架設釣魚網站來發動攻擊,但值得留意的是,攻擊者透過使用期間長達兩年以上的網域名稱而被Google搜尋引擎視為合法,並將其列於搜尋結果最前面的位置。

近期散布剪貼簿挾持軟體Clipper的攻擊行動也值得留意,研究人員揭露一起感染此種惡意軟體的事故,經過調查發現,受害電腦使用被竄改的Windows 10盜版安裝光碟來部署,而在作業系統設置完成後就被植入Clipper。

在6月13日,SAP、西門子、施耐德電機也都發布本月份例行更新,值得留意的是西門子,其資安通告提及自家產品存在不少第三方軟體的漏洞,但他們未提到是否提供更新軟體,這麼做雖是告知用戶注意,但廠商不幫用戶解決這些問題,意思是要用戶自求多福嗎?

【攻擊與威脅】

上百個流行服飾品牌網站遭到仿冒!駭客架設6千個網站進行網釣攻擊

資安業者Bolster揭露自2022年6月以來的大規模釣魚網站攻擊行動,駭客針對上百個流行服飾、運動服裝、穿戴裝置品牌用戶下手,打造冒牌網站,引誘民眾輸入帳密資料、信用卡資料,研究人員迄今總共發現約6千個網站,這些網站使用了逾3千個網域,此攻擊行動在今年1月至2月達到高峰。

資安業者Bolster揭露自2022年6月以來的大規模釣魚網站攻擊行動,駭客針對上百個流行服飾、運動服裝、穿戴裝置品牌用戶下手,打造冒牌網站,引誘民眾輸入帳密資料、信用卡資料,研究人員迄今總共發現約6千個網站,這些網站使用了逾3千個網域,此攻擊行動在今年1月至2月達到高峰。

研究人員指出,駭客普遍運用註冊超過2年以上的網域名稱,而使得Google搜尋將其視為無害,並將這些釣魚網站列於前幾名的搜尋結果。

有駭客透過盜版Windows 10光碟映像檔散布剪貼簿挾持軟體

防毒業者Dr. Web揭露散布剪貼簿挾持軟體Clipper的攻擊行動,他們在5月底發現有客戶的Windows 10電腦出現Clipper及其他惡意程式,駭客藉著剪貼簿挾持軟體竄改電腦上的加密貨幣錢包網址,置換成攻擊者控制的伺服器網址,進行竊取受害者的加密貨幣資產,駭客竊得約1.9萬美元的以太幣及比特幣。

但這起攻擊事件相當特別的是,受害電腦是因為安裝了盜版的Windows 10 22H2專業版作業系統,而在安裝完成後就感染了上述的Clipper。此惡意程式的執行方式也很罕見,先建立EFI硬碟分割區並複製惡意元件,然後利用處理程序挖空(Process Hollowing)手法啟動,最後移除上述的分割區。

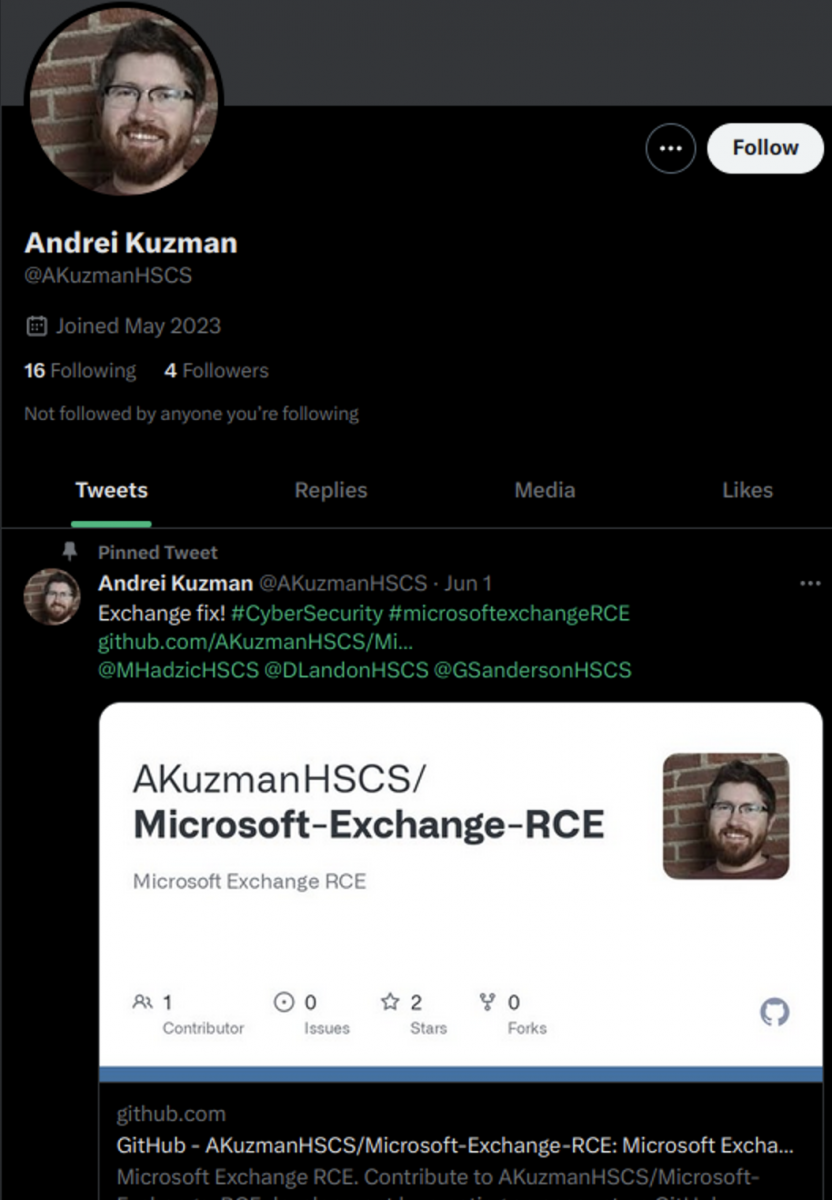

駭客佯稱是資安業者的研究人員,宣稱提供零時差漏洞的PoC程式,透過推特、GitHub散布惡意軟體

資安業者VulCheck揭露假借提供零時差漏洞的概念性驗證(PoC)程式碼的惡意軟體攻擊行動,駭客自2023年5月,冒用Rapid7等資安業者的研究人員姓名與照片,聲稱是來自資安業者High Sierra Cyber Security的員工,在GitHub儲存庫上傳「零時差漏洞的概念性驗證程式碼」,並於推特進行宣傳。

資安業者VulCheck揭露假借提供零時差漏洞的概念性驗證(PoC)程式碼的惡意軟體攻擊行動,駭客自2023年5月,冒用Rapid7等資安業者的研究人員姓名與照片,聲稱是來自資安業者High Sierra Cyber Security的員工,在GitHub儲存庫上傳「零時差漏洞的概念性驗證程式碼」,並於推特進行宣傳。

但實際上,駭客在GitHub提供的檔案,其共通點是包含名為poc.py的Python指令碼,一旦受害者執行,Windows、Linux電腦就有可能被植入惡意軟體。

美國網路安全暨基礎設施安全局(CISA)、聯邦調查局(FBI),以及來自澳洲、加拿大、英國、法國、德國及紐西蘭的網路安全機構聯手,針對勒索軟體LockBit的威脅態勢進行調查,結果發現,自2020年至今年第1季,受害組織達到1,653個,來自美國的不法所得已超過9,100萬美元,因此,這些機關均認為LockBit是這兩年帶來最大威脅的勒索軟體。

上述單位也公布LockBit的攻擊流程,並指出攻擊過程中,可能利用數十種開源軟體及商用軟體,以及已知漏洞,因此提出相關預防措施及建議。

【漏洞與修補】

6月13日SAP發布本月份的例行更新,當中風險等級最高的是CVE-2023-33991,該漏洞存在於UI5 Varian Management應用系統,攻擊者可藉此取得使用者層級的存取權限,進而影響該系統的可用性、完整性,以及機密性,CVSS風險評分為8.2。

另一個也相當嚴重的高風險漏洞是CVE-2023-2827,存在於該廠牌的數位製造管理系統Plant Connectivity的元件,起因是缺乏身分驗證,而使得攻擊者在不需有效的JSON Web Token(JWT)的情況下,能夠連結含有漏洞的應用程式,CVSS風險評分為7.9。

西門子與施耐德電機於6月13日發布本月份例行更新。西門子總共發布14則新公告,涵蓋約200個漏洞,其中有約108個是影響Simatic S7-1500的Linux核心漏洞;另有54個漏洞與該設備的BIOS有關,並波及第三方元件與Intel處理器,而這些影響此設備的漏洞,該公司提出了緩解措施,但相關修補程式仍在製作當中。

施耐德電機本次發布4則新公告,涵蓋5個漏洞的說明。其中一則公告提及2個Foxboro分散式控制系統(DCS)的高風險漏洞,攻擊者可用於阻斷服務(DoS)攻擊、提升權限、以核心層級執行任意程式碼。

【資安防禦措施】

針對去年裴洛西訪臺資安事件頻傳,監察院要求數位部強化資安管理

美國眾議院裴洛西議長於2022年8月2日訪臺,隨後部分機關傳出網站癱瘓,公共場域電子看板內容亦遭竄改,引起社會大眾矚目,監察委員賴鼎銘、葉宜津、林郁容經過立案調查,監察院交通及採購委員會並於13日通過調查報告,指出在公私協力、橫向協調、改善公私部門資安從業人員困境及軟體供應鏈安全等面向確有不足。

他們歸納近期發生的指標性案件指出,發現無論是公部門或私部門,經常欠缺主動發現風險、適當控管及即時通報之誘因,而且面對資安事件多採迴避態度,相關單位宜從鼓勵通報及實質改善從業人員困境著手,但自2019年迄今未獲重大進展。對此,監察院要求數位部亦應積極辦理。

【其他新聞】

俄羅斯駭客Cadet Blizzard鎖定烏克蘭組織發動資料破壞攻擊

Go語言惡意軟體Skuld鎖定Windows電腦,意圖竊取Discord和瀏覽器資料

Azure Bastion、Container Registry出現XSS漏洞

近期資安日報

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25