微軟在昨天(13日)發布了6月份的例行更新(Patch Tuesday),稍微值得慶幸的是,這次沒有零時差漏洞,但有研究人員提出警告,部分風險評分較高的漏洞仍要留心,並儘速安裝修補程式。

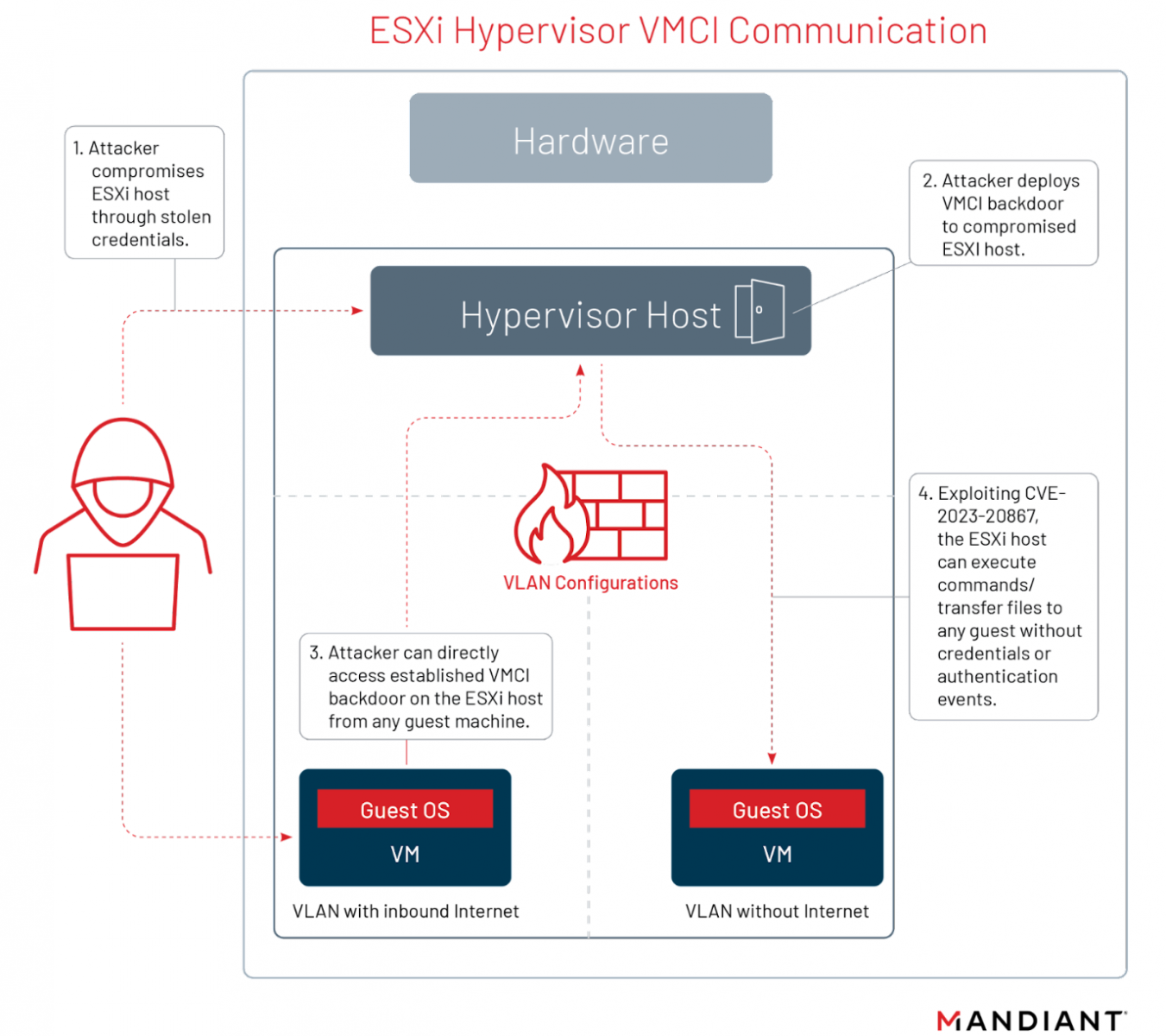

駭客通常會利用嚴重程度較高的漏洞來發動攻擊,但近期也有利用低風險漏洞出手的情況。例如,VMware近期修補虛擬化系統的零時差漏洞CVE-2023-20867,此為CVSS風險評分僅有3.9的低風險漏洞,有駭客將其拿來控制ESXi列管的虛擬機器(VM)。

【攻擊與威脅】

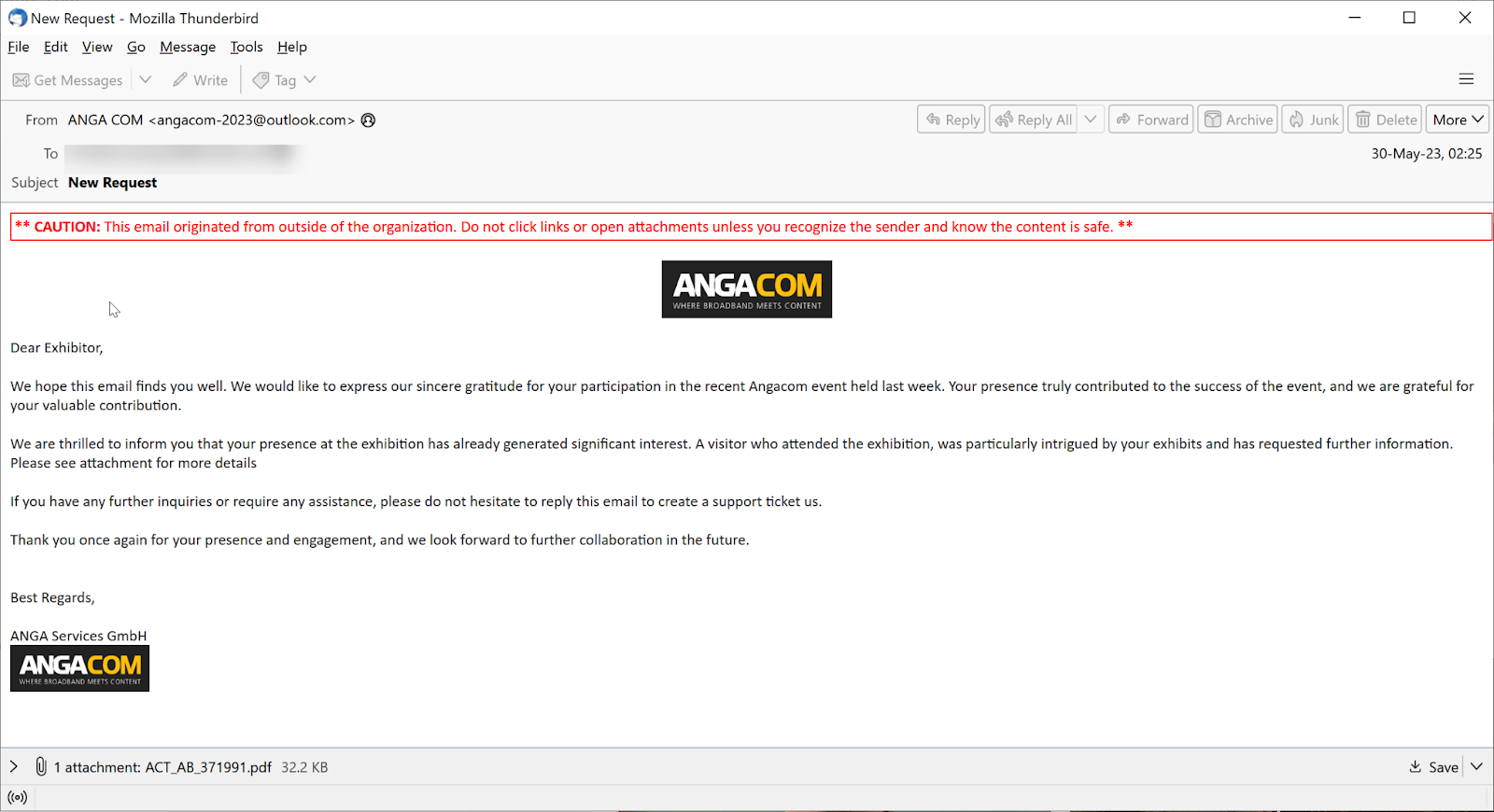

駭客假借歐洲大型媒體會議Anga Com的名義,鎖定廣電媒體、網路服務業者發動網釣攻擊

資安業者Avanan揭露針對歐洲廣播電臺、電視媒體、網路服務業者而來釣魚郵件攻擊行動,駭客假借於德國舉辦的Anga Com大型媒體會議,表示在展會期間,有人對收信人所屬組織感到有興趣,想要進一步詢問能否合作的細節,並於附件PDF檔案提供詳細資料。

資安業者Avanan揭露針對歐洲廣播電臺、電視媒體、網路服務業者而來釣魚郵件攻擊行動,駭客假借於德國舉辦的Anga Com大型媒體會議,表示在展會期間,有人對收信人所屬組織感到有興趣,想要進一步詢問能否合作的細節,並於附件PDF檔案提供詳細資料。

一旦收信人依照指示開啟附件檔案,並點選內文裡的連結,就會被導向冒牌的Anga Com公司網站,而這個網站駭客是利用Surge.sh網頁開發服務打造而成,若是收信人在該網站輸入帳密資料,就有可能被駭客側錄。

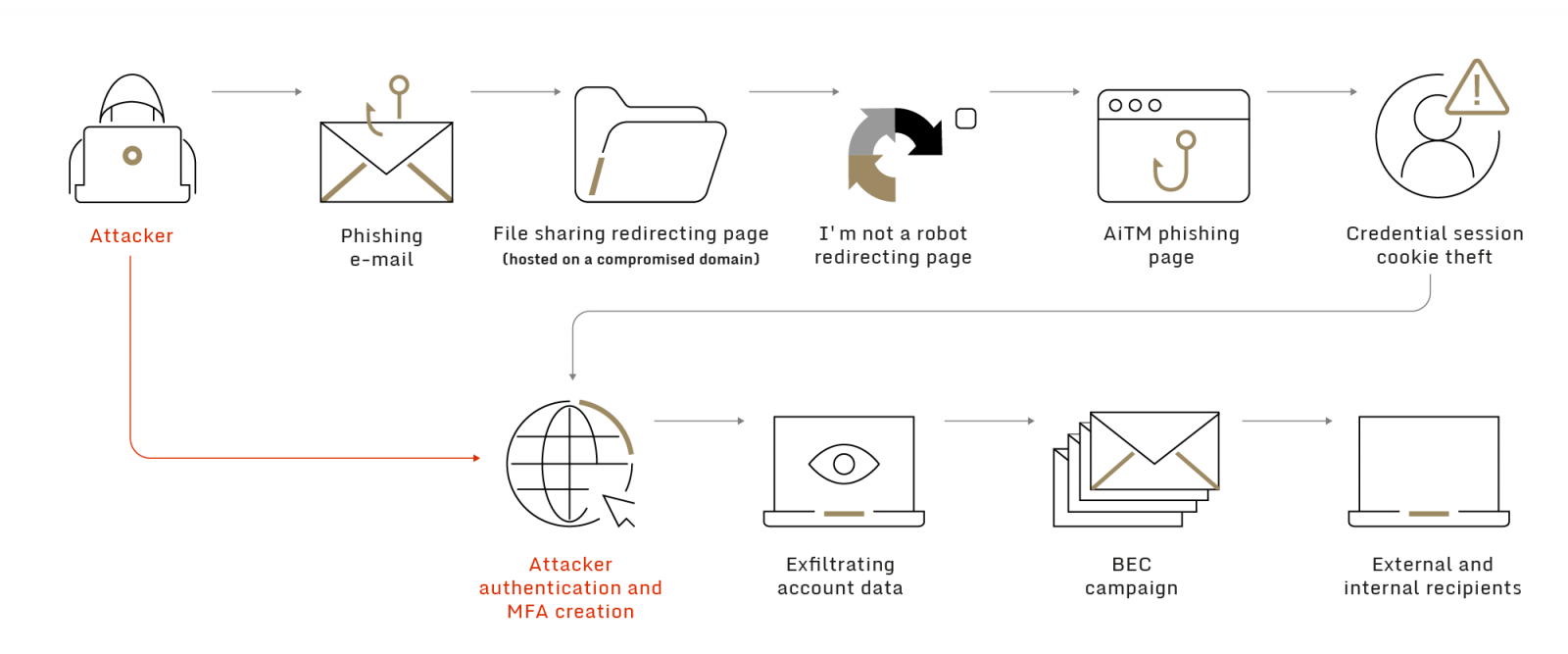

數十個組織遭到BEC商業郵件詐騙駭客鎖定,濫用Cloudflare圖靈驗證來迴避偵測

資安業者Sygnia揭露可能影響數十家組織的商業郵件詐騙(BEC)攻擊行動,他們看到攻擊者先透過已經遭竊的電子郵件信箱,寄送釣魚郵件給目標組織的員工,其內容含有檔案共享的URL,網址所指向的網頁可能是遭駭客侵占的網域代管,且網址組成名稱與目標組織有關。

資安業者Sygnia揭露可能影響數十家組織的商業郵件詐騙(BEC)攻擊行動,他們看到攻擊者先透過已經遭竊的電子郵件信箱,寄送釣魚郵件給目標組織的員工,其內容含有檔案共享的URL,網址所指向的網頁可能是遭駭客侵占的網域代管,且網址組成名稱與目標組織有關。

一旦收信人點選連結,必須通過Cloudflare提供的圖靈驗證,勾選「我不是機器人」,才會導引至釣魚網站,要求進行Office 365帳號的身分驗證,但實際上駭客在此過程進行對手中間人攻擊(AiTM),竊取其連線階段的Token,挾持收信人的微軟帳號。為了能持續存取該帳號,駭客會新增另一個可執行雙因素驗證(MFA)的設備。

攻擊者洩露受害帳號的敏感資料,並將其用於發動BEC攻擊,此外,攻擊者還會藉此微軟帳號設置新的共享檔案網頁,來對另一個目標發動釣魚郵件攻擊。研究人員指出,駭客濫用Cloudflare提供的圖靈驗證機制,目的就是要迴避資安系統對URL的偵測。

英國電信主管機關遭MOVEit Transfer零時差漏洞攻擊

英國電信主管機關Ofcom於6月12日發布公告,表示他們遭遇MOVEit Transfer零時差攻擊而受害,該組織的伺服器存放了412名員工個資,以及他們監管部分公司的資訊。值得留意的是,Ofcom表示,這些可能外洩的內容部分是機密資料,影響程度有待後續觀察。

而這是繼英國薪資軟體供應商Zellis、加拿大新斯科舍省、美國羅徹斯特大學傳出遭到攻擊後,另一個證實受害的組織。

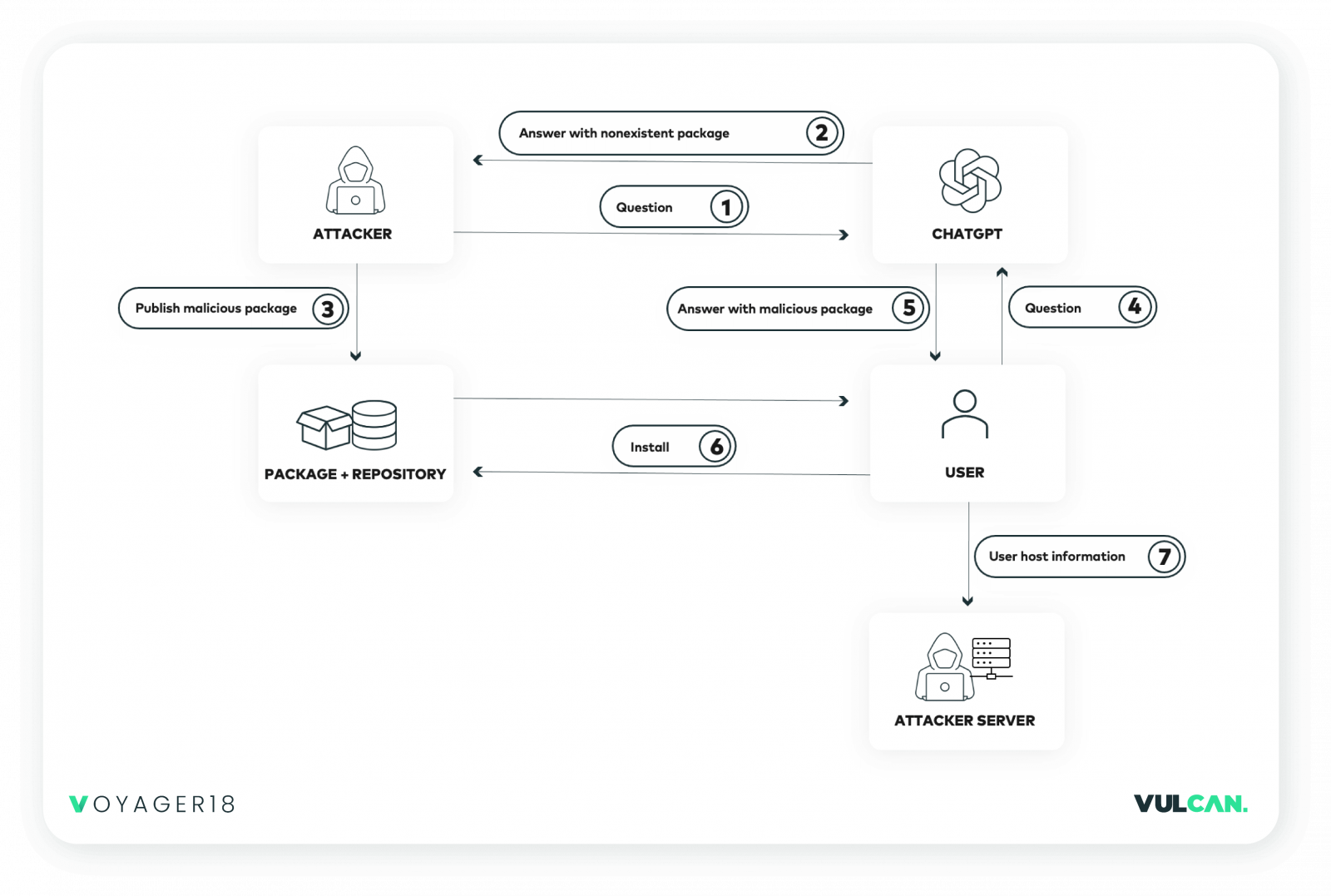

大型語言模型(LLM)近期被發現有AI捏造(Hallucination)問題,導致這些模型生成不存在的URL、參考資料,甚至程式碼庫及功能函式,如今有研究人員指出,這樣的「捏造」可被用於攻擊。

大型語言模型(LLM)近期被發現有AI捏造(Hallucination)問題,導致這些模型生成不存在的URL、參考資料,甚至程式碼庫及功能函式,如今有研究人員指出,這樣的「捏造」可被用於攻擊。

資安業者Vulcan Cyber針對AI幻覺進行實驗,從程式問答網站Stack Overflow當中,挑選最多開發人員詢問的100個問題,再以Node.js、Python、Go語言進行篩選,彙整成「如何做(How-to)」類型的問題,透過API輸入ChatGPT,建議可用的套件,完成後再次要求更多意見。結果ChatGPT提供了逾50個不存在的NPM套件、逾100個PyPI套件,研究人員再挑選其中1個套件名稱,發布用於概念性驗證的NPM套件。

【漏洞與修補】

6月13日微軟發布本月份的例行更新(Patch Tuesday),總共修補了78個漏洞,當中有17個為權限提升漏洞、3個安全功能繞過漏洞、32個RCE漏洞、5個資訊洩露漏洞、10個阻斷服務(DoS)漏洞、10個可被用於欺騙的漏洞,以及1項Edge漏洞。

雖然這次沒有零時差漏洞,但有些漏洞仍然相當值得留意,例如,SharePoint的權限提升漏洞CVE-2023-29357(CVSS風險評分9.8)、Exchange的RCE漏洞CVE-2023-32031(CVSS風險評分8.8)。

中國駭客利用VMware ESXi零時差漏洞,部署後門程式並操控VM

資安業者Mandiant揭露中國駭客組織UNC3886的攻擊行動,這些駭客先是取得vCenter伺服器的存取權限,蒐刮所有列管的ESXi明文vpxuser帳密,然後在目標ESXi伺服器上取得root權限,透過惡意的vSphere安裝元件(VIB),部署後門程式VirtualPita、VirtualPie,最終利用零時差漏洞CVE-2023-20867(CVSS風險評分3.9),於虛擬機器(VM)執行未經授權的命令,以及檔案傳輸。

資安業者Mandiant揭露中國駭客組織UNC3886的攻擊行動,這些駭客先是取得vCenter伺服器的存取權限,蒐刮所有列管的ESXi明文vpxuser帳密,然後在目標ESXi伺服器上取得root權限,透過惡意的vSphere安裝元件(VIB),部署後門程式VirtualPita、VirtualPie,最終利用零時差漏洞CVE-2023-20867(CVSS風險評分3.9),於虛擬機器(VM)執行未經授權的命令,以及檔案傳輸。

CVE-2023-20867是身分驗證繞過漏洞,攻擊者一旦利用,就會導致VMware Tools無法驗證主機對VM的作業,使得VM的機密性與完整性受到影響,對此,VMware也推出新版VMware Tools予以修補。

【其他新聞】

美國伊利諾州醫院St. Margaret's Health關閉部分院區,勒索軟體攻擊是其中原因之一

近期資安日報

【6月13日】 俄羅斯駭客NoName鎖定瑞士政府,發動DDoS攻擊

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-03-02

2026-02-27