透過套件工具發布平臺來發動攻擊的情況,近期專門針對軟體開發人員而來,上架NPM、PyPI惡意套件的事件不時傳出,但現在也有鎖定遊戲玩家的攻擊行動。最近發生的竊資軟體Fractureiser攻擊行動,就是藉由電玩遊戲Miniecraft改裝套件平臺Bukkit、CurseForge的套件來散布,而引起相關社群的關注。

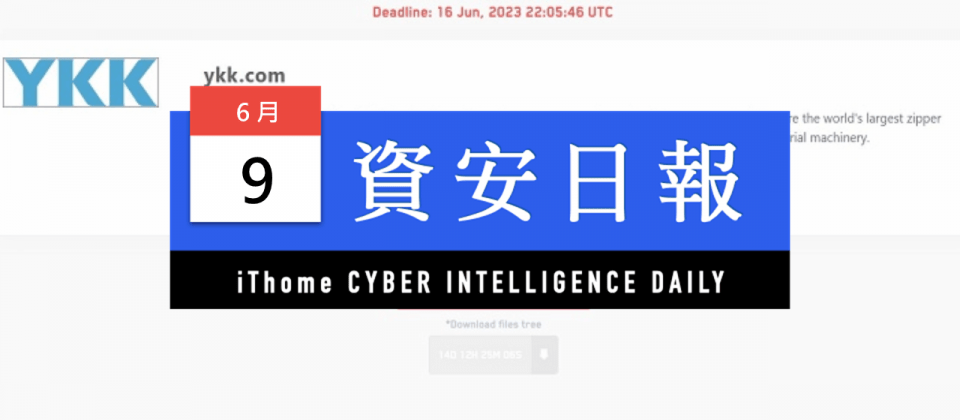

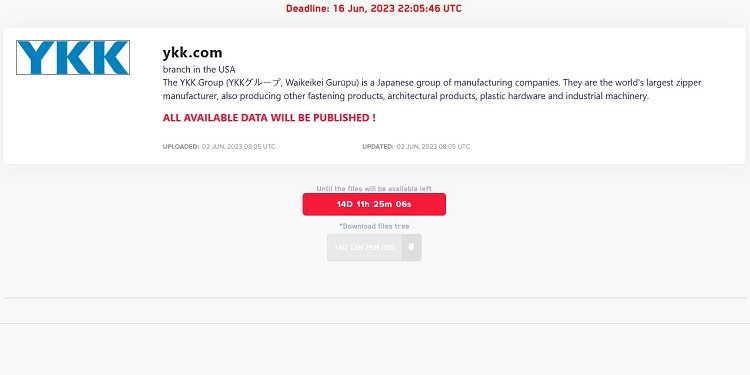

製造業遭遇勒索軟體攻擊的事故也相當值得關注。在今天的資安新聞裡,日本拉鍊大廠YKK、製藥廠Eisai皆傳出遭遇此種攻擊。以YKK而言,駭客組織LockBit宣稱是他們所為,揚言若該公司不付錢,將公開所竊得的資料,後續影響有待觀察。

MOVEit Transfer零時差漏洞攻擊的調查又出現了新的進展。有資安業者發現,駭客可能在2年前就找出漏洞,並經過多次測試、驗證,到了近期才發動正式攻擊。

【攻擊與威脅】

惡意軟體Fractureiser透過Minecraft改裝套件散布,攻擊Windows、Linux電腦

開源電玩Minecraft啟動工具Prism Launcher於6月7日提出警告,竊資軟體Fractureiser透過Minecraft改裝套件平臺Bukkit、CurseForge散布,鎖定使用Windows及Linux電腦的玩家而來。

駭客起初入侵幾個Minecraft套件開發者的帳號,將惡意程式碼注入這些套件,後續該惡意軟體得以自我複製、大量散布,他們呼籲用戶暫時不要從Bukkit及CurseForge下載改裝套件,Minecraft遊戲改裝工作室Luna Pixel Studios確認逾20款套件受到影響,過去3週下載相關改裝套件的用戶都可能曝險。

此資安通告亦提供自行手動檢查是否遭到竊資軟體感染的方法,以及自動檢查的指令碼,並列出清除竊資軟體的步驟。

YKK公司傳出遭到勒索軟體LockBit攻擊

根據資安新聞網站The Record、Cybernews、Cyber Express報導,日本拉鍊大廠YKK證實美國分公司的網路遭到鎖定,但聲稱在駭客造成一定程度的損害、敏感資訊外洩之前,該公司的資安團隊已經控制相關威脅。

根據資安新聞網站The Record、Cybernews、Cyber Express報導,日本拉鍊大廠YKK證實美國分公司的網路遭到鎖定,但聲稱在駭客造成一定程度的損害、敏感資訊外洩之前,該公司的資安團隊已經控制相關威脅。

YKK北美副總裁Jessica Kennett Cork表示,此次資安事故不影響營運,也並未影響該公司服務客戶的能力,目前也未出現個人、金融資訊、智慧財產資料遭駭的跡象。

而對於攻擊者的身分,6月2日勒索軟體駭客LockBit聲稱是他們所為,並要脅若不付錢,將在16日洩露竊得的資料。

資料來源

1. https://therecord.media/ykk-zipper-manufacturer-cyberattack-us-operations

2. https://cybernews.com/news/ykk-group-data-breach/

3. https://thecyberexpress.com/lockbit-claims-ykk-ransomware-attack-deadline/

6月6日這一天,日本製藥廠Eisai證實遭駭,3日深夜,他們察覺部分伺服器檔案遭到勒索軟體加密綁架,事發後即著手進行事件回應流程,包含物流系統在內的部分系統進入離線狀態,但公司網站、電子郵件系統仍正常運作。這起事故是否導致資料外洩,以及影響收益的情形,待進一步釐清。

勒索軟體駭客Clop濫用MOVEit Transfer零時差漏洞,可追溯至2021年,疑似當時就開始測試

今年5月底,勒索軟體駭客Clop發動MOVEit Transfer零時差漏洞攻擊,但有研究人員發現,駭客很有可能在2年前就找到漏洞,並進行長期測試後才根據排定的時程發動攻擊。

資安業者Kroll對蒙受此次攻擊的用戶進行調查,看到在部分受害伺服器所留存的IIS事件記錄檔案裡,2021年7月、2022年4月就出現了類似的漏洞利用攻擊跡象,且可能都是透過自動化工具執行。

研究人員推測,駭客先在上述時間點進行測試(2021年至2022年),並在發動另一起MFT系統GoAnywhere的攻擊時(2023年2月)已能成功利用漏洞,但當時駭客選擇依循時程辦事,他們先後針對GoAnywhere、MOVEit Transfer伺服器下手,而非同時對於兩種MFT伺服器發動攻擊。

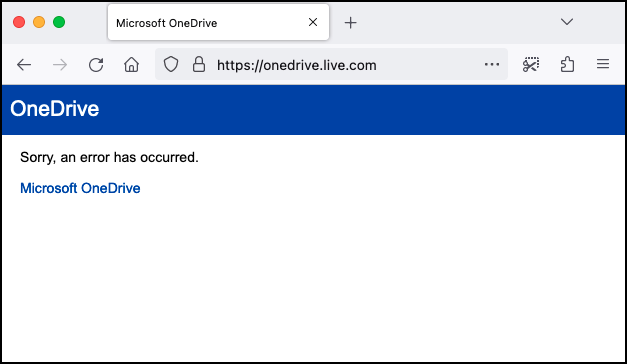

雲端檔案共享服務OneDrive網站發生營運中斷,疑遭到DDoS攻擊

根據資安新聞網站Bleeping Computer的報導,微軟雲端檔案共享服務OneDrive的網站於6月8日早上,出現服務中斷的情況,使用者無法透過瀏覽器存取onedrive.live.com,但執行OneDrive用戶端同步程式、Office辦公室軟體的使用者不受影響。

根據資安新聞網站Bleeping Computer的報導,微軟雲端檔案共享服務OneDrive的網站於6月8日早上,出現服務中斷的情況,使用者無法透過瀏覽器存取onedrive.live.com,但執行OneDrive用戶端同步程式、Office辦公室軟體的使用者不受影響。

而這起網站服務中斷的事故,很有可能與駭客組織Anonymous Sudan發起的DDoS攻擊行動有關,對此,微軟表示正著手調查。

【漏洞與修補】

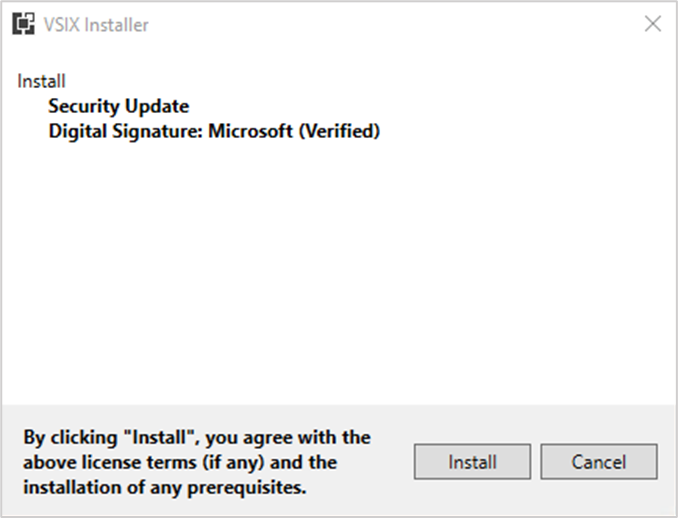

微軟修補的Visual Studio漏洞極為容易利用,恐被用於滲透開發環境

微軟4月份例行更新修補漏洞CVE-2023-28299,它存在於Visual Studio的擴充套件安裝程式(VSIX),攻擊者一旦利用,有可能藉此對應用程式開發人員散布惡意套件。微軟當時評估此漏洞嚴重程度是中度,但現在研究人員警告,這項漏洞帶來的威脅不應輕忽。

微軟4月份例行更新修補漏洞CVE-2023-28299,它存在於Visual Studio的擴充套件安裝程式(VSIX),攻擊者一旦利用,有可能藉此對應用程式開發人員散布惡意套件。微軟當時評估此漏洞嚴重程度是中度,但現在研究人員警告,這項漏洞帶來的威脅不應輕忽。

向微軟通報上述漏洞的資安業者Varonis指出,攻擊者運用漏洞的複雜性極低,只要將VSIX檔案當作ZIP壓縮檔案開啟,手動修改extension.vsixmanifest內容,就能突破擴充套件元件名稱只有一行的限制,進而埋藏元件沒有簽章的警語,再將這種惡意套件向組織的開發人員散布,就有機會藉此掌控開發人員的電腦,而成為入侵整個組織的管道。

6月7日思科針對旗下的企業協作Expressway ,以及視訊通訊解決方案TelePresence Video Communication Server發布更新程式,目的是修補CVE-2023-20105、CVE-2023-20192。

當中最嚴重的是CVE-2023-20105,屬於權限提升漏洞,僅具備讀取權限的管理者也能因為這個漏洞而擁有寫入的權限,起因是密碼變更請求沒有得到正確處理,導致攻擊者能透過擁有讀取權限的管理者來進行身分驗證,並發送特製請求來竄改其他帳號的密碼,其中包含了能夠讀取或寫入的密碼管理員,CVSS風險評分為9.6。

【其他新聞】

駭客組織Asylum Ambuscade鎖定金融機構、政府機關發動攻擊

針對已被用於攻擊行動的Win32k.sys漏洞,研究人員公布概念性驗證程式

近期資安日報

【6月8日】 企業的SharePoint Online遭到勒索軟體0mega鎖定,發動資料破壞攻擊

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23