因為政治事件而引發的網路攻擊,最近有越來越頻繁的現象。而最近瑞士政府遭到俄羅斯駭客發動DDoS攻擊的事故,傳出原因很有可能是烏克蘭總統澤倫斯基即將於6月15日對瑞士議會發表視訊演說,而引發俄羅斯不滿所致。

同樣因政治訴求所引發的資安事故,還有近日微軟旗下多項服務傳出遭駭客組織Anonymous Sudan攻擊的情況,而針對最近一起Azure入口網站服務中斷的情況,微軟也提出說明,表明當時受影響的範圍。

【攻擊與威脅】

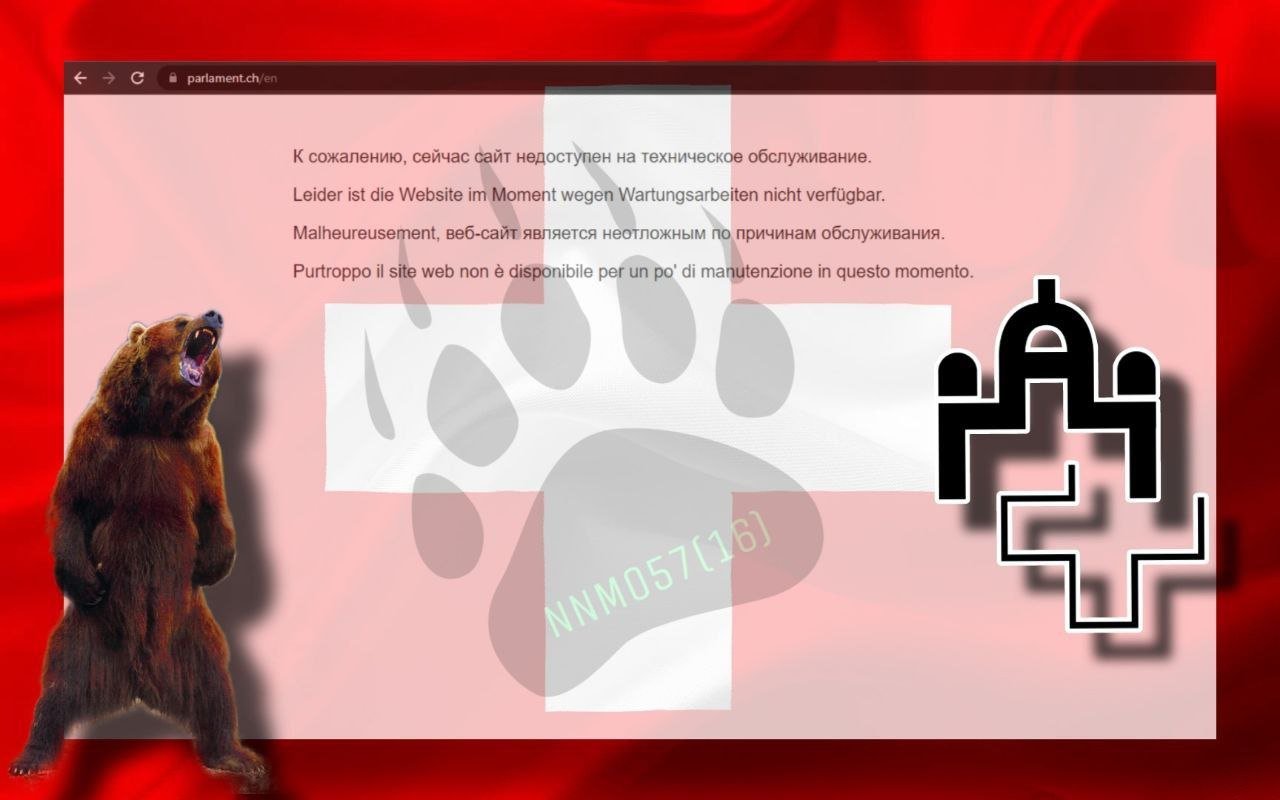

瑞士國家網路安全中心(NCSC)證實,6月12日因為遭到網路攻擊,導致數個該國聯邦機構與國營企業的網站無法存取,並指出發動攻擊的是俄羅斯駭客組織NoName。瑞士當局表示,遭到攻擊的過程當中,並未發生資料外洩的情況。

瑞士國家網路安全中心(NCSC)證實,6月12日因為遭到網路攻擊,導致數個該國聯邦機構與國營企業的網站無法存取,並指出發動攻擊的是俄羅斯駭客組織NoName。瑞士當局表示,遭到攻擊的過程當中,並未發生資料外洩的情況。

而這非該國政府近期首度遭到攻擊,6月8日,他們指出勒索軟體Play在5月23日攻擊了IT服務業者Xplain,由於此業者為瑞士政府多個行政機關提供服務,駭客有可能因此竊得該國政府部分資料。

參考資料

1. https://www.admin.ch/gov/en/start/documentation/media-releases.msg-id-95605.html

2. https://www.admin.ch/gov/en/start/documentation/media-releases.msg-id-95641.html

3. https://twitter.com/FalconFeedsio/status/1668168116394774531

資安業者趨勢科技揭露名為BatCloak的惡意軟體混淆引擎,駭客自2022年9月開始用來打造惡意程式,並號稱能達到完全無法被偵測有異(Fully Undetectable,FUD)的狀態。研究人員收集了784個採用BatCloak的惡意程式,但綜合各家防毒引擎的偵測結果來看,居然有高達79.6%比例未將其視為有害。

資安業者趨勢科技揭露名為BatCloak的惡意軟體混淆引擎,駭客自2022年9月開始用來打造惡意程式,並號稱能達到完全無法被偵測有異(Fully Undetectable,FUD)的狀態。研究人員收集了784個採用BatCloak的惡意程式,但綜合各家防毒引擎的偵測結果來看,居然有高達79.6%比例未將其視為有害。

此惡意軟體引擎為FUD惡意軟體產生套件Jlaive的元件,研究人員發現,其他駭客已將其下載運用,並進行改良,甚至有人以其他程式語言(如Rust)改寫的情況。

研究人員針對MOVEit Transfer零時差漏洞發布概念性驗證程式

MFT檔案共享系統MOVEit Transfer出現零時差漏洞CVE-2023-34362(CVSS風險評分為9.8),勒索軟體駭客Clop聲稱將其用於攻擊數百家組織,現在有研究人員揭露此漏洞概念性驗證(PoC)攻擊。

資安業者Horizon3比對修補前後的MOVEit Transfer程式碼,於6月9日公布他們的發現,並展示概念性驗證攻擊。研究人員指出,他們利用SQL注入手法取得系統管理者API的Token,並用於執行反序列化呼叫,從而發動遠端程式碼執行(RCE)攻擊。

6月8日資安業者Fortinet針對防火牆作業系統FortiOS發布更新,現在證實當中修補了研究人員透露的SSL VPN重大漏洞CVE-2023-27997。該公司於12日公布該漏洞的細節,此為記憶體緩衝區溢位漏洞,CVSS風險評分為9.2,且已出現攻擊行動,針對政府、製造業、關鍵基礎設施而來,他們正與受影響的客戶密切監控是否有相關的活動出現。該公司指出,即使組織不啟用防火牆的SSL VPN功能,他們還是建議組織要將FortiOS升級至最新版本,以降低風險。

此外,由於中國駭客組織Volt Typhoon利用另一個FortiOS漏洞CVE-2022-40684來發動寄生攻擊(LoL),該公司認為CVE-2023-27997未來遭到這些駭客利用的可能性相當高,呼籲用戶儘速修補,並指出駭客會在受害設備建立特定的管理者帳號名稱「fortinet-tech-support」和「fortigate-tech-support」,以供IT人員檢查防火牆是否遭到入侵。

上週末Azure入口網站(portal.azure.com)傳出服務中斷的情況,現在微軟公布此起事故的初步調查結果。根據該公司在Azure狀況的歷史記錄指出,Azure入口網站於世界標準時間(UTC)6月9日15時10分至17時10分,出現存取錯誤的現象,使用該入口網站的其他服務,如Entra管理中心(entra.microsoft.com)、Intune(intune.microsoft.com),也同樣無法存取。

上週末Azure入口網站(portal.azure.com)傳出服務中斷的情況,現在微軟公布此起事故的初步調查結果。根據該公司在Azure狀況的歷史記錄指出,Azure入口網站於世界標準時間(UTC)6月9日15時10分至17時10分,出現存取錯誤的現象,使用該入口網站的其他服務,如Entra管理中心(entra.microsoft.com)、Intune(intune.microsoft.com),也同樣無法存取。

而這起事故發生的原因,該公司表示是爆量增加的異常HTTP請求所致,工程團隊於事發後的15分鐘之內已介入處理。對此,駭客組織Anonymous Sudan的成員聲稱,是他們發動的DDoS攻擊造成。但微軟並未對該組織的說法進一步說明。

密碼外洩查詢網站Have I Been Pwned透露投資研究機構Zacks資料外洩事件影響範圍

去年投資研究機構Zacks傳出資料外洩狀況,密碼外洩查詢網站Have I Been Pwned本週透露事件影響範圍,該公司於2021年11月至2022年8月,未經授權的人士存取約82萬名客戶的個資,現在傳出受害規模擴大的情形。

密碼外洩查詢網站Have I Been Pwned(HIBP)近日將上述事故外洩的內容加入其資料庫,並指出總共有8,929,503筆,包含了Zacks客戶的姓名、使用者名稱、電子郵件信箱、地址、電話號碼,以及未加鹽的SHA256密碼雜湊,但不包括信用卡或是銀行帳號資料。HIBP指出,這些資料可能駭客是在2020年5月竊得。上述逾890萬人的資料,也傳出流入Exposed駭客論壇。

【其他新聞】

醫療帳務解決方案業者Intellihartx證實遭到GoAnywhere漏洞攻擊,49萬病人個資受到影響

駭客組織運用惡意程式載入工具DoubleFinger,搭配PNG圖檔散布惡意軟體

近期資安日報

【6月12日】 大型金融業者須提高警覺!駭客發動新型AiTM攻擊與BEC詐騙

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10