近期的大規模零時差漏洞攻擊,主要是集中在MFT檔案共享系統MOVEit Transfer的事故上,但另一起針對Barracuda郵件安全閘道的事故、且廠商採取要求用戶更換設備的情況,也相當值得留意。資安業者Mandiant揭露針對Barracuda郵件安全閘道的零時差漏洞CVE-2023-2868攻擊調查結果,說明該廠商派送修補程式後續發展過程。

安卓惡意程式GravityRAT的攻擊行動也引起研究人員關注,因為駭客不只將攻擊範圍擴及WhatsApp的資料,同時也搭上人工智慧聊天機器人的風潮,假借提供BingeChat(比微軟BingChat多了個e)來引誘使用者上當。

攻擊者偏好透過遠端桌面連線(RDP)入侵電腦的情況究竟有多嚴重?有研究人員進行實驗,結果發現,在3個月內,他們設下的蜜罐陷阱環境,總共遭到超過340萬次相關攻擊。

【攻擊與威脅】

Barracuda郵件安全閘道零時差漏洞攻擊疑中國駭客組織所為

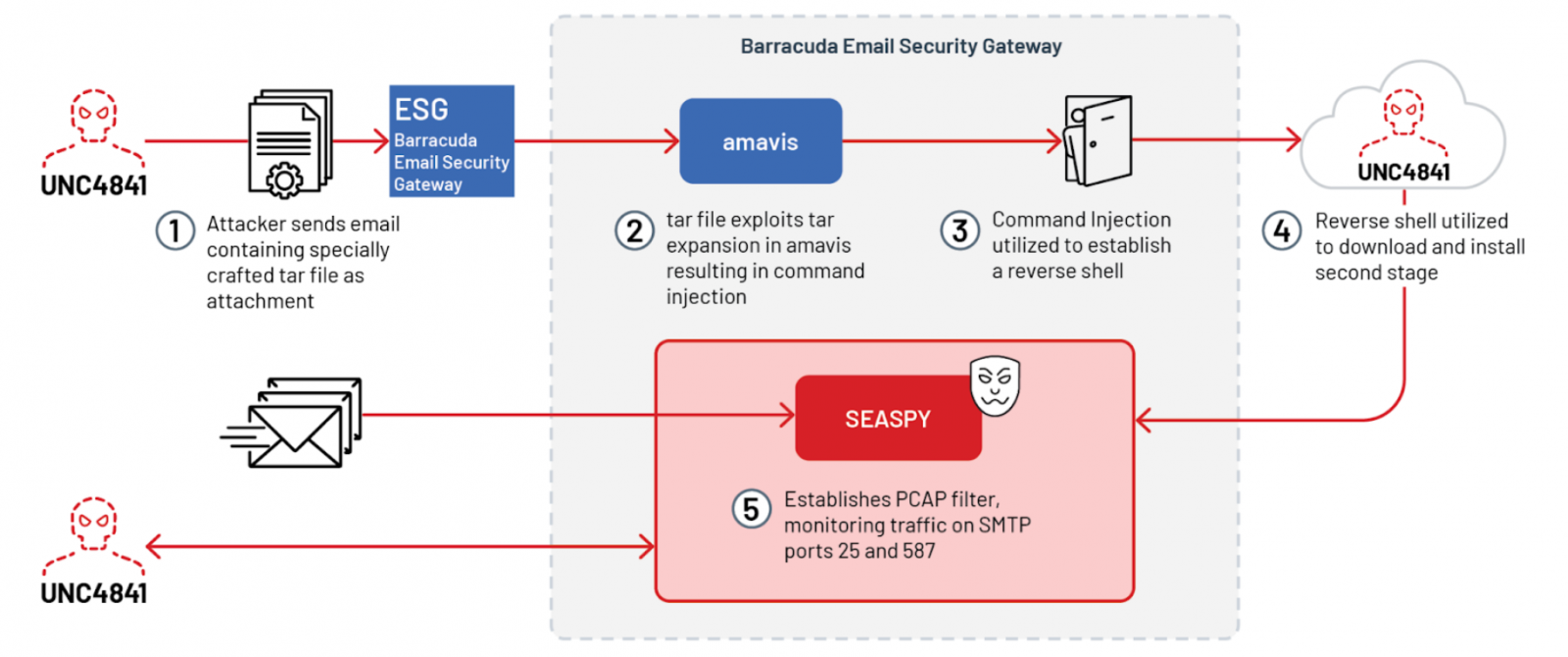

資安業者Barracuda在5月19日發現郵件安全閘道(ESG)的零時差漏洞CVE-2023-2868攻擊,進一步追查攻擊行動可能早在2022年10月就開始,而對於攻擊者的身分,在他們尋求資安業者Mandiant協助調查後,有了新的發現。

資安業者Barracuda在5月19日發現郵件安全閘道(ESG)的零時差漏洞CVE-2023-2868攻擊,進一步追查攻擊行動可能早在2022年10月就開始,而對於攻擊者的身分,在他們尋求資安業者Mandiant協助調查後,有了新的發現。

Mandiant的研究人員指出,發動這起攻擊行動的是中國資助的駭客組織UNC4841 ,駭客在成功利用上述零時差漏洞入侵ESG,然後部署惡意程式Saltwalker、Seaspy、Seaside,來持續於郵件安全閘道設備上行動,進而在受害組織的網路環境橫向移動,或是發送惡意郵件。

在這起事故裡,Barracuda在5月21日派送修補程式來遏止駭客的行動,而駭客也迅速更換惡意軟體因應,並於22日至24日對於至少16個國家的受害組織進行高頻率攻擊,其中有三分之一是政府機關。

韓國國家情報院(NIS)於6月14日提出警告,北韓駭客仿造韓國最大的入口Naver(www[.]naverportal[.]com),意圖竊取使用者的帳號及個資。

該機構指出,有別於過往出現的冒牌網站,該網站內容與正版Naver(www.naver.com)幾乎一模一樣,光從網站的即時新聞、廣告、功能選單,很難察覺有異。韓國國家情報院指出,駭客在境外架設伺服器而難以追查。

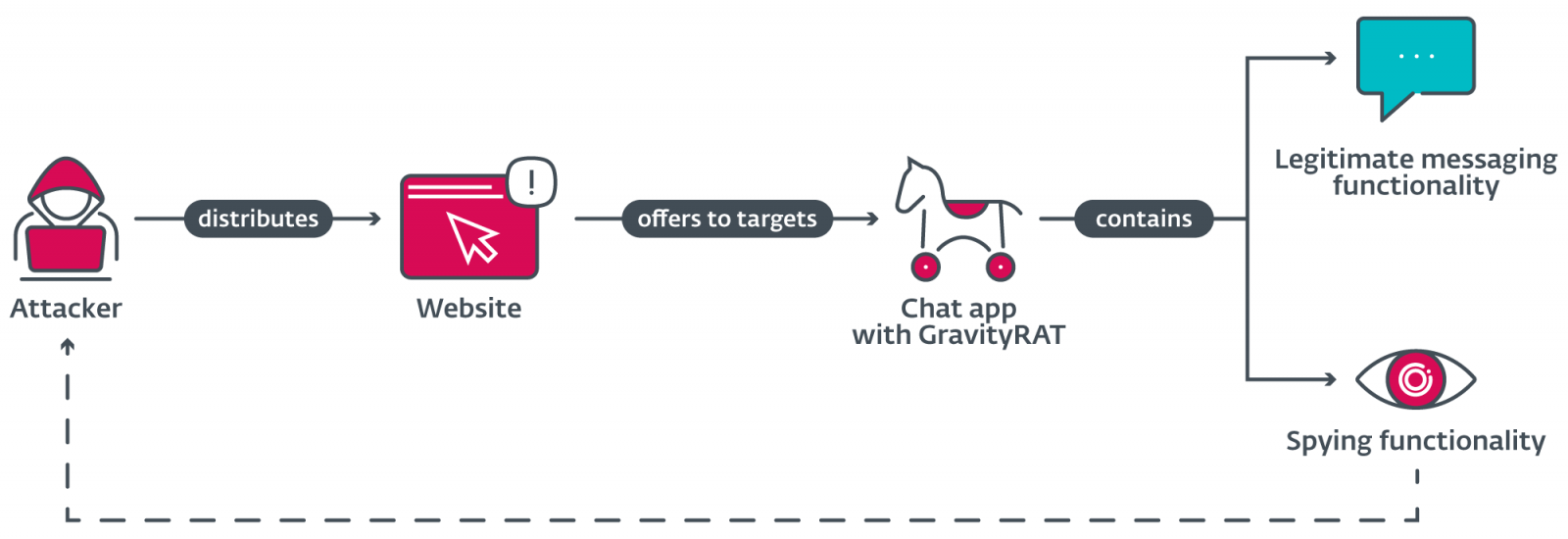

安卓惡意軟體GravityRAT鎖定WhatsApp備份資料而來

資安業者ESET揭露安卓惡意軟體GravityRAT近期的攻擊行動,駭客假借提供名為BingeChat加密通訊應用程式,來對使用者散布上述的安卓惡意軟體,但研究人員發現,該惡意軟體從2022年8月出現了變化,駭客納入新的功能,而可從受到感染的裝置竊取WhatsApp的備份資料,此外,該惡意程式也能從C2接收命令,刪除特定類型的檔案、聯絡人,或是通話記錄。

資安業者ESET揭露安卓惡意軟體GravityRAT近期的攻擊行動,駭客假借提供名為BingeChat加密通訊應用程式,來對使用者散布上述的安卓惡意軟體,但研究人員發現,該惡意軟體從2022年8月出現了變化,駭客納入新的功能,而可從受到感染的裝置竊取WhatsApp的備份資料,此外,該惡意程式也能從C2接收命令,刪除特定類型的檔案、聯絡人,或是通話記錄。

另一個特別的地方,在於駭客的BingeChat採用了邀請制度,使用者必須註冊才能取得應用程式,這樣的手法也讓研究人員取得惡意程式檔案的難度變高。

研究人員揭露駭客偏好針對RDP發動攻擊的現象,3個月內發動逾340萬次攻擊

資安業者GoSecure在網路安全會議NorthSec上揭露他們對遠端桌面連線(RDP)攻擊的研究成果,研究人員設置了RDP蜜罐陷阱(Honeypot),發現自2022年7月1日至9月30日,總共遭到3,427,611次攻擊,來自逾1,500個IP位址。

而對於駭客存取這些陷阱所用的手法,研究人員指出主要是運用暴力破解,試圖猜出與奪取帳號密碼,且大部分是針對管理員帳號而來,但也有駭客鎖定一些使用者名稱、電腦名稱下手。關於駭客用於嘗試登入的密碼,研究人員發現大部分是10個字以下的字串,且多是password及其變形。

勒索軟體Clop傳出向MOVEit Transfer攻擊受害組織勒索

5月底,勒索軟體駭客組織Clop鎖定MOVEit Transfer零時差漏洞CVE-2023-34362發動攻擊,聲稱有數百個組織受害,最近他們公布部分名單,揭露遇害對象的身分。

根據資安新聞網站Bleeping Computer的報導,勒索軟體Clop於6月14日公布1份受害組織名單,總共列出13個對象,其中包含了石油公司殼牌、保險公司UnitedHealthcare Student Resources、喬治亞大學(UGA)、喬治亞大學系統(USG)、精密印刷機械業者海德堡(Heidelberger Druckmaschinen)、歐洲渡假村集團Landal Greenparks。對此,殼牌、Landal Greenparks證實有部分客戶資料外洩,海德堡則表示尚無資料外洩的跡象。此外,根據CNN的報導,美國能源部及多個聯邦機構也遭遇此次的零時差漏洞攻擊。

參考資料

1. https://www.bleepingcomputer.com/news/security/clop-ransomware-gang-starts-extorting-moveit-data-theft-victims/

2. https://edition.cnn.com/2023/06/15/politics/us-government-hit-cybeattack/index.html

【漏洞與修補】

MOVEit Transfer再傳新的SQL注入漏洞,Progress呼籲用戶限制HTTP、HTTPS存取因應

IT系統業者Progress於6月15日發布資安通告,指出他們發現新的MOVEit Transfer、MOVEit Cloud漏洞(CVE編號尚未取得),此為SQL注入漏洞,攻擊者一旦利用,就有可能進行權限提升,或是未經授權存取此MFT檔案共享系統。

由於該公司尚未提供修補程式,他們呼籲用戶應透過防火牆,暫時封鎖此系統的HTTP及HTTPS流量因應。而這是繼CVE-2023-34362、CVE-2023-35036之後,第3個該公司提出警告的漏洞。

Google於6月13日發布Chrome 114更新114.0.5735.133、114.0.5735.134,總共修補4個漏洞,其中被列為重大層級的是CVE-2023-3214,這是記憶體釋放後濫用(UAF)漏洞,出現在自動填寫的支付功能上。另外3個漏洞CVE-2023-3215、CVE-2023-3216、CVE-2023-3217為高風險漏洞,出現在WebRTC、V8、WebXR元件裡。稍微值得慶幸的是,上述漏洞目前沒有遭到利用的跡象。

【其他新聞】

勒索軟體Rhysida聲稱從智利軍隊竊得內部資料,疑有士兵涉案

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-03