微軟旗下有幾個雲端服務自6月初出現中斷、無法存取的狀況,該公司雖然證實存在服務停擺的事故,但始終沒有正面說明發生的原因。直到上週末,該公司終於表明這些是因為遭到DDoS攻擊造成,並指出攻擊者的身分是Storm-1359。

有越來越多組織出面證實遭到MOVEit Transfer零時差漏洞攻擊,而在上週末,美國路易斯安那州、奧勒岡州的交通部門皆發布公告,表示民眾的駕照資料可能外洩,並指出影響範圍。

遭到棄置的AWS S3儲存桶有可能成為駭客散布惡意軟體的管道!有資安業者針對GitHub發布的資安通告進行追查,結果發現,有不少惡意軟體也利用這種方式代管。

【攻擊與威脅】

針對Outlook、OneDrive、Azure入口網站服務中斷,微軟證實起因是遭到DDoS攻擊

6月初微軟雲端電子郵件服務Outlook.com、雲端檔案共享服務OneDrive、Azure入口網站陸續傳出服務中斷,駭客組織Anonymous Sudan最先聲稱是他們發動DDoS造成,目的是抗議美國政府干預蘇丹內政。

對此,微軟16日終於鬆口證實此事,他們表示,上述服務的中斷,就是名為Storm-1359的駭客組織造成,並認為這些駭客發動第7層DDoS攻擊,當中利用殭屍網路,以及透過雲端服務、公開的代理伺服器基礎設施來進行活動,他們的目的是讓服務中斷、宣傳訴求。資安新聞網站Bleeping Computer指出,微軟提到的Storm-1359,其實就是Anonymous Sudan。

資料來源

1. https://msrc.microsoft.com/blog/2023/06/microsoft-response-to-layer-7-distributed-denial-of-service-ddos-attacks/

2. https://www.bleepingcomputer.com/news/microsoft/microsoft-confirms-azure-outlook-outages-caused-by-ddos-attacks/

美國路易斯安那州、奧勒岡州證實遭到MOVEit Transfer零時差漏洞攻擊,超過350萬民眾個茲可能外洩

美國路易斯安那州、奧勒岡州政府於上週末證實,他們遭到MOVEit Transfer零時差漏洞攻擊,導致民眾的駕照資料外洩。

路易斯安那州機動車輛管理局(OMV)指出,資料外洩範圍可能包含了姓名、地址、社會安全碼、生日、身高、駕照號碼、車輛資訊,受害範圍仍有待釐清,但目前相關資料尚未出現遭到利用的跡象;奧勒岡州交通部(ODOT)表示,約有350萬當地民眾的個資可能受到影響。

資料來源

1. http://www.expresslane.org/alerts/

2. https://content.govdelivery.com/accounts/ORDOT/bulletins/36045f9

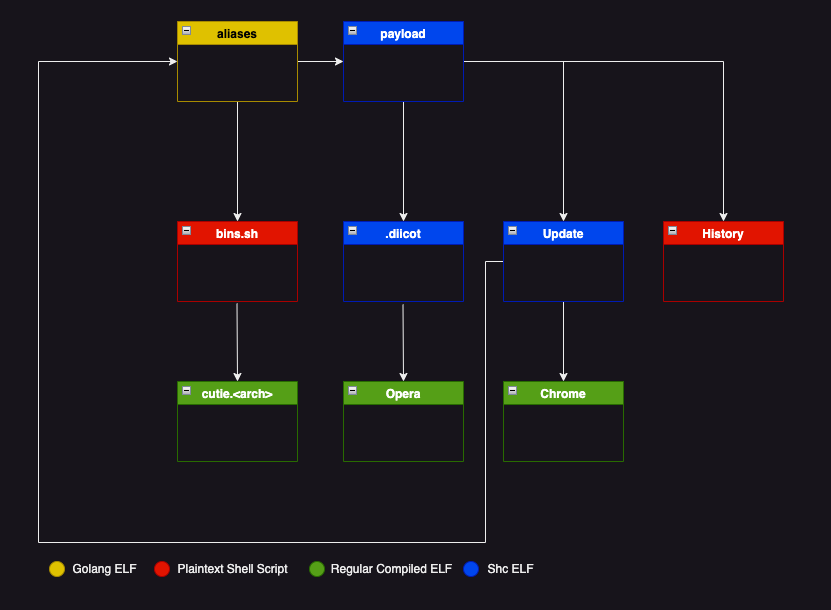

駭客組織Diicot鎖定使用SSH進行遠端管理的伺服器,目的是散布挖礦軟體

資安業者Cado揭露羅馬尼亞駭客組織Diicot最新一波的攻擊行動,該組織鎖定能透過網際網路存取且開放用SSH進行遠端操作的伺服器,散布殭屍網路病毒Cayosin。

資安業者Cado揭露羅馬尼亞駭客組織Diicot最新一波的攻擊行動,該組織鎖定能透過網際網路存取且開放用SSH進行遠端操作的伺服器,散布殭屍網路病毒Cayosin。

攻擊者先是透過Go語言開發的SSH暴力破解工具aliases,嘗試入侵目標主機,若是遇到OpenWrt路由器設備,此破解工具就會執行具備Mirai特質的指令碼bins.sh,下載Cayosin的ELF檔案。

為了確定目標主機具有足夠的運算效能,駭客運用名為SHC的工具進行偵測,若電腦具備4個處理器核心、使用者帳號為root的情況下,才會對齊部署挖礦軟體XMRig,且將電腦登入密碼竄改為特定字串。值得一提的是,駭客重度依賴名為Shell Script Compiler的工具來載入指令碼,目的是讓研究人員難以分析程式碼內容。

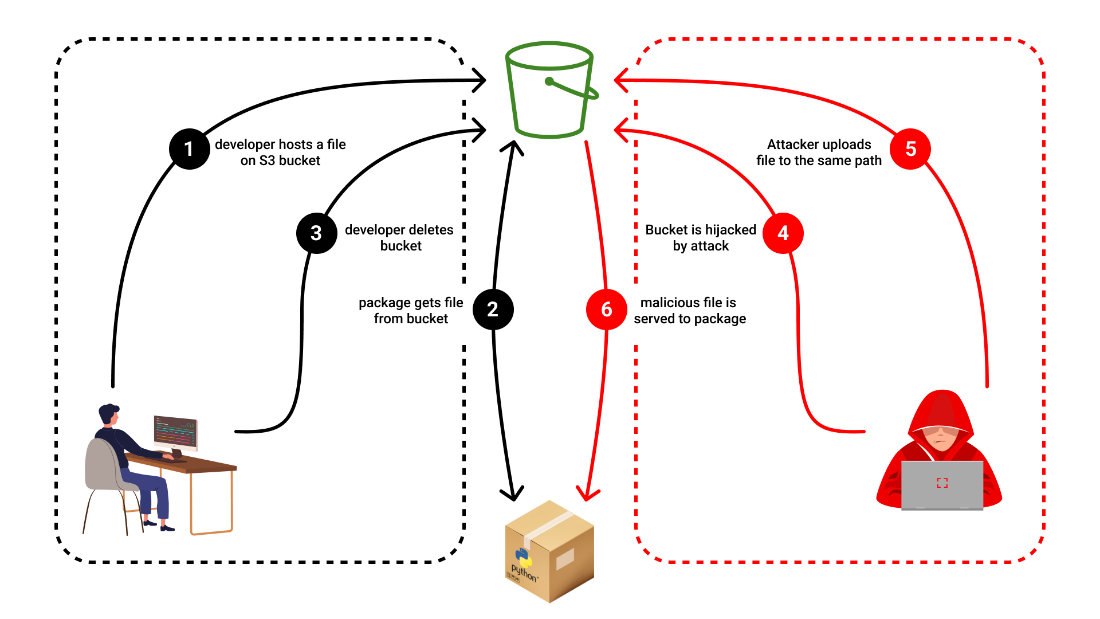

用戶刪除的AWS S3儲存桶成駭客溫床?資安業者發現有非法人士占用,恐被用於散布惡意軟體

資安業者Checkmarx指出,GitHub於5月24日發布的資安通告裡,指出名為bignum的NPM套件含有惡意功能,該套件可能會透過另一個名為node-pre-gyp的套件,從特定的AWS S3儲存桶下載惡意軟體,此儲存桶已遭到原所有者棄置,而被攻擊者占用。

資安業者Checkmarx指出,GitHub於5月24日發布的資安通告裡,指出名為bignum的NPM套件含有惡意功能,該套件可能會透過另一個名為node-pre-gyp的套件,從特定的AWS S3儲存桶下載惡意軟體,此儲存桶已遭到原所有者棄置,而被攻擊者占用。

研究人員表示,一旦有套件指向特定的S3儲存桶做為存取的來源,即便使用者將儲存桶刪除,該套件還是能夠存取相關資源,駭客看上這種情況並加以利用。研究人員針對多個套件儲存庫進行清查,結果發現,有不少惡意軟體已利用這種方式託管,讓雲端服務用戶在不知情的狀況下,成為這些惡意人士的共犯。

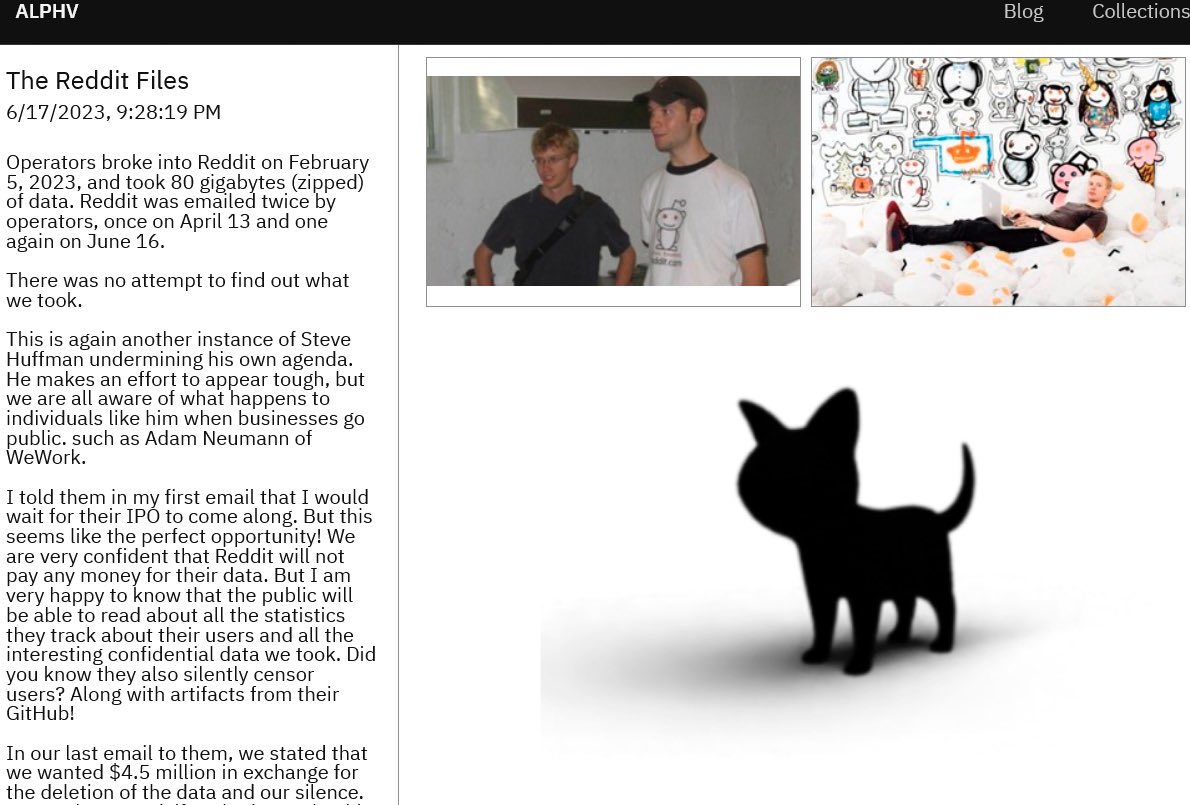

社群網站Reddit於2月傳出資料外洩,背後疑勒索軟體BlackCat所為

2月9日社群網站Reddit表示他們在5日遭到駭客攻擊,起因是其中一位員工經歷網路釣魚攻擊,而導致該公司門戶大開,攻擊者能夠存取內部的機密資料,包含了部分內部文件、原始碼、員工資料,以及管理介面,最近研究人員又有了新的發現。

2月9日社群網站Reddit表示他們在5日遭到駭客攻擊,起因是其中一位員工經歷網路釣魚攻擊,而導致該公司門戶大開,攻擊者能夠存取內部的機密資料,包含了部分內部文件、原始碼、員工資料,以及管理介面,最近研究人員又有了新的發現。

研究人員Dominic Alvieri發現,勒索軟體駭客組織BlackCat(亦稱Alphv)聲稱是他們所為,並表明竊得約80 GB的資料。駭客指出先後於4月13日、6月16日聯繫Reddit,索討450萬美元,但沒有得到回覆,駭客表示他們很清楚Reddit不會付錢,將等待該公司股票的首次公開發行(IPO),再向公眾曝露Reddit追蹤用戶喜好的證據。對此,Reddit沒有提出公開聲明。

資安業者Proofpoint揭露駭客利用網路釣魚工具包繞過雙因素驗證(MFA Bypass)的態勢,研究人員指出,在2022年這類工具包普遍都納入上述的攻擊能力,而使得MFA繞過的情況變得更加嚴峻,其中又以EvilProxy、Evilginx2、NakedPages等3種工具包最為氾濫,駭客每個月利用這些工具包散布約100萬則網釣訊息。

值得留意的是,EvilProxy自今年開始的攻擊行動大幅增加,較另外2種工具包帶來的威脅更為嚴重。

【資安防禦措施】

美國對於捉拿勒索軟體駭客Clop,祭出千萬美元尋求線民提供資料

勒索軟體駭客Clop自5月27日發動MOVEit Transfer零時差漏洞攻擊,引起全球關注,陸續有組織表明受害,現在美國決定要捉拿該組織成員。

勒索軟體駭客Clop自5月27日發動MOVEit Transfer零時差漏洞攻擊,引起全球關注,陸續有組織表明受害,現在美國決定要捉拿該組織成員。

美國國務院於6月17日宣布,他們打算透過正義懸賞專賞(Rewards for Justice Program),徵求線民提供有關駭客組織Clop的資訊,最高有可能得到1千萬美元的獎金;此外,此專案也涵蓋其他專門針對美國關鍵基礎設施(CI)的駭客,與外國政府之間有所關連的線索。

【其他新聞】

竊資軟體Mystic攻擊升溫,針對40個瀏覽器、70個擴充套件而來

CISA、NSA提供伺服器基板管理控制器(BMC)的安全強化指南

近期資安日報

【6月17日】 中國駭客鎖定Linux系統,散布惡意軟體ChamelDoH

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09

2026-03-06