殭屍網路的攻擊行動,最近幾個星期又有再度增加的情況,大都是針對單一機種的網路設備而來,而最近資安業者Palo Alto Networks揭露的Mirai殭屍網路攻擊當中,駭客自今年3月開始,運用多個廠牌網路設備的漏洞來發動攻擊,截至目前為止,駭客已鎖定22款設備的漏洞下手,且攻擊行動仍在持續。

另一起針對Linux設備的挖礦攻擊也相當值得留意,因為,駭客罕見地竄改了開源加密程式庫OpenSSH,並拿來竊取SSH連線的帳密資料。

卡巴斯基日前揭露的iOS零點擊攻擊行動Operation Triangulation,駭客透過零時差漏洞攻擊該公司員工的iPhone手機。到了最近,蘋果針對上述的零時差漏洞發布修補程式,但值得留意的是,該公司不光針對iOS,也對於Mac電腦、穿戴裝置的作業系統進行修補。

【攻擊與威脅】

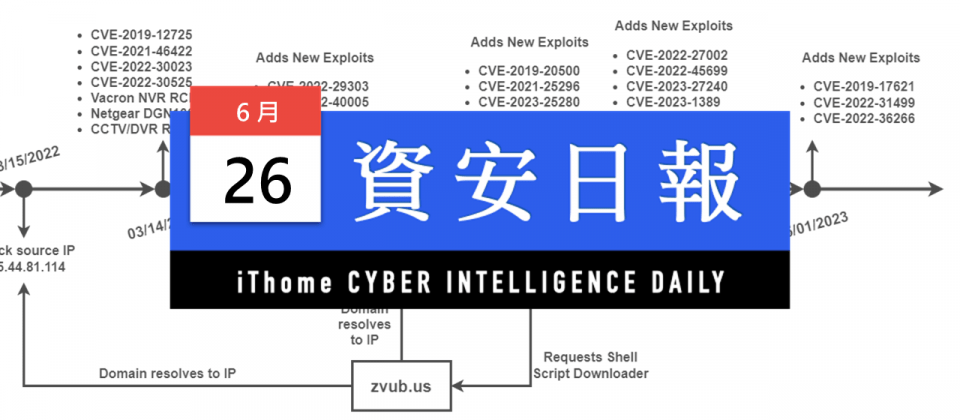

資安業者Palo Alto Networks揭露自今年3月中旬出現的殭屍網路Mirai變種攻擊行動,駭客鎖定D-Link、Arris、兆勤(Zyxel)、TP-Link、騰達(Tenda)、Netgear、聯發科(MediaTek)的22個網路設備漏洞而來,對這些設備進行控制並用於DDoS攻擊。這些設備的類型涵蓋了路由器、數位視訊監視器(DVR)、網路視訊監視器(NVR)、Wi-Fi無線網路接收器、存取控制系統、太陽能發電監控系統等。駭客先是利用漏洞入侵目標設備,並透過Shell指令碼偵測系統架構、下載對應的殭屍網路病毒。

資安業者Palo Alto Networks揭露自今年3月中旬出現的殭屍網路Mirai變種攻擊行動,駭客鎖定D-Link、Arris、兆勤(Zyxel)、TP-Link、騰達(Tenda)、Netgear、聯發科(MediaTek)的22個網路設備漏洞而來,對這些設備進行控制並用於DDoS攻擊。這些設備的類型涵蓋了路由器、數位視訊監視器(DVR)、網路視訊監視器(NVR)、Wi-Fi無線網路接收器、存取控制系統、太陽能發電監控系統等。駭客先是利用漏洞入侵目標設備,並透過Shell指令碼偵測系統架構、下載對應的殭屍網路病毒。

值得留意的是,其中一個遭到利用的TP-Link Archer A21漏洞CVE-2023-1389(CVSS風險評分8.8),漏洞懸賞專案Zero Day Initiative曾揭露有人在4月用於散布Mirai,兩起攻擊行動是否為相同駭客所為?仍有待後續進一步的調查。

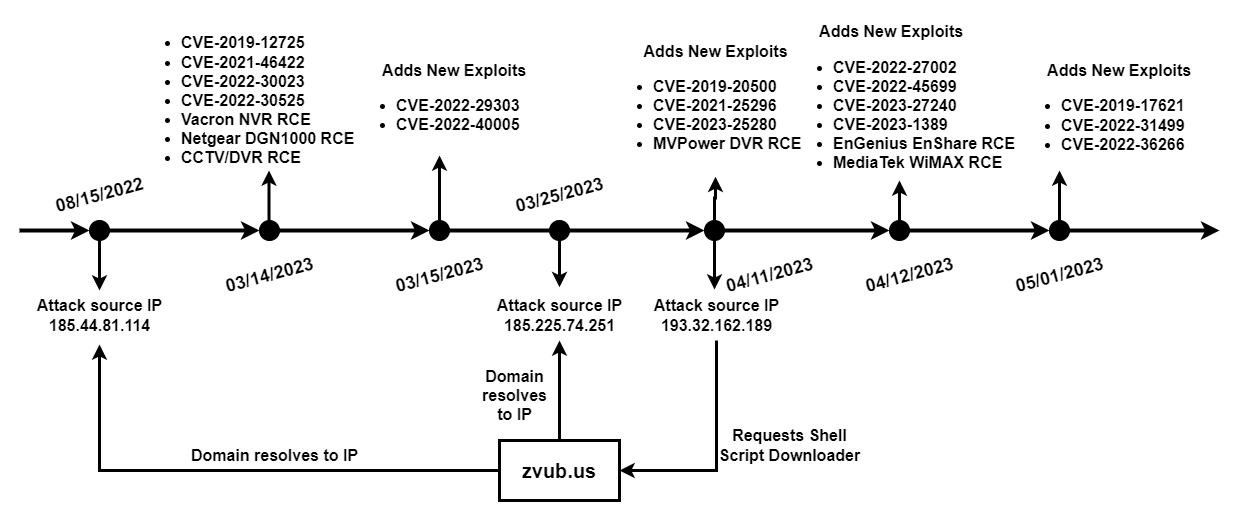

微軟揭露濫用開源加密程式庫OpenSSH的挖礦攻擊,駭客鎖定配置錯誤、曝露於網際網路的Linux裝置,透過暴力破解的方式入侵,一旦成功後就會停用Shell的事件記錄,並從遠端伺服器下載遭到竄改的OpenSSH檔案,然後部署以Shell指令碼打造的後門程式,該後門程式啟動時會偵測是否在蜜罐誘捕系統(Honeypot)的環境,以免遭到研究人員分析。

微軟揭露濫用開源加密程式庫OpenSSH的挖礦攻擊,駭客鎖定配置錯誤、曝露於網際網路的Linux裝置,透過暴力破解的方式入侵,一旦成功後就會停用Shell的事件記錄,並從遠端伺服器下載遭到竄改的OpenSSH檔案,然後部署以Shell指令碼打造的後門程式,該後門程式啟動時會偵測是否在蜜罐誘捕系統(Honeypot)的環境,以免遭到研究人員分析。

一旦受害裝置通過檢測,上述的後門程式就會從GitHub下載Rootkit軟體Reptile、Diamorphine,並於受害裝置部署殭屍網路機器人ZiggyStarTux,接收攻擊者的命令,進行挖礦攻擊。

值得留意的是,駭客也透過「修補」的方式,在OpenSSH元件套用惡意程式碼,進而攔截SSH連線的帳密資料,並允許攻擊者透過root登入系統。

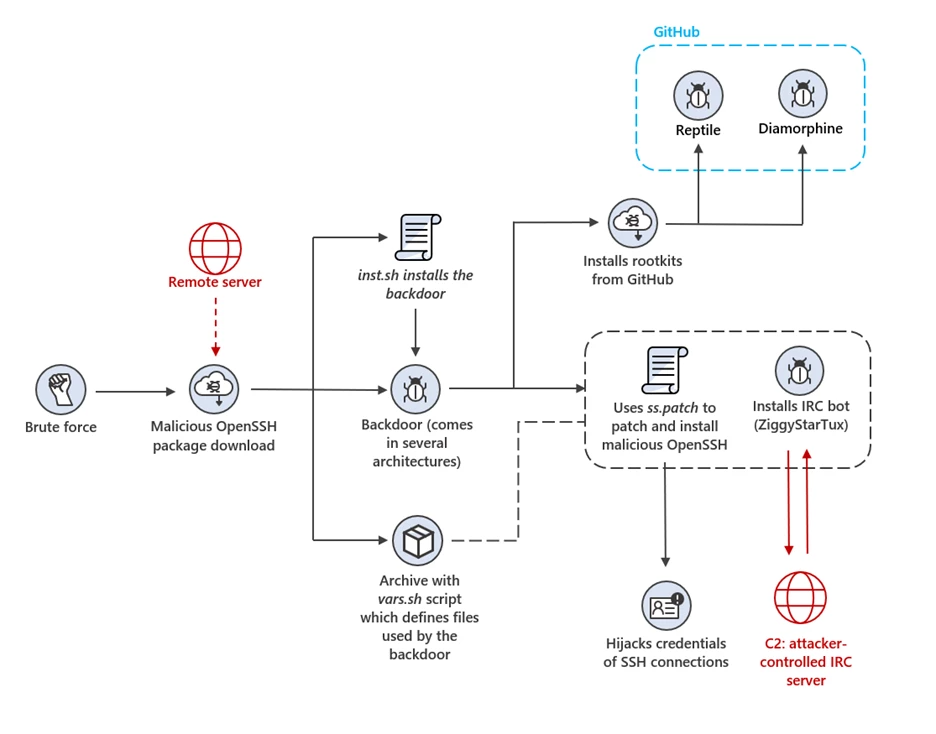

資安業者Emsisoft的研究人員Brett Callow透露,他最近收到物流業者UPS加拿大分公司的通知信,表示要用戶留意網釣簡訊及電子郵件。

資安業者Emsisoft的研究人員Brett Callow透露,他最近收到物流業者UPS加拿大分公司的通知信,表示要用戶留意網釣簡訊及電子郵件。

但這封信件的內容,其實是告知用戶該公司出現資料外洩事故,導致用戶收到網釣簡訊。駭客從2022年2月1日至2023年4月24日,濫用UPS的包裏搜尋工具來存取包含寄件人聯絡資訊的詳細寄件資料。

研究人員認為,UPS在通知信裡沒有直接開門見山表達是資料外洩事故資訊,很可能讓用戶誤以為是資安宣導而未提高警覺。

暴雪娛樂(Blizzard)於臺北時間6月25日下午約10點透過推特發出公告,他們旗下的電玩平臺Battle.net遭到DDoS攻擊,導致暗黑破壞神IV、魔獸世界、星海爭霸、爐石戰記等多款遊戲的玩家無法正常連線,出現無法登入、連線緩慢等問題,有部分用戶反映,無法連線時間至少有10到12小時之久。

直到臺北時間26日凌晨約1時20分,暴雪才表示相關攻擊已經結束。根據服務運作狀態偵測網站Down Detector的資料,受這波連線影響的用戶分布美國、歐洲,以及部分亞洲地區。

【漏洞與修補】

蘋果修補Operation Triangulation攻擊行動遭到利用的零時差漏洞

蘋果於6月21日發布iOS 16.5.1、iPadOS 16.5.1、macOS Ventura 13.4.1,主要是修補卡巴斯基揭露的攻擊行動Operation Triangulation裡,駭客所使用的零時差漏洞CVE-2023-32434、CVE-2023-32439。

CVE-2023-32434為作業系統核心的整數溢位漏洞,攻擊者可藉此讓惡意程式以核心權限執行任意程式碼;CVE-2023-32439則是Safari瀏覽器排版引擎WebKit的型態混淆漏洞,攻擊者可傳送網頁連結並誘使用戶點擊,進而執行任意程式碼。蘋果也針對舊版iOS、iPadOS,推出15.7.7版修補上述漏洞,此外,該公司也發布watchOS 8.8.1修補CVE-2023-32434。

資料來源

1. https://support.apple.com/HT213814

2. https://support.apple.com/HT213813

3. https://support.apple.com/HT213811

4. https://support.apple.com/HT213808

【資安防禦措施】

數位發展部政務次長闕河鳴於6月20日,會見歐洲議會外委會安全暨防衛小組(SEDE)副主席茱娜薇(Rasa Juknevičienė)帶領的訪問團,分享臺灣的數位韌性規劃。

闕河鳴表示,「資安即國安」為臺灣當前重要政策,數位部積極推動跨境備援,確保緊急事件發生時,公部門系統仍可維持運作;此外,各政府機關透過介接政府資料傳輸平臺進行點對點資料傳輸,運用零信任架構,以「永不信任,持續驗證」原則強化資安。

國家資通安全研究院今年首度推出以資安事件工程師為主的培訓課程,第一梯次受訓期間自7月15日至8月27日,為期5週、共9天(54小時)的內容,主要對象是企業、政府單位、資安公司等在職資安技術及研發人員,目的是因應國內產業需求、增進高階資安人才防護技術,資安院表示課程的費用將由政府全額補助,他們預計將錄取正取60名、備取25名學員。

此外,資安院亦透露,他們計畫在臺北推出第二梯次培訓,也會在臺南舉辦相關課程。

【其他新聞】

美國國家安全局推出防禦UEFI惡意軟體BlackLotus的指南

近期資安日報

【6月21日】 微軟Azure AD傳出存在OAuth漏洞,可被用於帳號挾持

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02