鎖定雲端運算資源的挖礦攻擊,我們昨天報導了針對AWS的攻擊行動Scarleteel,今天又有另一起惡意軟體PyLoose的攻擊行動,駭客入侵雲端工作負載的管道,就是透過能在網路上公開存取的Jupyter Notebook服務。

駭客利用含有WHQL簽章的惡意驅動程式發動攻擊,也相當值得留意。因為這幾天有資安業者揭露中國駭客鎖定電玩產業散布Rootkit的攻擊行動,並指出攻擊者藉由帶有簽章的驅動程式來繞過Windows作業系統的多項安全功能。

7月初陸續有多家廠商發布安全更新與漏洞修補消息,今天我們會談到Fortinet與SAP,IT人員請仔細看看這方面的消息,及早確認是否要實施緩解作法,或是安裝對應的更新程式。

【攻擊與威脅】

資安業者Wiz揭露名為PyLoose的無檔案惡意軟體,此為Python指令碼,內含事先編譯完成的XMRig挖礦軟體,駭客主要的攻擊目標是雲端的工作負載,並將其用於挖礦謀利。

研究人員先是發現,駭客找尋可公開存取的Jupyter Notebook服務,從文字代管服務paste.c-net.org下載惡意酬載PyLoose,並於記憶體內執行。

此指令碼啟動後就會對挖礦軟體進行解碼、解壓縮,然後利用Linux應用程式memfd將其載入電腦的記憶體執行。研究人員自6月22日首度發現該惡意軟體的攻擊行動,隨後找到逾200起類似的挖礦攻擊。

中國駭客鎖定電玩產業,散布含有微軟WHQL簽章的Rootkit

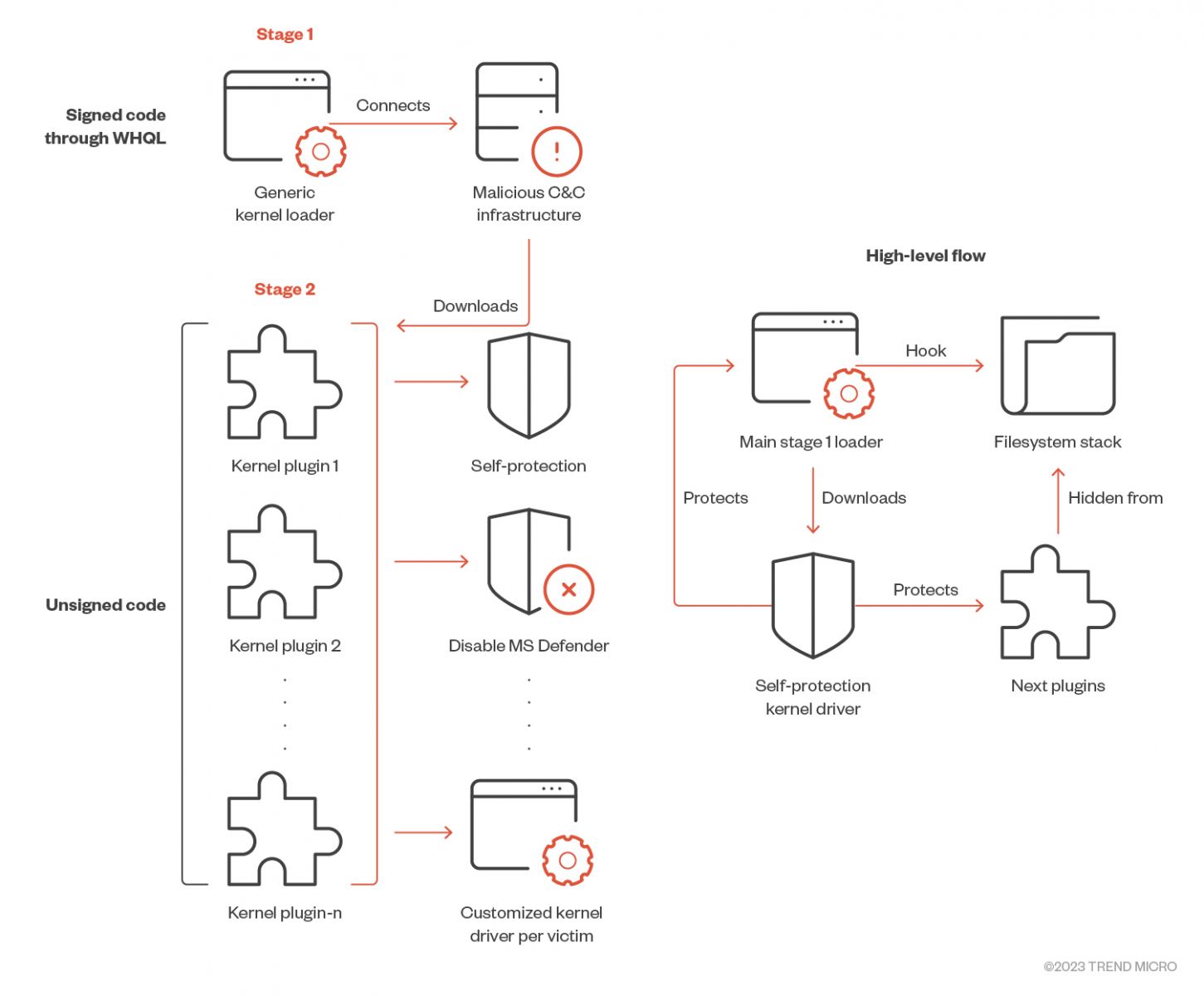

資安業者趨勢科技指出,曾經使用惡意程式FiveSys的中國駭客,近期再度發起新的Rootkit攻擊行動,目標是中國電玩產業。研究人員總共發現8群惡意程式,每一群被發現的樣本數量落差很大,最少2個,最多26個,當中駭客於2022至2023年,濫用微軟的WHQL簽章製作了約75個惡意驅動程式。

資安業者趨勢科技指出,曾經使用惡意程式FiveSys的中國駭客,近期再度發起新的Rootkit攻擊行動,目標是中國電玩產業。研究人員總共發現8群惡意程式,每一群被發現的樣本數量落差很大,最少2個,最多26個,當中駭客於2022至2023年,濫用微軟的WHQL簽章製作了約75個惡意驅動程式。

一旦這些惡意程式執行,就會先透過第一階段的驅動程式,來停用電腦的使用者帳號控制(UAC),以及安全桌面模式(Security Desktop Mode) 等防護功能,然後啟動WinSock核心物件(WSK)與遠端伺服器進行通訊,進而於受害電腦下載更多惡意酬載,並直接在記憶體內解碼、執行。

而在第二階段攻擊當中,駭客透過可執行檔來當作載入工具,目的是執行未經簽署驗證的核心模組,而這些模組是專門為目標電腦打造,有的能停用Microsoft Defender防護、部署代理伺服器,然後將上網流量重新導向到遠端的伺服器。

【漏洞與修補】

7月11日資安業者Frotinet發布資安通告,指出旗下的防火牆作業系統FortiOS、網頁安全閘道系統FortiProxy存在RCE漏洞CVE-2023-33308,此為記憶體堆疊溢位漏洞,攻擊者可藉由偽造的封包,觸及代理伺服器的政策,或是與SSL流量深層封包檢測功能有關的防火牆政策,進而遠端執行任意程式碼或是命令,CVSS風險評分為9.8,影響7.0.0版至7.2.3版的FortiOS,以及7.0.0版至7.2.2版的FortiProxy(舊版本不受影響)。

該公司發布新版程式予以修補,若是IT人員無法升級,可先從代理伺服器、防火牆的政策著手,將SSL流量檢查組態的HTTP/2支援功能暫時停用。

7月11日SAP發布本月份例行修補,總共發布16則新公告。當中最為危險的漏洞是CVE-2023-36922,受影響的產品,主要是SAP的企業核心元件(ECC),以及ERP系統S/4HANA,攻擊者一旦利用這項漏洞,就有可能在通過身分驗證的情況下,將任意的作業系統命令注入目標系統,CVSS風險評分為9.1。

另一個SAP呼籲企業重視的部分,則是SAP Business Client用戶端程式的第三方元件更新,該公司導入114版Chromium元件,總共修補了2個重大漏洞、35個高風險漏洞,漏洞CVSS風險評分最高達到9.6。

蘋果重新發布緊急安全更新,原因是瀏覽部分網站可能會出錯

7月10日蘋果發布快速安全更新(RSR)iOS 16.5.1(a)、iPadOS 16.5.1(a)、macOS 13.4.1(a), 以及Safari 16.5.2,修補了已被利用的零時差漏洞CVE-2023-37450,但有些套用相關更新的用戶,發生網站無法正常顯示的問題。對此,蘋果於12日發布iOS 16.5.1(c)、iPadOS 16.5.1(c)、macOS 13.4.1(c)更新修正上述情形。

而對於前述問題發生的原因,資安新聞網站Bleeping Computer指出,很有可能是10日的RSR更新更動了Safari瀏覽器的使用者代理字串(User Agent),在其中加上(a),而導致部分網站在解析瀏覽器版本的過程出錯,用戶會看到「不支援的瀏覽器」錯誤訊息。

資料來源

1. https://support.apple.com/en-us/HT213823

2. https://support.apple.com/en-us/HT213825

3. https://www.bleepingcomputer.com/news/apple/apple-re-releases-zero-day-patch-after-fixing-browsing-issue/

【資安產業動態】

臺灣半導體產業推動資安標準SEMI E187,獲SEMI國際標準貢獻獎

數位發展部數位產業署指出,由台積電與工研院號召臺灣多家半導體與資安業者,制定的半導體資安標準SEMI E187,獲頒2023年SEMI國際標準貢獻獎,工研院資通所團隊及台積電代表工作小組前往於美國舊金山舉行的SEMICON West 2023授獎典禮。

此獎項的意義,在於肯定臺灣制訂的資安標準,對於全球半導體與其供應鏈產業之重要影響及卓越貢獻。

【資安防禦措施】

2023台灣駭客年會HITCON社群場將於8月18日、19日舉行

台灣駭客協會於7月11日宣布,台灣駭客年會社群場HITCON Community 2023將於8月18日、19日,於中央研究院舉行,本次的主題是「AI在資安領域的進化」,針對全球各地持續引爆的AI風潮,對於資安的環境帶來的演變進行探討。

本次將有近20篇資安研究與技術將於年會發表,議題涵蓋多個呼應AI主題的漏洞揭露及分析、智慧音箱漏洞、VPN防火牆及資安產品自身的安全議題等。

而對於AI的探討,台灣駭客協會表示,他們將規畫2個方向,包含了利用AI進行攻擊,以及攻擊AI系統的層面,討論如何對攻擊者與防禦方創造那些機會與挑戰。

【其他新聞】

勒索軟體駭客Clop將62個安永會計師事務所客戶列入受害組織名單

俄羅斯駭客APT29假借拋售BMW汽車的名義,對烏克蘭外交官發動釣魚攻擊

近期資安日報

【7月12日】 微軟、Adobe、西門子、施耐德電機發布7月份例行修補

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06