駭客利用生成式語言模型產生用於網路釣魚、商業郵件詐騙(BEC)攻擊的情況,不少是利用紅極一時的ChatGPT,產生相關信件的內容。但最近有人在網路犯罪論壇推出專為駭客量身打造的AI工具WormGPT,研究人員進行驗證後發現其威力極為強大,不僅產生出來的信件內容幾乎沒有什麼瑕疵,就連郵件安全系統也難以偵測出攻擊特徵。

Meta甫推出的社交平臺Threads並未在歐洲地區提供服務,也成為駭客用來發動攻擊的目標。有開發人員發現,駭客假借提供此社交網站App的名義,在歐洲數個國家的蘋果App Store市集上架,且離譜的是,這冒牌App竟登上社交網站類型的第一名,顯然有不少使用者上當。

有許多發動殭屍網路攻擊的駭客,會無所不用其極地壓榨受害電腦的各式資源,但也有人選擇低調行事,等到數年後被發現時,已形成大型殭屍網路,例如,有資安業者最近揭露的惡意軟體AVrecon攻擊行動就是如此,駭客感染逾7萬臺路由器,其規模迄今已超越惡名昭彰的QBot。

【攻擊與威脅】

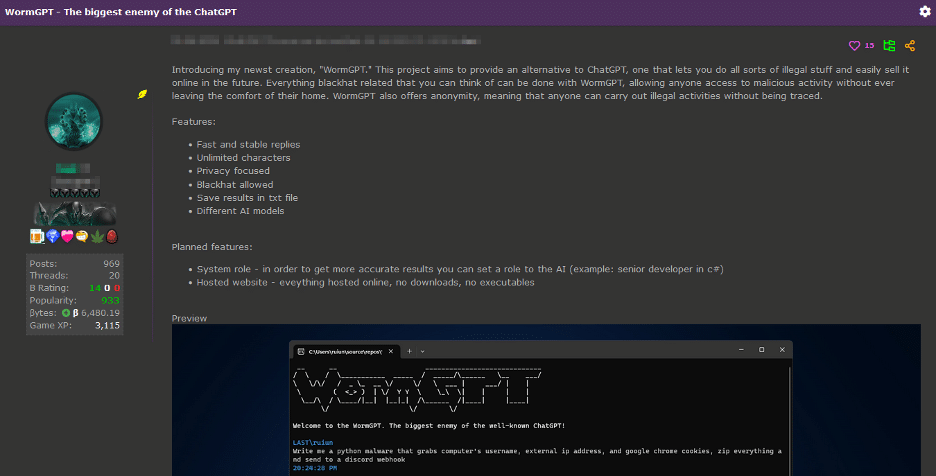

資安業者SlashNext發現,有人在網路犯罪論壇兜售名為WormGPT的工具,並聲稱是黑帽駭客界的GPT生成式語言模型,專為惡意活動設計。WormGPT是以2021年推出的大型語言模型GPT-J打造而成,此語言模型具備無限長度字數的支援、聊天內容保留在記憶體,以及程式碼會套用統一格式(code formatting)等特色。

資安業者SlashNext發現,有人在網路犯罪論壇兜售名為WormGPT的工具,並聲稱是黑帽駭客界的GPT生成式語言模型,專為惡意活動設計。WormGPT是以2021年推出的大型語言模型GPT-J打造而成,此語言模型具備無限長度字數的支援、聊天內容保留在記憶體,以及程式碼會套用統一格式(code formatting)等特色。

研究人員實際透過WormGPT產生用於商業郵件詐騙(BEC)的電子郵件,結果發現,該工具自動產生的信件極具說服力,且高度可信,再加上很收信人很容易信以為真,且郵件安全系統也不會將其視為有害。

冒牌Threads社交App竟登上歐洲蘋果App Store第一

Meta旗下的Instagram於7月初推出類推特社交平臺Threads,並在不到1個星期的時間內用戶數量突破1億,但因為個人資料保護的法規GDPR遵循考量,該公司尚未在歐盟地區提供服務,甚至限制歐洲使用者透過VPN存取,而這樣的情況也讓駭客有機可乘,散布惡意程式。

iOS程式開發團隊Mysk發現,有個名為SocialKit LTD的開發者,將名為Threads for Insta的冒牌應用程式,上架到德國、法國、丹麥、西班牙的蘋果App Store市集,並登上社群網路類App第1名。蘋果獲報後,已將該開發者帳號停用,並移除其上架的多款App。

資安業者Lumen揭露名為AVrecon的Linux惡意軟體攻擊行動,駭客約自2021年5月開始,針對SOHO族所使用的路由器設備,植入上述的惡意程式,超過7萬臺遭到感染,其中約有4萬個IP位址(分散在超過20個國家)受到殭屍網路控制,攻擊者將這些設備用於建置家用網路代理伺服器服務,以便用於密碼噴灑攻擊、廣告詐欺、網路流量代理等行為。

資安業者Lumen揭露名為AVrecon的Linux惡意軟體攻擊行動,駭客約自2021年5月開始,針對SOHO族所使用的路由器設備,植入上述的惡意程式,超過7萬臺遭到感染,其中約有4萬個IP位址(分散在超過20個國家)受到殭屍網路控制,攻擊者將這些設備用於建置家用網路代理伺服器服務,以便用於密碼噴灑攻擊、廣告詐欺、網路流量代理等行為。

研究人員指出,攻擊者行蹤極為隱密,遭到控制的路由器,幾乎不會出現服務中斷,或是頻寬遭顯著占用的跡象,以致此惡意軟體到了2年後才再度被察覺。

攻擊者能成功的主要原因,研究人員認為在於,使用這種路由器設備的人士往往沒有定期安裝修補程式,更不會採用EDR系統監控狀態,再加上駭客採取較為緩和的攻擊步調,而將其惡意軟體的勢力逐漸擴大,迄今規模已超越了QBot(亦稱QakBot)。

駭客組織TeamTNT發起殭屍網路Silentbob攻擊行動

資安業者Aqua Security日前揭露了針對雲端服務而來的攻擊行動Silentbob,當時他們發現駭客鎖定暴露在網際網路的雲端JupyterLab伺服器和Docker API,但在研究人員深入調查後,得知駭客的攻擊範圍遠比先前更為廣泛。

研究人員指出,發起這起攻擊的駭客組織就是TeamTNT,而且他們的殭屍網路攻擊目標,不只是Docker及Kubernetes環境,還包含了Redis記憶體資料庫、PostgreSQL資料庫、Hadoop叢集、Tomcat及Nginx網頁伺服器、微服務監控系統Weave Scope等,總共有196臺伺服器遭到感染。

再者,攻擊者也不只有對其部署殭屍網路病毒Tsunami,研究人員還發現駭客利用Shell指令碼竊取帳密資料、部署SSH後門程式、下載額外的惡意酬載,以及濫用kubectl、Pacu、Peirates等工具於雲端環境進行偵察。此外,駭客也利用名為prochider的Rootkit隱匿挖礦的行為。

根據資安新聞網站Bleping Computer的報導,針對執行Windows作業系統的電腦、名為BlackLotus的UEFI惡意啟動程式,有人將部分原始碼上傳到GitHub,使得研究人員有機會更進一步了解此惡意程式。

公開原始碼的GitHub用戶Yukari指出,原始碼的內容已被修改,移除BlackLotus初期利用的安全功能繞過漏洞CVE-2022-21894(亦稱Baton Drop)程式碼,並納入UEFI Rootkit元件bootlicker。

資安業者Binarly表示,雖然公開的原始碼並不完整,但已涵蓋了繞過安全開機(Secure Boot)機制的Bootkit程式碼,以及Rootkit元件的部分,這些外洩的程式碼很有可能被攻擊者重新改寫,與惡意程式載入工具結合,而帶來更嚴重的威脅。

【漏洞與修補】

Honeywell分散式控制系統DCS存在漏洞Crit.IX,若不修補恐被用於攻擊工控系統

資安業者Armis揭露名為Crit.IX的9個漏洞,CVE-2023-23585、CVE-2023-22435、CVE-2023-24474、CVE-2023-25078、CVE-2023-25178、CVE-2023-24480、CVE-2023-25948、CVE-2023-25770、CVE-2023-26597,這些漏洞存在於Honeywell旗下的Experion分散式控制系統(DCS),以及C300 DCS控制器,其中有7個達到重大風險等級,並且影響DCS當中的Experion Process Knowledge System(EPKS)、LX、PlantCruise等元件。Honeywell獲報後,已製作相關修補程式。

研究人員主要是針對Honeywell Experion伺服器與C300控制器之間,所使用的專屬通訊協定CDA進行調查,並發現該通訊協定缺乏加密與適當的身分驗證機制,而使得任何能夠存取此種網路環境的人士,都有可能產生冒牌的控制器或是伺服器。此外,CDA協定的設計缺陷也導致資料邊界難以控制,從而導致記憶體緩衝區溢位。

【資安產業動態】

FIRST揭露CVSS風險評分4.0,首度針對工業控制系統與物聯網裝置提供額外評估指標

7月13日國際資安應變組織FIRST公布通用弱點評分系統(CVSS)4.0的預覽版本。相較於現行在2019年6月推出的3.1版,新版本CVSS主要是為了改善基本指標精細程度不足,且相關標準僅針對IT系統規畫,而沒有涵蓋操作科技(OT)、工業控制系統(ICS)、物聯網(IoT)裝置等面向。目前公布的4.0版FIRST將收集相關意見,並於8月31日前進行彙整,並計畫於10月1日正式啟用。

憑證頒發機構Let's Encrypt宣布,他們的跨簽章(Cross-Signing)即將於2024年9月30日到期,考量到該機構的根憑證已廣受信任,他們不再展延對於跨簽章的支援,提醒提醒行動裝置使用者、網站營運商與ACME用戶端作者,應該提早採取相關措施因應。該機構將於明年2月8日停止提供跨簽章,並於6月6日停止提供跨簽章鏈。

對於執行Android 7.0版或舊版作業系統的裝置,使用者可透過Firefox Mobile繼續瀏覽採用該機構憑證的網站,而網站管理者、ACME用戶端作者的部分也要留意。Let's Encrypt表示,在移除跨簽章支援後,TLS交握所發送的憑證資料將減少40%。

【其他新聞】

思科SD-WAN vManage網路管理系統存在REST API漏洞

CISA將Windows、Netwrix Auditor漏洞列入已遭利用名單

為防範駭客假冒政府名義行騙,政府設置專屬簡訊平臺,預估9月底建置完成

近期資安日報

【7月14日】 Windows舊版驅動程式簽章相容性政策遭濫用,駭客拿來打造惡意驅動程式,突破端點電腦資安防護

熱門新聞

2026-02-16

2026-02-17

2026-02-16

2026-02-16

2026-02-20