有駭客使用了較為罕見的攻擊模式,使得研究人員難以找出其確切的作案手法和過程。例如,勒索軟體Akira的攻擊行動,最早是資安業者Sophos於5月發現跡象,直到最近有了新的進展。惡意軟體分析員Aura、資安業者SentinelOne指出,駭客鎖定特定廠牌的VPN系統入侵受害組織,但究竟他們如何成功通過身分驗證?兩組研究人員有不同的推測。

另一方面,資安業者SentinelOne指出這些駭客還會利用開源的遠端桌面連線工具RustDesk存取受害組織網路,而這是他們首度看到有人濫用此工具來進行網路攻擊。

【攻擊與威脅】

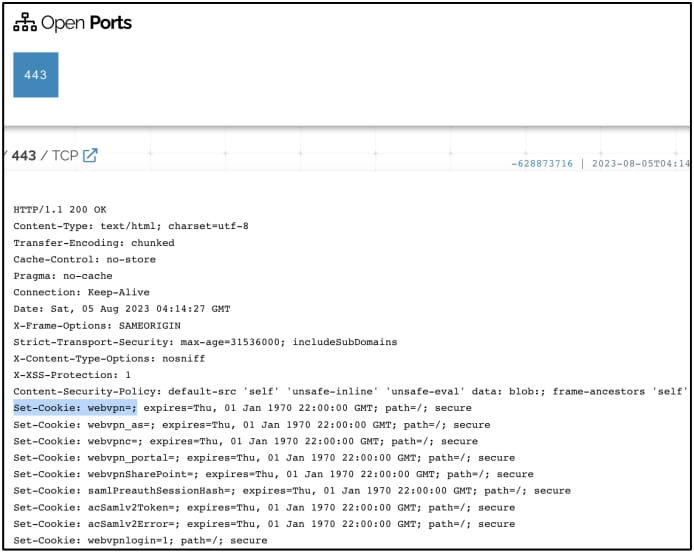

資安業者Sophos於今年5月揭露勒索軟體Akira新的攻擊行動及手法,當中提到駭客針對其中一個目標組織的入侵管道,就是尚未採用雙因素驗證的VPN系統,到了最近,有研究人員找到更多細節。

資安業者Sophos於今年5月揭露勒索軟體Akira新的攻擊行動及手法,當中提到駭客針對其中一個目標組織的入侵管道,就是尚未採用雙因素驗證的VPN系統,到了最近,有研究人員找到更多細節。

根據資安新聞網站Bleeping Computer的報導,惡意軟體分析員Aura發現,上述攻擊行動裡,駭客鎖定的VPN系統廠牌是思科,IT人員應儘速檢查AD的使用者身分驗證事件記錄,是否出現存取4624埠、4625埠的活動,再者,駭客使用了名稱為Win-開頭的電腦發動攻擊,但究竟駭客如何取得使用者的VPN帳密,則有待進一步釐清。

資安業者SentinelOne也有類似的發現,他們認為駭客很有可能針對VPN軟體的漏洞下手,從而在不需進行雙因素驗證的情況下,繞過身分驗證流程,研究人員根據駭客的網站上公布的受害組織進行追查,迄今已有至少8起攻擊行動是透過此VPN系統入侵,他們也掌握駭客利用思科VPN閘道洩露資料的證據。此外,研究人員指出,駭客也濫用名為RustDesk的開源遠端桌面連線(RDP)工具來存取受害組織的網路,並且存取SQL Server資料庫系統,以及停用電腦的個人防火牆、防毒軟體Microsoft Defender、本機安全性授權(Local Security Authority,LSA)機制。

香港企業組織成駭客集團Carderbee發動供應鏈攻擊的目標

資安業者賽門鐵克揭露駭客組織Carderbee的攻擊行動,他們在今年4月發現這群駭客活動的跡象,主要目標是香港,但也有攻擊亞洲其他地區的事故。

駭客利用中國億賽通(EsafeNet)開發的加解密軟體Cobra DocGuard進行供應鏈攻擊,於100臺電腦上部署惡意程式PlugX,進而能在受害電腦上透過命令列(CMD)執行命令、列出電腦檔案清單、察看正在執行的處理程序、下載檔案、開啟防火牆特定的連接埠,以及側錄鍵盤輸入的內容。

研究人員指出,駭客只將惡意酬載部署在少量電腦上,代表他們已經進行了一定程度的規畫及偵察,此外,駭客也對惡意程式進行簽章,避免資安系統察覺異狀。

駭客假借提供生產力應用程式,對Mac電腦用戶散布惡意軟體XLoader

資安業者SentinelOne於今年7月,發現新一波針對Mac電腦而來的惡意軟體XLoader攻擊行動,駭客聲稱提供名為OfficeNote的辦公室軟體程式,一旦使用者下載、執行,電腦就會顯示無法開啟的錯誤訊息,但實際上,駭客於背景部署惡意程式XLoader,進而挾持受害電腦的剪貼簿,並竊取Chrome與Firefox有關的資料(不含Safari)。

資安業者SentinelOne於今年7月,發現新一波針對Mac電腦而來的惡意軟體XLoader攻擊行動,駭客聲稱提供名為OfficeNote的辦公室軟體程式,一旦使用者下載、執行,電腦就會顯示無法開啟的錯誤訊息,但實際上,駭客於背景部署惡意程式XLoader,進而挾持受害電腦的剪貼簿,並竊取Chrome與Firefox有關的資料(不含Safari)。

值得留意的是,這並非XLoader首度出現,他們曾於2021年就看到以Java應用程式打造的XLoader,但當時蘋果早已停止為Mac電腦提供JRE,使得此惡意程式並未造成顯著影響。

而現在研究人員揭露的新版本惡意程式,駭客使用C與Objective-C等程式語言進行編譯,且帶有開發人員的簽章,而有可能迴避macOS內建的防毒程式XProtect偵測。

【漏洞與修補】

Ivanti修補旗下行動裝置管理平臺的API身分驗證繞過漏洞,並指出已出現攻擊行動

8月21日IT業者Ivanti修補旗下的行動裝置安全閘道Ivanti Sentry(原名MobileIron Sentry)漏洞CVE-2023-38035,起因是Apache HTTP伺服器元件HTTPD的組態,出現限制不夠充分的情況,使得未通過身分驗證的攻擊者能夠藉由8443埠,存取MobileIron組態服務(MICS)曝露的管理介面組態API,進而竄改Ivanti Sentry組態、執行系統層級命令,或是寫入任意檔案,CVSS風險評分為9.8,影響9.18版以前的Ivanti Sentry。

該公司表示,這項漏洞不會影響旗下的其他解決方案,如Ivanti EPMM、MobileIron Cloud、Ivanti Neurons for MDM,但表示已有部分用戶受到相關漏洞攻擊。他們也呼籲用戶,IT人員應避免將Ivanti Sentry曝露於網際網路,同時也要限制內部環境的存取。

開源網管軟體OpenNMS存在漏洞,有可能被用於竊取資料、發動DoS攻擊

資安業者Synopsys發現開源網管軟體OpenNMS存在漏洞CVE-2023-0871,此為XML外部實體(XXE)注入漏洞,起因是該軟體的XML解析器組態配置較為寬鬆所致,攻擊者可發送帶有XML酬載的惡意HTTP請求,進而從OpenNMS伺服器的檔案系統洩露資料,或是造成服務阻斷(DoS),也可能趁機發起伺服器端偽造請求(SSRF)攻擊,CVSS風險評為8.8分,社群版Horizon、企業版Meridian都有可能受到影響。

對此,OpenNMS於8月9日,發布OpenMNS Horizon 32.0.2、Meridian 2023.1.6版予以修補。

資料來源

1. https://www.synopsys.com/blogs/software-security/cyrc-advisory-cve-2023-0871-opennms/

2. https://opennms.atlassian.net/browse/NMS-16069?jql=text ~ "CVE-2023-0871"

企業儲存系統Dell Compellent的整合工具存在寫死帳密漏洞,VMware vCenter管理員帳號曝險

8月11日Dell針對旗下企業儲存陣列服務Dell Compellent的vCenter整合工具Dell Storage Integration Tools for VMware(DSITV)發布資安通告,指出該工具存在資訊洩露漏洞CVE-2023-39250,有可能讓取得低權限的本機使用者取得加密金鑰,並用於進一步攻擊行動,CVSS風險評為7.8分,該公司並提出緩解措施。

通報上述漏洞的資安業者LMG Security指出,該漏洞起因是Dell使用靜態的AES金鑰連線至vCenter,他們也在今年DEF CON大會展示如何截取、解密金鑰,進而取得vCenter的帳密資料。研究人員強調,所有用戶的AES金鑰都相同,再加上該系統的產品生命週期已終止(EOL),Dell並未提供修補程式,而有可能變成駭客用於攻擊的標的。

資料來源

1. https://www.dell.com/support/kbdoc/zh-tw/000216615/dsa-2023-282-security-update-for-dell-storage-integration-tools-for-vmware-dsitv-vulnerabilities

2. https://forum.defcon.org/node/245711

【資安產業動態】

鴻海研究院聯手MIT推出黑客松,Security by Design成電動車創新服務基礎

自從g0v以黑客松作為各種創新服務發想的方式以來,許多機關企業也希望透過此種管道的創意發想,為自家產品服務找出新的可能性。由美國麻省理工學院(MIT)多媒體實驗室(Media Lab)與臺北科技大學共同成立的城市科學實驗室(CityScience Lab@ Taipei Tech),他們與鴻海研究院聯手,將於9月2日至3日舉辦AI on Wheels黑客松活動,參加者需在8月25日中午12時前完成報名,主辦單位會在8月28日公布入圍名單。

鴻海研究院執行長李維斌表示,此黑客松活動主要發想的標的,是鴻海研究院資通安全、MIT與北科大共同打造的開放輕型無人車車用平臺EVπ,並導入由鴻海集團所推出的HHEV.OS車用作業系統,並且透過機器人開發作業系統ROS 2作為中介軟體,實現將軟體與硬體模組化的目標。李維斌指出,資安都是所有創意的基礎,希望所有發想的創意服務,都可以帶入Security by Design的概念。

Google將於Chrome 117加入高風險擴充程式的警示機制

8月16日Google宣布將在Chrome加入新的惡意擴充程式的警示功能,分別在3種情況下對用戶發出警告,包含了擴充程式已被標記為惡意軟體、違反Chrome Web Store市集政策遭到下架,以及開發者取消發行的情況,並鼓勵使用者將其移除,該警示機制預計將於Chrome 117推出。

該公司指出,這樣做法是在為了保障使用者的安全,並減少對正牌擴充程式造成的影響。此外,被標記為惡意軟體的擴充程式,Chrome也會自動停用。

【資安防禦措施】

大型語言模型ChatGPT帶動生成式AI浪潮,但也伴隨一定的風險,究竟政府機關該如何運用?對此,國科會7月下旬公布公務機關生成式AI參考指引草案,指出為了保持執行公務的機密性、專業性,各機關使用上應具有一致的認知及管理原則,包括秉持負責任及可信賴的態度、掌握自主權及控制權,並掌握安全性、隱私、資料治理及問責,不可隨意揭露未公開的公務資訊,不可分享個人隱私資訊、不可完全信任生成內容。

而對於生成式AI產出的資訊,仍應由業務承辦人就客觀、專業進行判斷,另外,國家機密文書、一般公務機密文書等機密性文書應由業務承辦人撰寫,禁止使用生成式AI。承辦人不得向生成式AI提供涉及公務應保密、個人及未經機關同意公開的資料,也不能向生成式AI詢問關於機密業務的問題,或是利用生成式AI蒐集或處理個資。此外,各機關不可完全信任生成式AI產出的資訊,亦不得以未經確認的產出內容,直接作成行政行為或公務決策的唯一依據。

【其他新聞】

研究人員揭露惡意程式CypherRAT、CraxsRAT開發者的身分

惡意軟體Luna Grabber鎖定Roblox開發人員,藉由NPM套件發動攻擊

近期資安日報

【8月22日】 木馬程式HiatusRAT鎖定臺灣而來,半導體、化學製造業、縣市政府成為目標

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10