駭客剝削電腦資源並用來獲利的情況,除了挖取加密貨幣,將受害電腦當作代理伺服器轉賣頻寬的手法(Proxyjacking)也不時傳出,但過往這類攻擊大多是針對個人電腦而來,現在有人鎖定企業組織的開發環境下手。資安業者Sysdig揭露名為Labrat的攻擊行動,攻擊者就是鎖定尚未修補重大漏洞CVE-2021-22205的GitLab伺服器下手,進而在容器部署挖礦軟體、代理伺服器軟體(Proxyware)。

此外,許多流量挾持攻擊是針對Windows電腦而來,但近期也有鎖定Mac電腦的惡意軟體攻擊行動AdLoad,每週有數千個IP位址與代理伺服器連線。

【攻擊與威脅】

攻擊行動Labrat鎖定GitLab而來,目的是挾持程式碼儲存庫進行挖礦或是盜取網路頻寬

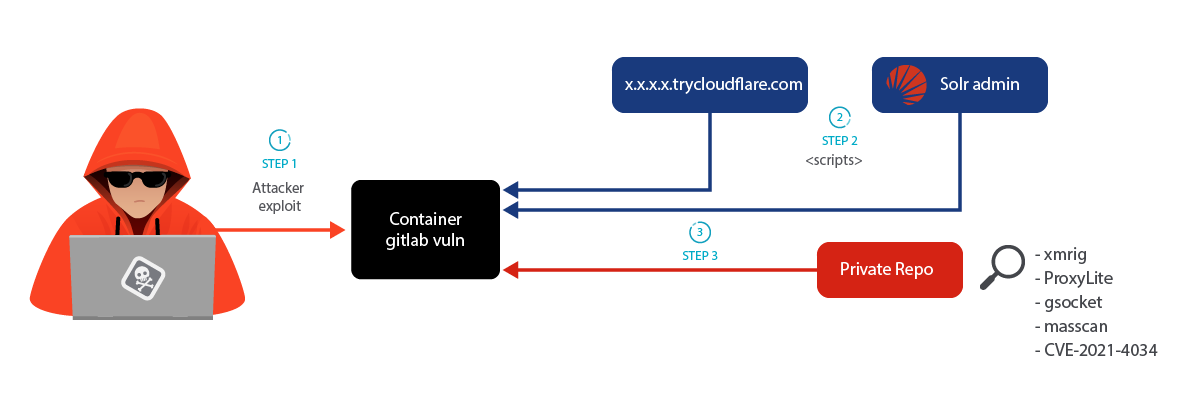

資安業者Sysdig揭露名為Labrat的攻擊行動,駭客先是利用GitLab漏洞CVE-2021-22205(CVSS風險評分為10),取得初期入侵容器的管道,並植入後門程式Global Socket(GSocket),從C2下載惡意指令碼到GitLab伺服器,刪除名為watchdog的處理程序,並停用騰訊雲、阿里雲的代理程式,然後竄改多個cron檔案以便能持續於容器環境內活動,此外,駭客還會收集SSH金鑰來進行橫向移動。

值得留意的是,駭客為了隱匿C2伺服器,他們濫用了名為Argo Tunnel的網路應用程式防護服務(Try Cloudflare),在攻擊行動裡,駭客將其用來將流量重新導向,存取受到密碼保護的網頁伺服器,進而取得惡意的Shell指令碼,最終部署以Go語言或.NET開發的惡意程式,將容器用於挖礦,或是進行流量挾持(Proxyjacking)攻擊。

在另一起攻擊行動裡,駭客沒有使用Argo Tunnel,而是採用企業搜尋平臺Solr的伺服器來進行Labrat攻擊行動,再者,為了提升權限,駭客也下載能利用PwnKit漏洞(CVE-2021-4034)的惡意程式。

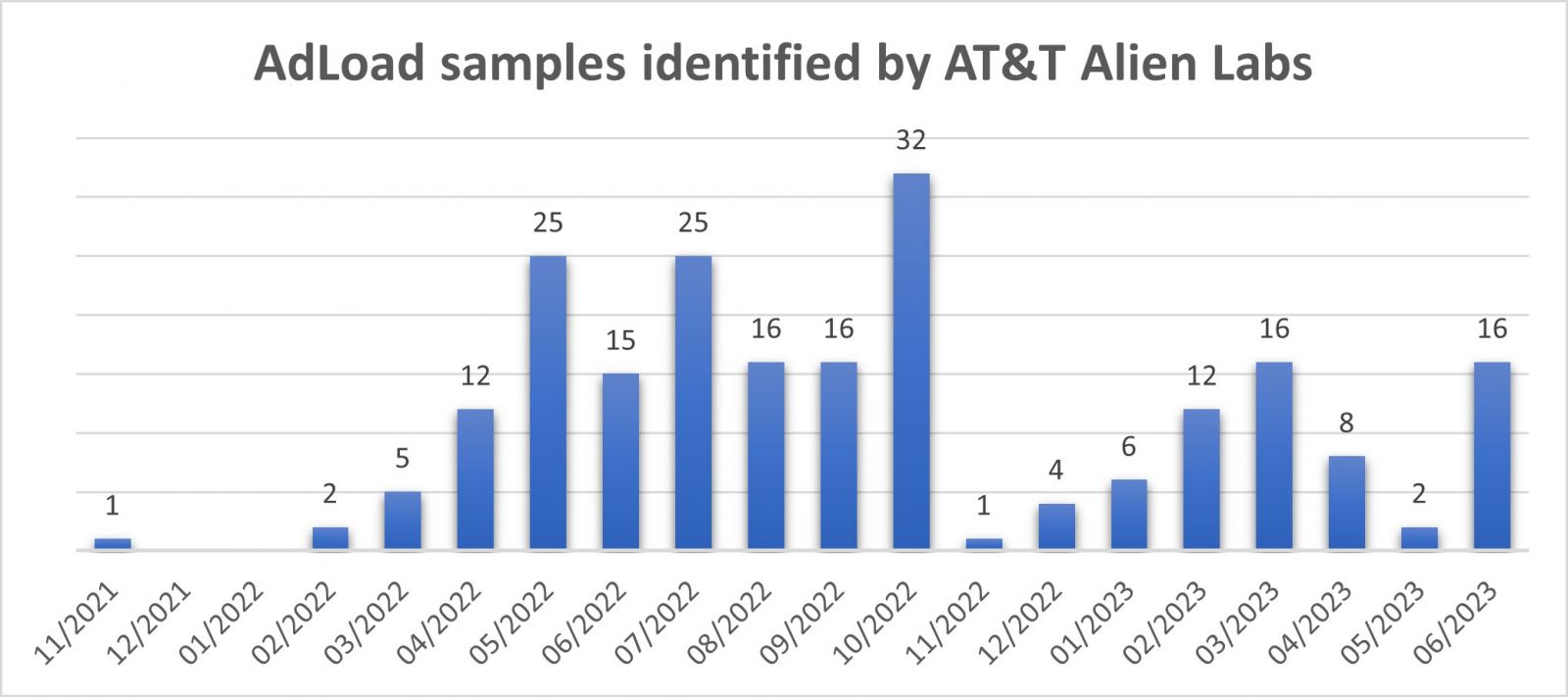

AT&T威脅情報團隊揭露惡意軟體AdLoad的攻擊行動,駭客主要針對Mac電腦而來,目的是將受害電腦用於架設殭屍網路,然後進行流量挾持(Proxyjacking),提供常駐型代理伺服器服務。

AT&T威脅情報團隊揭露惡意軟體AdLoad的攻擊行動,駭客主要針對Mac電腦而來,目的是將受害電腦用於架設殭屍網路,然後進行流量挾持(Proxyjacking),提供常駐型代理伺服器服務。

研究人員一共找到超過150個AdLoad檔案,每週有數千個IP位址與代理伺服器連線,一旦受害電腦感染AdLoad,就會先收集系統資訊並傳送至C2,以便後續執行下一階段的攻擊行動。此外,他們也發現駭客也打造 Windows版的惡意軟體。

駭客組織BlackCat打造新的勒索軟體Sphynx,整合Impacket、Remcom在網路上橫向感染

資安研究團隊VX-Underground在今年4月,看到勒索軟體BlackCat更名為Sphynx,駭客聲稱將程式碼重新改寫,主要工作是強化迴避防毒軟體與EDR系統的偵測能力,最近這些駭客有了新的動作。微軟威脅情報團隊針對新版的勒索軟體Sphynx進行分析,發現這次駭客整合2個網路犯罪圈常見的作案工具,而能造成更大的危害。

其中一個是網路通訊框架Impacket,而使得駭客能從處理程序挖掘帳密資料,用來進行NTLM Relay攻擊,研究人員認為,駭客的主要目的是將其用於勒索軟體的橫向感染,在目標企業組織整個網路加密檔案。另一個被納入的是駭客工具Remcom,這是遠端Shell程式,而使得駭客能在網路上的其他設備遠端執行任意命令(RCE)。

研究人員向資安新聞網站Bleeping Computer透露,他們在上個月,看到BlackCat旗下的組織Storm-0875將此勒索軟體用於攻擊行動。

微軟程式碼儲存庫PowerShell Gallery弱點可被用於供應鏈攻擊

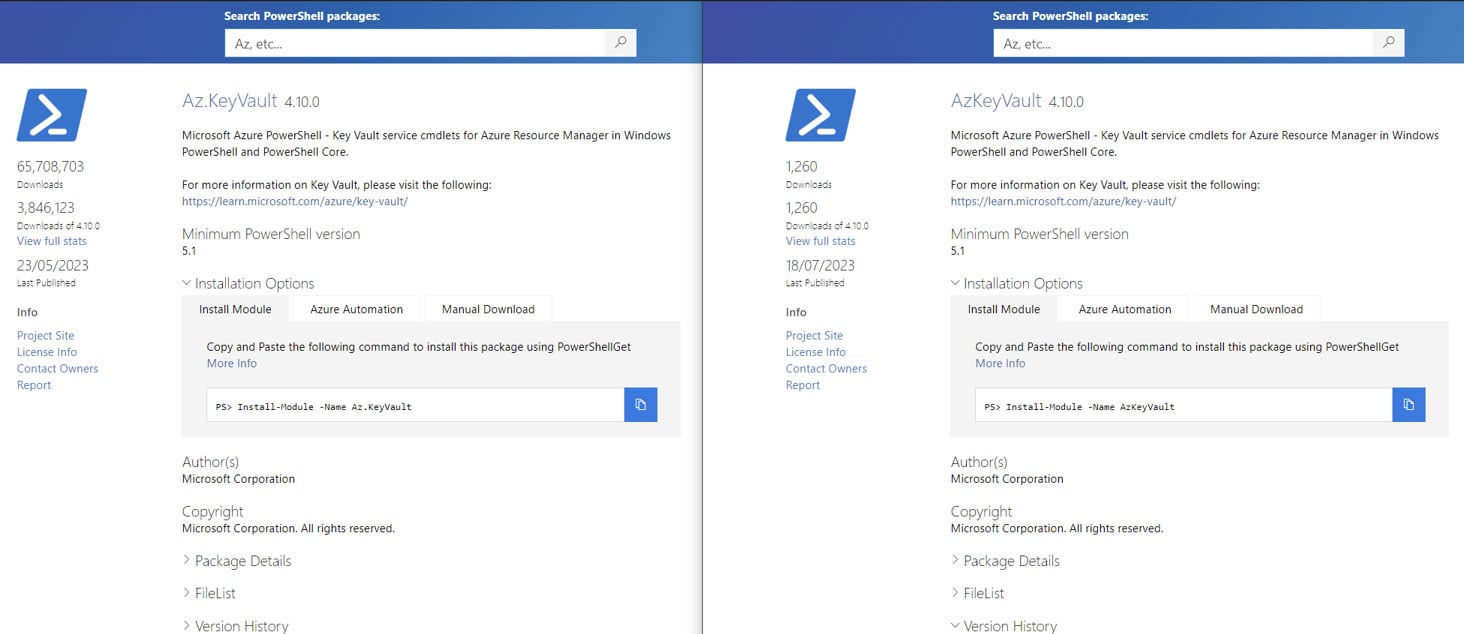

資安業者Aqua Security揭露名為PowerHell的漏洞,存在於PowerShell指令碼資源庫PowerShell Gallery,一旦遭到利用,攻擊者可發動供應鏈攻擊。研究人員總共找出3個缺陷,其中一個是套件名稱的管控相當寬鬆,而使得攻擊者有機可乘,上傳與現有套件名稱極為相似的套件,發動名稱誤植(TypoSquatting)攻擊,他們舉出下載量超過1千萬次的套件AzTable為例,攻擊者可提供名為Az.Table的套件來引誘使用者上當。

再者,則是套件的說明資料可輕易偽造,攻擊者可透過版權宣告(Copyright)、作者的資訊來欺騙使用者,更糟的是PowerShell Gallery套件資訊網頁預設會隱藏作者名稱,使用者很有可能透過版權宣告說明來判斷來源是否可靠。

但除了攻擊者能偽造幾可亂真的套件說明,上架冒牌套件,研究人員還發現另一個弱點,而能讓攻擊者找到所有的PowerShell Gallery套件,即使開發者設置為不公開、已移除的套件也無法倖免,使得攻擊者有機會挖掘存放於非公開套件當中的機密。研究人員去年9月進行通報,微軟於今年1月、3月著手修補,但研究人員發現,迄今上述的缺陷仍能被用於攻擊行動。

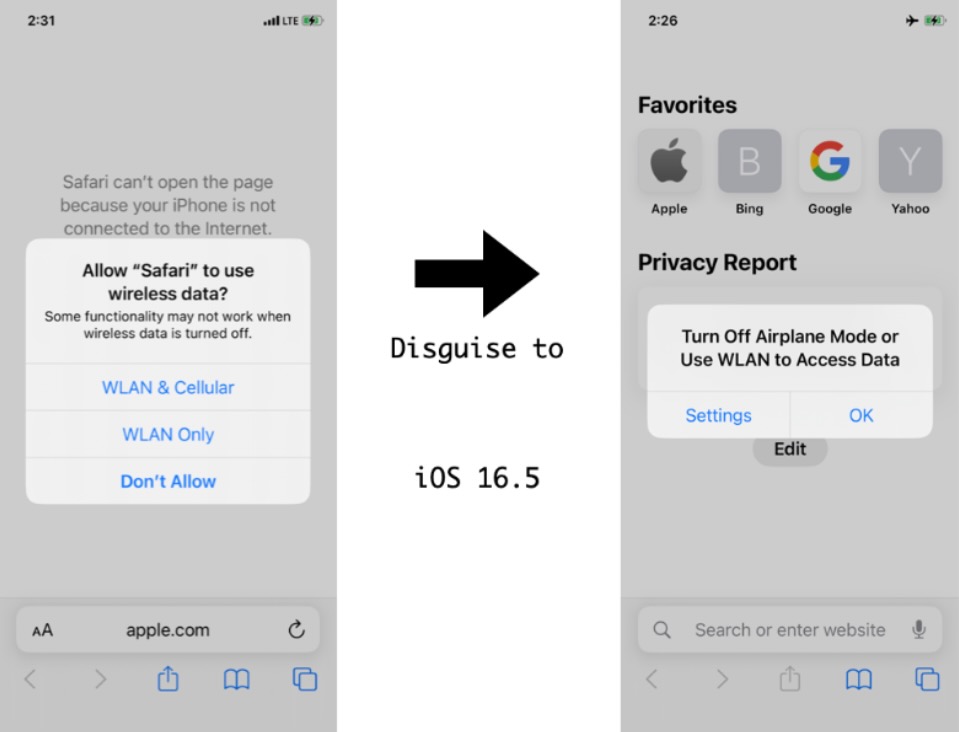

iOS 16出現假飛航模式的攻擊手法,可讓攻擊者欺騙用戶並暗中遠端存取手機

資安業者Jamf揭露鎖定iPhone的新型態攻擊手法,駭客試圖讓使用者以為手機處於飛航模式的狀態,而有機會暗中使用行動網路存取目標裝置。

資安業者Jamf揭露鎖定iPhone的新型態攻擊手法,駭客試圖讓使用者以為手機處於飛航模式的狀態,而有機會暗中使用行動網路存取目標裝置。

研究人員指出,在iOS作業系統裡,有兩個處理程序負責處理飛航模式的切換工作,其中名為SpringBoard的處理程序負責使用者介面(UI)上的狀態顯示,CommCenter則是實際管控作業系統底層的網路介面。他們首先調查手機的事件記錄,捏造假的飛行模式事件函式,使得用戶開啟飛航模式的時候,手機不會切斷電信網路的連接。

接著,他們掛鉤兩個Objective-C程式碼的方法(method),並注入一段程式碼,讓使用者按下飛航模式開關後,手機會顯示沒有電信網路、無線網路,或是藍牙連線。另一方面,研究人員會在手機保持網路通訊的情況下,設法讓使用者以為手機因開啟飛航模式而無法上網——這時候,系統會「顯示」要求關閉飛航模式才能恢復連線的錯誤訊息。對此,蘋果向Hacker News指出,上述的攻擊手法沒有涉及漏洞,並認為是攻擊者成功入侵之後,維持於受害手機運作的方法。

【資安產業動態】

臺灣駭客年會HITCON Community 2023於8月18日正式登場,聚焦AI資安議題

臺灣大型駭客與資安技術研討會HITCON Community 2023於8月18日、19日於中央研究院舉行,吸引近2千名駭客與資安技術人員共襄盛舉。本次大會以「AI在資安領域的進化」為主題,探討在全世界越來越依賴AI的情況下,對於資訊安全態勢帶來的轉變。

臺灣大型駭客與資安技術研討會HITCON Community 2023於8月18日、19日於中央研究院舉行,吸引近2千名駭客與資安技術人員共襄盛舉。本次大會以「AI在資安領域的進化」為主題,探討在全世界越來越依賴AI的情況下,對於資訊安全態勢帶來的轉變。

本次有23篇呼應大會主題的漏洞揭露及分析等研究,包含混合反編譯器和AI進行現代逆向工程、用自行開發的生成式AI 模型進行鑑識分析、AI及自動化紅藍隊演練中的實際成果,以及OpenAI、ChatGPT運用個人資料訓練AI而衍生的資安議題等。

值得一提的是,本次大會亦舉辦Badge大亂鬥活動,主辦單位將讀卡機與遊戲散布各攤位與會場,與會者可使用識別證進行互動,破解密碼、領取積分。

Google在臺推出暗網通報的個資追蹤功能

整合網路郵件、相簿和硬碟的付費服務Google One,在今年3月推出暗網通報(Dark Web Report)的功能,可幫使用者監控自己的姓名、地址、電話號碼、電子郵件地址、使用者名稱、密碼等個資,是否流入暗網。

當時這項功能僅提供美國的使用者運用,8月18日臺灣有不少用戶都收到通知信,表示開始提供這項功能,引起不少使用者討論此事,並分享自己的檢測結果。

【其他新聞】

研究人員揭露繞過Windows安全機制的攻擊手法NoFilter,進而在受害電腦提升權限

使用Zimbra的企業組織遭鎖定,駭客企圖竊取用戶的電子郵件帳密資料

近期資安日報

【8月17日】 Cloudflare物件儲存服務成駭客寄放釣魚網頁的溫床,半年內相關的攻擊流量暴增60倍

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02