一個月前Citrix修補NetScaler零時差漏洞CVE-2023-3519,並透露當時已出現攻擊行動,但究竟有多少伺服器受害?繼Shadowserver基金會本月初找到有640臺伺服器被入侵之後,最近這幾天有研究人員公布新的調查結果,遭駭伺服器數量逼近2千臺。

值得留意的是,雖然有很多IT人員套用了更新程式,但並未檢查伺服器是否在尚未修補的時候就被入侵,而使得這些系統仍然受到攻擊者的擺布。

【攻擊與威脅】

近2千臺Citrix NetScaler伺服器遭遇零時差漏洞攻擊,被植入後門程式

7月18日Citrix修補零時差漏洞CVE-2023-3519,存在NetScaler Gateway中,這款產品目前常用於ADC應用程式交付控制器、SSL VPN系統,Shadowserver基金會確認7月底約有640臺伺服器遭到入侵,被植入Web Shell,如今有新的調查結果出爐,指出受害範圍不只如此。

7月18日Citrix修補零時差漏洞CVE-2023-3519,存在NetScaler Gateway中,這款產品目前常用於ADC應用程式交付控制器、SSL VPN系統,Shadowserver基金會確認7月底約有640臺伺服器遭到入侵,被植入Web Shell,如今有新的調查結果出爐,指出受害範圍不只如此。

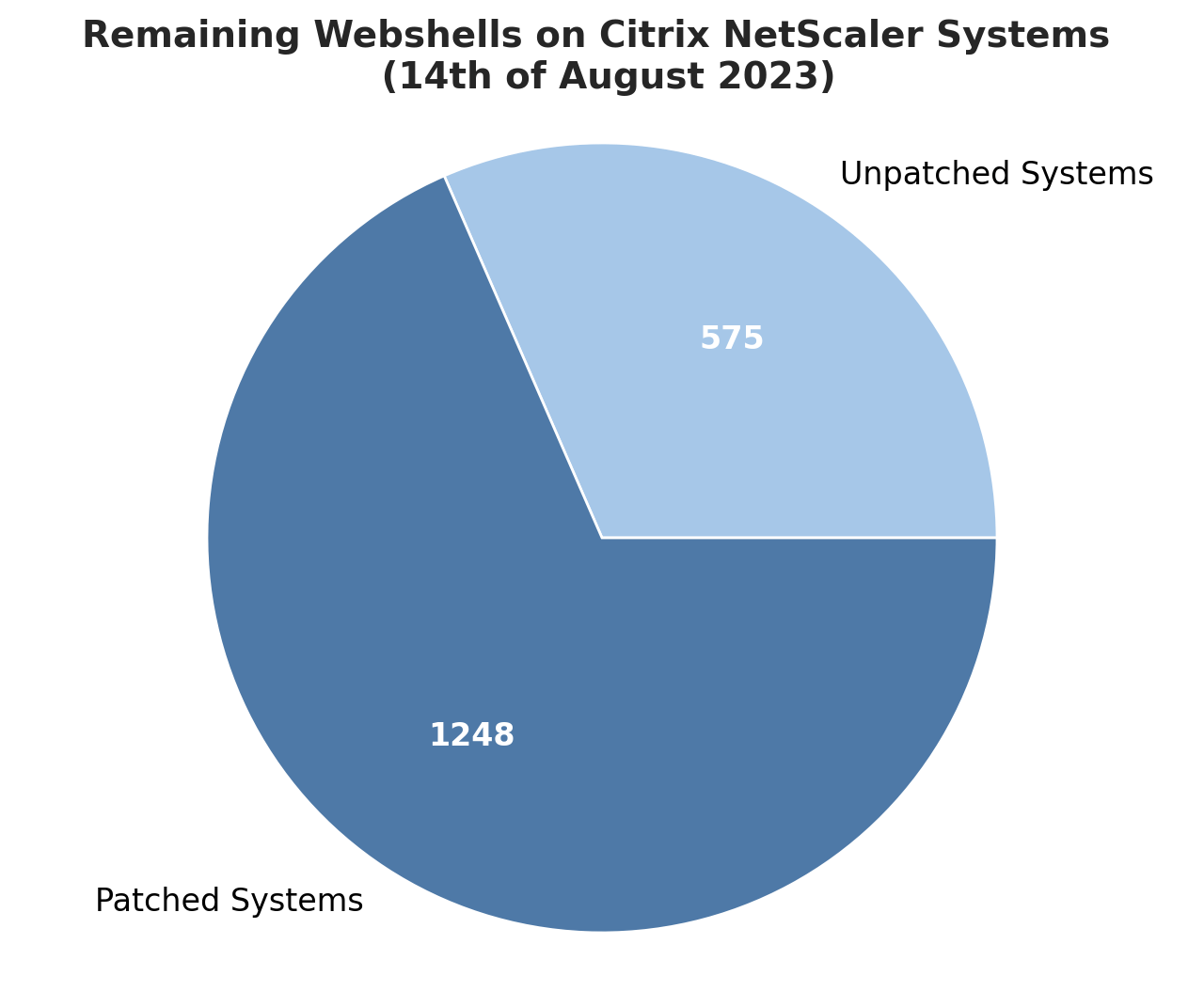

資安業者Fox-IT與荷蘭漏洞揭露研究所(DIVD)聯手,鎖定用於攻擊行動的Web Shell追蹤,結果在7月20日至21日之間,找到有31,127臺伺服器曝露於該漏洞的風險當中,看到總共有1,952臺伺服器遭到入侵,存在的惡意Web Shell多達2,491個。

值得留意的是,截至8月14日,遭到感染的伺服器數量略為下降,仍有1,828臺存在Web Shell,當中已有1,248臺部署了修補程式,研究人員認為,這代表IT人員已意識該漏洞的嚴重性並著手安裝更新軟體,但並未進一步確認伺服器是否已經遭到入侵。

即時通訊軟體Discord搭配的第三方服務網站資料外洩,76萬用戶資料在駭客論壇拍賣

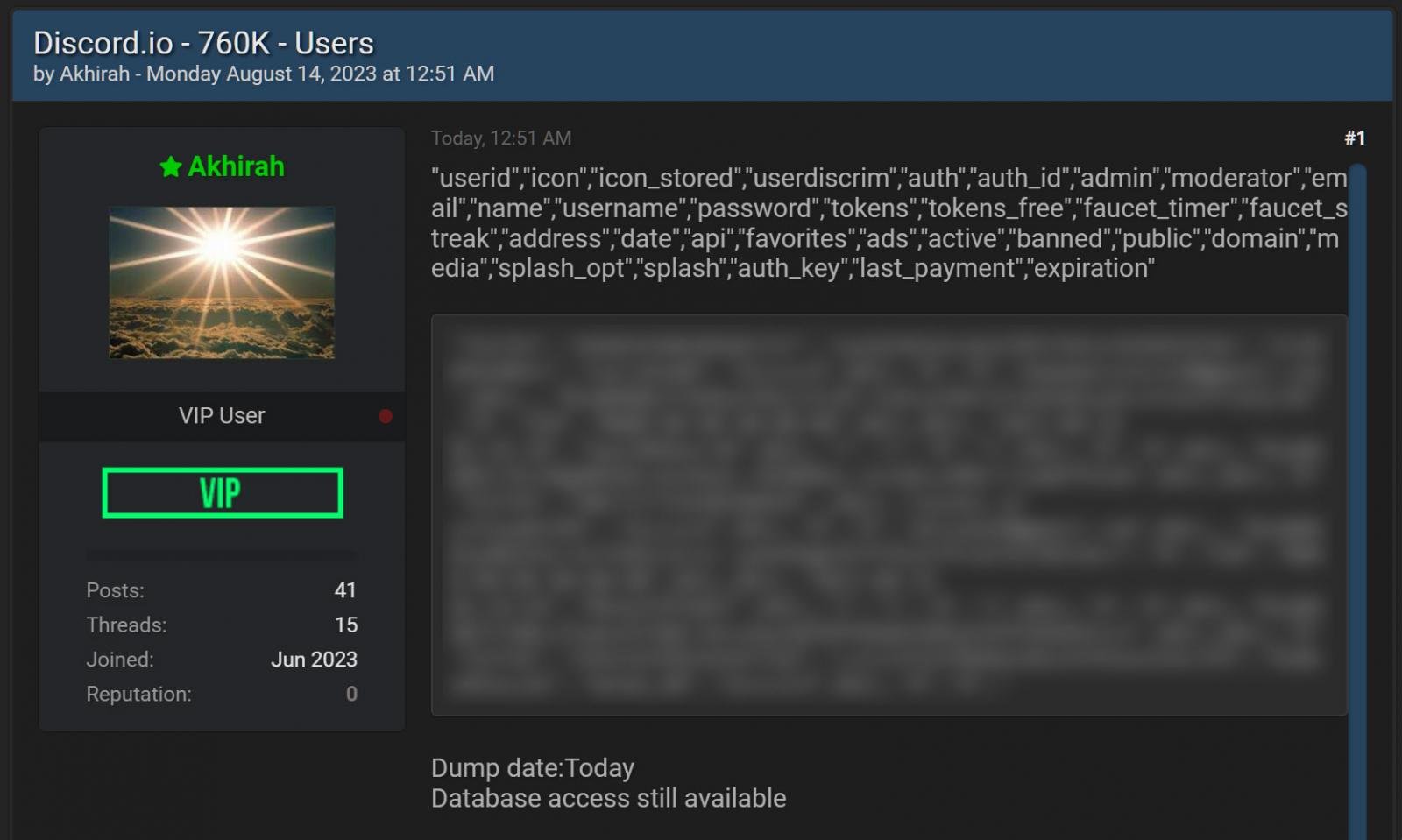

根據科技新聞網站Stack Diary的報導,提供Discord頻道管理者邀請用戶的網站服務Discord.io傳出資料外洩事故,有人聲稱握有76萬名使用者的資料,並在駭客論壇BreachForums兜售。為了取信買家,賣家提供少量資料進行檢驗,結果有研究人員驗證賣家提供的帳號資料,與實際的Discord使用者有關。

根據科技新聞網站Stack Diary的報導,提供Discord頻道管理者邀請用戶的網站服務Discord.io傳出資料外洩事故,有人聲稱握有76萬名使用者的資料,並在駭客論壇BreachForums兜售。為了取信買家,賣家提供少量資料進行檢驗,結果有研究人員驗證賣家提供的帳號資料,與實際的Discord使用者有關。

對此,Discord.io也在網站公告證實此事,關閉所有服務因應,並指出使用者的用戶名稱、Discord ID、電子郵件信箱、帳單地址、加鹽密碼等敏感資料外流。

而Discord也對此做出回應,表示他們撤銷了所有經由Discord.io存取此即時通訊軟體OAuth Token,並呼籲使用者應採用雙因素驗證(2FA)來保護自己的帳號。

日本政府網站傳出遭到駭客組織匿名者攻擊,起因是抗議福島排放核電廠廢水造成汙染

義大利的匿名者駭客組織Anonymous Italia於8月10日聲稱,他們發動名為OpFukushima的攻擊行動,癱瘓21個與日本福島設施有關的政府網站,包含:環境省、日本原子發電公司(JAPC)、日本原子力學會(AESJ)、原子能管制委員會(NRA)、内閣府原子力委員會(AEC)、日本科學技術振興機構(JST),以及內閣總理大臣岸田文雄的網站,並留下螢幕截圖。對於駭客聲稱攻陷的網站,新聞網站The Register確認皆已恢復正常。

究竟駭客發動攻擊的動機為何?起因是7月4日國際原子能總署(IAEA)准許日本8月開始排放福島發電廠經過處理的冷卻廢水,這項計畫將這些汙水稀釋後排入離岸1公里的海洋,駭客引述核能工程師小出裕章的說法,認為日本政府這麼做,只是將廢水稀釋,在更大的範圍擴散並造成汙染,海洋生態與食物鏈將會受到嚴重威脅。

資料來源

1. https://anonsecita.wordpress.com/2023/08/10/opfukushima-operazione-save-ocean-pacific/

2. https://twitter.com/search?q=%23OpFukushima%20%23TangoDown%20(from%3Aanonsecita)&src=typed_query&f=live

勒索軟體Knight假借旅遊評論網站Tripadvisor投訴信件散布

資安公司Uptycs在6月發現的勒索軟體Cyclops的蹤跡,駭客於7月將新勒索軟體更名為Knight,並且上架資料洩漏網站,到了最近傳出駭客東山再起,透過釣魚郵件發動新的攻擊行動。

資安業者Sophos研究員Felix Weyne在垃圾郵件活動發現Knight蹤跡,駭客假借旅遊評論網站Tripadvisor投訴信件的名義,挾帶名為TripAdvisor Complaint的附件壓縮檔,引誘收信人上當。

根據資安新聞網站Bleeping Computer進一步分析,這些釣魚電子郵件包含了HTML附件,一旦開啟,駭客採用了BitB (Browser-in-the-Browser)攻擊手法,在網頁中嵌入偽造的TripAdvisor登入頁面,以及假瀏覽器視窗,該視窗佯裝成由餐廳提交的投訴文件,並要求用戶查看,一旦用戶點擊閱讀投訴的按鈕,系統便會下載惡意Excel擴充套件檔案(XLL)。若是執行此XLL檔案,電腦檔案就有可能遭到Knight加密。

資料來源

1. https://twitter.com/felixw3000/status/1689541933062868992

2. https://www.bleepingcomputer.com/news/security/knight-ransomware-distributed-in-fake-tripadvisor-complaint-emails/

門諾醫院針對公益捐款網站資料外洩事件發布資安公告,表明已採取多項措施改善捐款網站安全

針對2022年5月遭到中國駭客攻擊的資安事故,捐款人姓名、電話、捐款項目外洩,門諾公益捐款網站今年8月14日發布資安通告,指出他們去年7月進行多項因應措施,包含重新建置專屬捐款網站主機、進行軟體原始碼掃描並修復,同時限制連線網站後臺的IP位址、封鎖來自中國及俄羅斯的IP位址,並承諾未來會持續提升捐款網站的資安防護層級。

門諾公益網站亦強調,他們不會在平日上午8時至下午4時以外的時段聯絡捐款人,若非上班時段接到門諾醫院的電話應提高警覺,應立即撥打165專線進行查證。

【漏洞與修補】

ATM集中控管平臺Iagona ScrutisWeb存在漏洞,可被用於遠端執行命令

資安業者Synack針對法國Kiosk設備製造商Iagona推出的ATM群組監控軟體ScrutisWeb,揭露4種型態的漏洞CVE-2023-33871、CVE-2023-38257、CVE-2023-35763、CVE-2023-35189,這些漏洞涉及路徑穿越、不安全的物件引用、寫死的加密金鑰,以及遠端執行任意程式碼(RCE),CVSS風險評分介於5.5至10分。

其中最嚴重的是RCE漏洞CVE-2023-35189,起因是該系統的新增檔案函式功能當中,允許未經身分驗證的使用者透過瀏覽器上傳任意檔案,研究人員發動概念性驗證攻擊,進而成功注入特定的命令。對此,Iagona獲報後推出2.1.38版ScrutisWeb,修補上述漏洞。

Java應用程式框架Spring元件出現存取控制漏洞,恐導致WebFlux應用程式曝險

資安業者JFrog揭露Java應用程式框架Spring的漏洞CVE-2023-34034,該漏洞出現於名為Spring Security的元件當中,影響採用Spring WebFlux框架、搭配存在弱點的Spring Security,並在使用URL路徑解析功能設置存取規則時,若是輸入沒有以斜線開頭的字串,就有可能觸發,CVSS風險評分為9.8。對此,Spring於7月18日發布更新予以修補。

【其他新聞】

Ivanti行動裝置管理系統Avalanche存在重大漏洞,可被用於執行任意程式碼

近期資安日報

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10