美國政府近期對於強化網路安全的動作頻頻,像是推動K-12(5歲兒童至18歲青少年)學校的網路安全防禦措施、提出未來3年的戰略計畫等。本月10日他們宣布舉辦AI網路安全競賽,尋求利用人工智慧技術的好手,進一步強化美國關鍵基礎設施(CI)的安全,特別的是,競賽將為期長達2年,而且主辦單位也打算為部分隊伍提供參賽資金。

除了資安競賽,針對5年前的兆勤(Zyxel)路由器漏洞攻擊也相當值得留意,雖然該公司提供了韌體進行修補,但迄今仍有不少路由器尚未套用而讓駭客有機可乘。

【攻擊與威脅】

資安業者Fortinet對於近期的Gafgyt殭屍網路攻擊行動提出警告,駭客鎖定生命週期已經結束(EOL)的兆勤(Zyxel)路由器P660HN-T1A,利用重大漏洞CVE-2017-18368(CVSS風險評分為9.8),研究人員指出,雖然兆勤早在2017年就提供新版韌體予以修補,但是他們持續發現駭客的利用這項漏洞發動攻擊,並在上個月阻止數千起對於IPS設備的漏洞嘗試利用。

對此,美國網路安全暨基礎設施安全局(CISA)也於8月7日發布資安通告,並將上述漏洞列入已被利用的漏洞列表(KEV),要求聯邦機構於28日前修補上述路由器漏洞。

資料來源

1. https://fortiguard.fortinet.com/outbreak-alert/zyxel-router-command-injection

2. https://www.cisa.gov/news-events/alerts/2023/08/07/cisa-adds-one-known-exploited-vulnerability-catalog

網釣工具包EvilProxy針對高階主管的Microsoft 365帳號而來

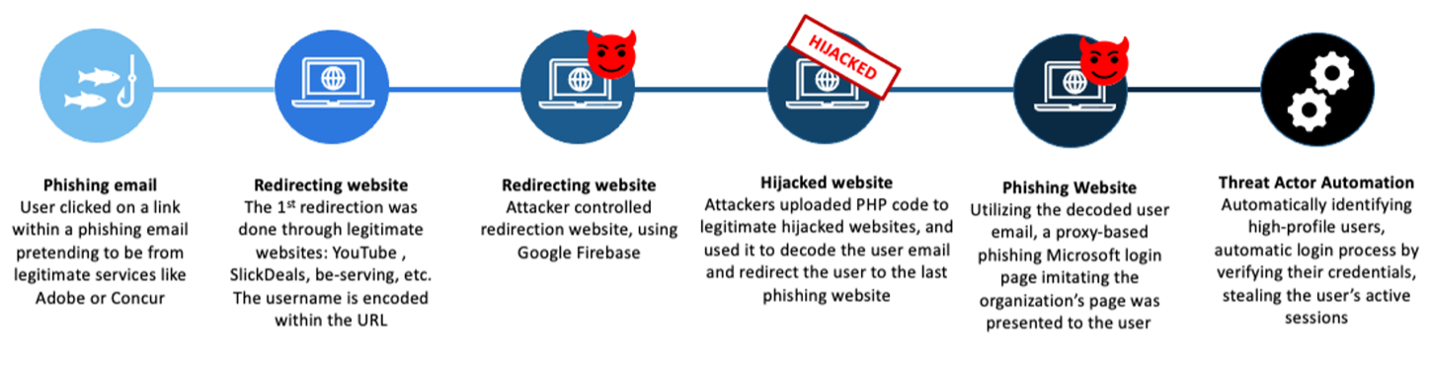

資安業者Proofpoint揭露針對Microsoft 365帳號而來的網釣工具包EvilProxy攻擊行動,駭客發出約12萬封釣魚郵件,數百家企業組織成為目標。研究人員從今年3月至6月,看到駭客利用上述的網釣工具包,假冒Adobe、DocuSign、Concur等品牌的名義,寄送釣魚郵件,一旦收信人點選信件的連結,駭客會透過影音網站YouTube、購物比價網站Slickdeals進行開放重新導向(Open Redirection)攻擊,經過一連串重新導向之後才將收信人帶往EvilProxy釣魚網頁。

此釣魚網頁做為反向代理伺服器,並偽裝成第三方身分驗證供應商,向Microsoft 365登入頁面傳送受害者輸入的帳密資訊,而使得登入行為被視為合法。為了迴避資安系統的偵測,駭客為釣魚信件進行特殊編碼,然後在已被入侵的合法網站植入PHP程式碼,用來解碼釣魚網站的網址。

研究人員指出,駭客很可能來自土耳其,且優先挑選高階主管下手,在Microsoft 365帳號遭竊的受害者裡,39%是C級的高階主管、17%為財務長、6%為副總裁、3%為執行長,其餘是能夠接觸組織財務或是機密資訊的員工。

針對惡意軟體QBot的動態,研究人員多半是揭露其攻擊行動,但近期這些駭客休兵之後,傳出正在整頓其基礎設施,準備接下來擴大攻擊規模。

針對惡意軟體QBot的動態,研究人員多半是揭露其攻擊行動,但近期這些駭客休兵之後,傳出正在整頓其基礎設施,準備接下來擴大攻擊規模。

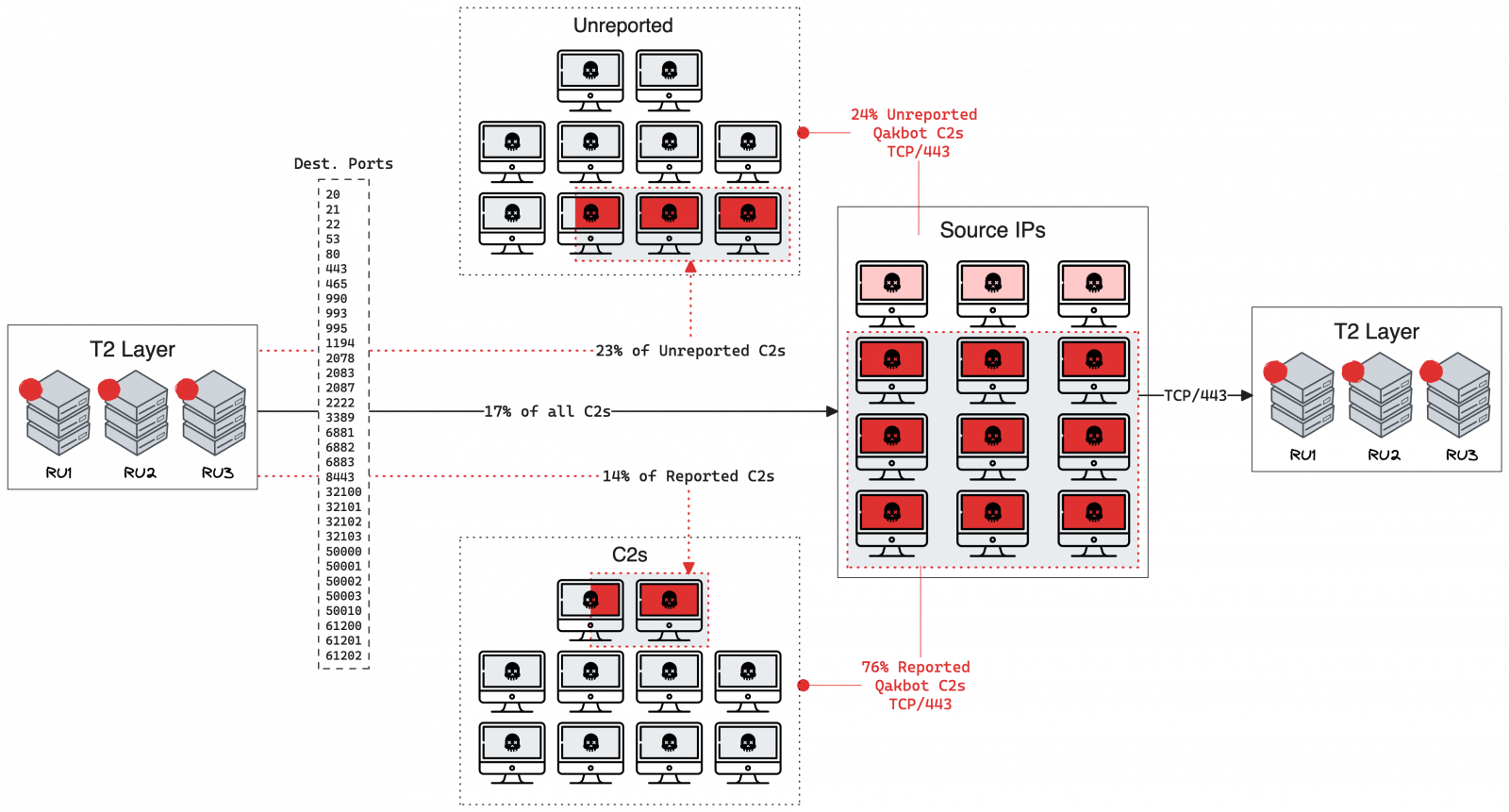

根據資安業者Team Cymru從5月1日至7月20日收集的資料指出,此惡意程式與駭客的第2層基礎設施的連線顯著變少,僅剩下8個C2中繼站,在6月2日的時候,架設於美國的C2幾乎撤除,連至印度C2的流量也大幅減少,約6月22日停止發送用於散布QBot的垃圾郵件。研究人員認為,上述現象很有可能與資安業者Lumen在5月採取的反制措施有關。

然而,此惡意軟體看似在6月減緩攻擊力道,Team Cymru發現,駭客在同月下旬部署了15臺新的C2伺服器,並搭配既有的8臺伺服器於7月再度發起攻擊。研究人員認為,駭客先入侵目標裝置,然後再藉由連線至第2層基礎設施將這些受害裝置當作C2,造成二度傷害。

針對暗網與Telegram頻道上,駭客兜售由竊資軟體(Infostealer)取得的資料,資安業者Flare進行調查,結果發現,竊資軟體橫行的情況極為嚴重,在上述管道流通的1,960萬筆資料裡,約有37.5萬筆包含了能夠存取Salesforce、Hubspot、Quickbooks、AWS、GCP、Okta、DocuSign的帳密資料,其中約有17.9萬個AWS主控臺帳密、2,300個Google Cloud帳密、6.4萬個DocuSign帳密、1.5萬個QuickBooks帳密、2.3萬個Salesforce帳密,以及6.6萬個CRM帳密,此外,另有4.8萬筆資料含有存取Okta.com的帳密資料、20萬筆包含Open AI帳密資料。

而對於駭客銷贓的管道,大部分的駭客偏好透過加密通訊軟體Telegram──有74%透過Telegram出售,有25%於暗網市集Russian Market,僅有不到1%出現在Genesis Market。

【漏洞與修補】

Adobe於8月例行更新修補30個Acrobat及Reader漏洞

8月8日Adobe發布每月例行更新,對於Acrobat、Adobe Reader、電子商務平臺Adobe Commerce、3D渲染設計軟體Adobe Dimension、XMP Toolkit SDK進行修補。

其中最值得留意的是Acrobat、Adobe Reader的修補,當中一共修補逾30個漏洞,有近半數屬於重大層級。這些漏洞可被用於安全功能繞過、記憶體釋放後濫用(UAF)攻擊、越界讀取或是寫入(OBR、OBW),從而有可能讓攻擊者執行任意程式碼,或是資訊洩露。當中最嚴重的是安全功能繞過漏洞CVE-2023-29320,這項功能與存取控制措施不當有關,CVSS風險評分為8.6。

【資安防禦措施】

8月10日美國白宮宣布舉辦一場為期2年的大型競賽AI Cyber Challenge(AIxCC),目的是希望透過人工智慧(AI)來發現及修復軟體漏洞,進而保護該國的關鍵基礎設施(CI)、網路環境裡的程式碼,獎金高達1,850萬美元。本次競賽由國防高等研究計劃署(Defense Advanced Research Projects Agency,DARPA)主辦,並與Anthropic、Google、微軟、OpenAI等AI領域的業界龍頭合作。

8月10日美國白宮宣布舉辦一場為期2年的大型競賽AI Cyber Challenge(AIxCC),目的是希望透過人工智慧(AI)來發現及修復軟體漏洞,進而保護該國的關鍵基礎設施(CI)、網路環境裡的程式碼,獎金高達1,850萬美元。本次競賽由國防高等研究計劃署(Defense Advanced Research Projects Agency,DARPA)主辦,並與Anthropic、Google、微軟、OpenAI等AI領域的業界龍頭合作。

DARPA指出,AIxCC將分成兩個組別進行,分別是贊助組(Funded Track)及開放組(Open Track),贊助組是鼓勵小型企業參與的組別,參賽者將從申請小型企業發明研究的團隊挑戰,其中7組有機會獲得700萬美元的參賽資金。初賽將於今年舉行,並選出20個隊伍參與明年的複賽,最終於2025年8月的DEF CON大會上,由5組隊伍進行總決賽。

資料來源

1. https://www.darpa.mil/news-events/2023-08-09

2. https://www.whitehouse.gov/briefing-room/statements-releases/2023/08/09/biden-harris-administration-launches-artificial-intelligence-cyber-challenge-to-protect-americas-critical-software/

【資安產業動態】

量子破密的威脅持續進逼,後量子密碼學(PQC)標準的發展與推行備受關注,近期有新創公司想要推廣這方面的應用。池安量子資安(原名池安科技)在8月1日宣布成立「量子安全遷移中心(Quantum Safe Migration Center,QSMC)」,以量子安全與其相關研究與成果為核心,並與中山大學、政治大學等學術機構合作,成立工作小組,共同推動量子安全人才培育、國際人才引進、促成相關研究者、產業社群的發展。該中心也與資策會於啟動儀式簽署合作協議,促進雙方在量子安全領域上的合作。

量子破密的威脅持續進逼,後量子密碼學(PQC)標準的發展與推行備受關注,近期有新創公司想要推廣這方面的應用。池安量子資安(原名池安科技)在8月1日宣布成立「量子安全遷移中心(Quantum Safe Migration Center,QSMC)」,以量子安全與其相關研究與成果為核心,並與中山大學、政治大學等學術機構合作,成立工作小組,共同推動量子安全人才培育、國際人才引進、促成相關研究者、產業社群的發展。該中心也與資策會於啟動儀式簽署合作協議,促進雙方在量子安全領域上的合作。

【其他新聞】

資料管理業者Rubrik斥資1億美元,買下新創業者Laminar,強化企業與Saas雲端資料安全

近期資安日報

【8月10日】 駭客結合勒索軟體Mallox與木馬程式Remcos,透過加殼程式於受害電腦上發動攻擊

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09