為了增加破壞能力,有些駭客為勒索軟體加入竊資軟體的功能,但現在也出現有人直接與其他類型的惡意程式搭配使用的情況。例如,研究人員看到駭客在勒索軟體Mallox(亦稱TargetCompany)的攻擊行動裡,運用惡名昭彰的RAT木馬程式Remcos來控制受害的SQL Server伺服器,然後以寄生攻擊的手法操作勒索軟體。

開發工具Visual Studio Code的漏洞,有可能透過擴充套件觸發而造成危害!研究人員揭露此程式碼編輯器的API漏洞,攻擊者可打造惡意套件來竊取開發環境存放的各式帳密資料,且無論是Windows、macOS、Linux作業系統的電腦都有可能曝險。

網路設備NAS的雲端管理介面也有可能遭到利用,而讓攻擊者有機可乘。去年漏洞挖掘競賽Pwn2Own Toronto中,找到WD與群輝NAS的漏洞,研究人員公開更多細節,攻擊者可用相同手法攻入這些存在弱點的系統,例如,皆能針對雲端管理介面下手,進而竊取NAS的資料,或是執行任意程式碼。

【攻擊與威脅】

勒索軟體Mallox結合木馬及加殼工具,攻擊微軟SQL Server

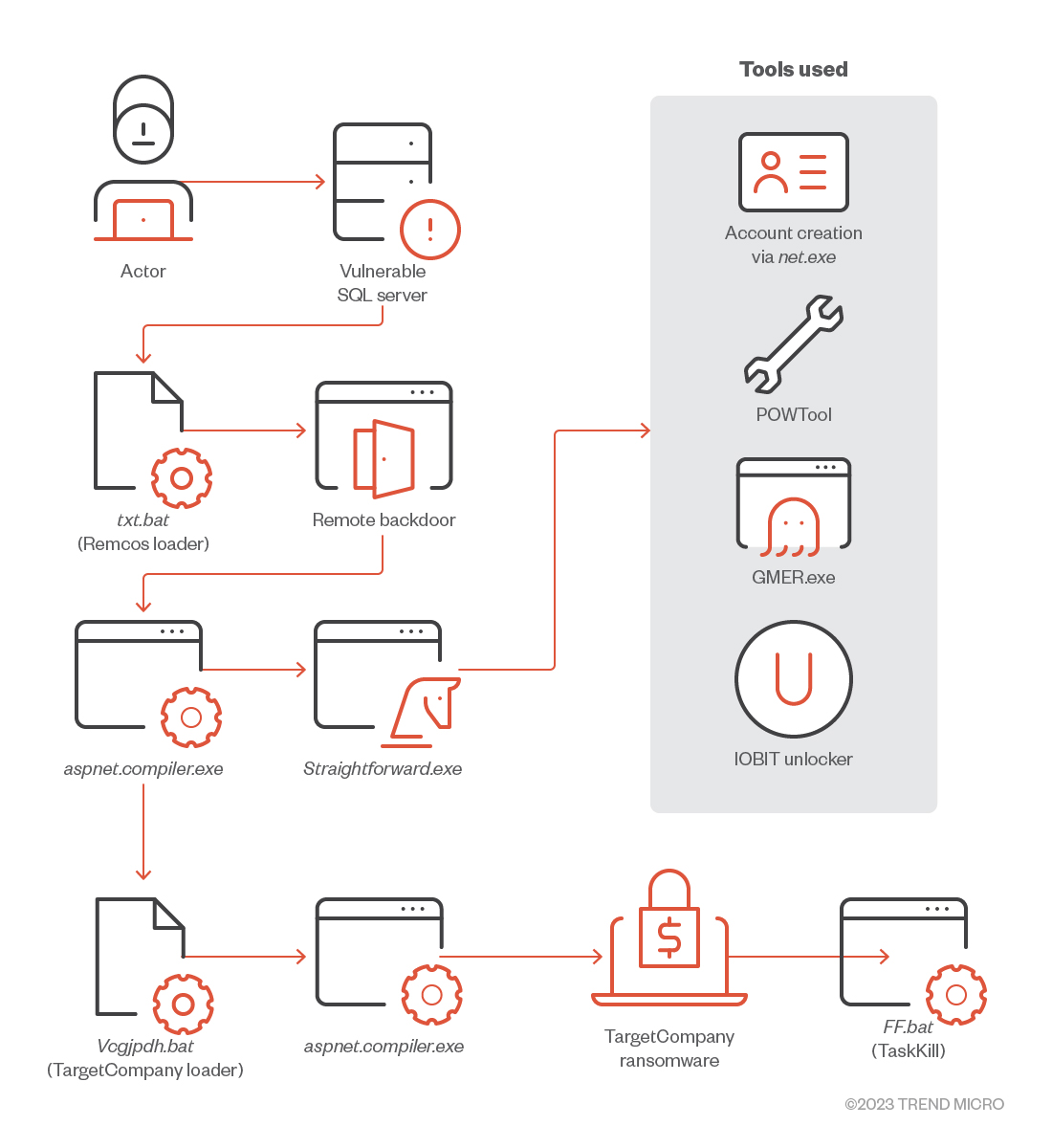

資安業者趨勢科技揭露勒索軟體Mallox(亦稱TargetCompany)近期的攻擊行動,與之前的手法雷同之處,駭客先是鎖定存在弱點的微軟SQL Server入侵目標組織,但不同的地方在於,新的攻擊行動結合了RAT木馬程式Remcos,以及防毒軟體不易偵測(FUD)的加殼程式BatCloak。

資安業者趨勢科技揭露勒索軟體Mallox(亦稱TargetCompany)近期的攻擊行動,與之前的手法雷同之處,駭客先是鎖定存在弱點的微軟SQL Server入侵目標組織,但不同的地方在於,新的攻擊行動結合了RAT木馬程式Remcos,以及防毒軟體不易偵測(FUD)的加殼程式BatCloak。

攻擊者在成功入侵目標組織的網路環境後,試圖部署Remcos並執行,然後濫用滲透測試工具Metasploit,進一步在電腦新增本機帳號,並部署GMER、IObit Unlocker、PowerTool(或PowTool)進行寄生攻擊(LOLBins),最終利用Remcos下載勒索軟體並執行檔案加密。

研究人員指出,為了繞過資安防護措施並順利執行,駭客對木馬程式及勒索軟體,都透過BatCloak加殼來規避偵測。

攻擊者可利用惡意擴充套件觸發Visual Studio Code弱點,竊取開發者的帳密資料

先前已有研究人員提供警告,微軟的市集出現疑似惡意的擴充套件,鎖定採用Visual Studio Code(VS Code)的開發環境發動攻擊,現在有新手法出現,對方能盜取開發者的各式帳密資料。

資安業者Cycode指出,VS Code程式碼編輯器有個名為Secret Storage的API,有資安弱點,起因是對於存放於作業系統裡的Token缺乏充分的隔離,使得任何擴充套件都有可能藉由Keytar模組,存取所有存放於Windows、macOS、Linux作業系統的Token。研究人員指出,除了內建的GitHub與微軟帳號,其他VS Code儲存的Token都與擴充套件有關,如此一來,他們發現這個漏洞的影響範圍變得相當廣泛。

研究人員2個月前通報此事,但微軟的工程師以該弱點非安全問題為由不予處理。

英國選舉委員會證實遭駭客入侵2年,2014至2022年選民資料曝光

8月8日英國選舉委員會(Electoral Commission)坦承在去年10月,發現遭到駭客入侵的跡象,而有可能自2021年8月開始,存取2014年至2022年所有當地及海外選民的資料,這些資料包含了姓名、地址,以及到達投票年齡的日期。除了選民資料,該單位的電子郵件、控制系統、電子名冊副本亦遭到存取。不過,該單位並未透露受到影響的民眾人數。

英國選舉委員會指出,根據該國資訊專員辦公室(ICO)進行的風險評估,姓名及地址的曝露對選民的威脅有限,且不影響選舉流程、投票權利、候選人登記,但上述兩項個資駭客有可能與其他的外部資料整合,進而透過使用者行為模式的推測,識別或分析特定人士。

【漏洞與修補】

研究人員揭露WD、群暉NAS漏洞細節,駭客有可能竊取資料或是發動RCE攻擊

去年冬季,資安業者Claroty參與Pwn2Own Toronto 2022漏洞挖掘競賽,找到Western Digital(WD)、群暉(Synology)NAS設備的漏洞,最近揭露細節。

以WD產品而言,研究人員在MyCloud PR4100設備上,發現了命令注入漏洞CVE-2022-29841、路徑穿越漏洞CVE-2022-36327及CVE-2022-36328、身分驗證繞過漏洞CVE-2022-36331(CVSS風險評分為8.8至9.8),並用來列舉所有連接雲端服務MyCloud的NAS設備,然後模擬這些NAS並能存取相關資訊及檔案,甚至遠端執行任意程式碼。

而在群暉的產品上,研究人員在DS920+找到CVE-2022-45188漏洞,該漏洞存在於NAS作業系統DiskStation Manager(DSM),包含了特定PHP元件的身分驗證繞過弱點,以及資訊洩露弱點,CVSS風險評分為8.8,攻擊者有可能假冒該廠牌NAS設備,並強制雲端服務QuickConnect將使用者重新導向至攻擊者控制的設備,進而竊取帳密資料或存取使用者的資訊、遠端執行任意程式碼,亦有可能控制受害的NAS發起進一步攻擊。

資料來源

1. https://claroty.com/team82/research/a-pain-in-the-nas-exploiting-cloud-connectivity-to-pwn-your-nas-wd-pr4100-edition

2. https://claroty.com/team82/research/a-pain-in-the-nas-exploiting-cloud-connectivity-to-pwn-your-nas-synology-ds920-edition

SAP修補業務流程與資料建模系統PowerDesigner的重大漏洞

本週二(8日)SAP發布8月份例行更新,總共修補了16個漏洞。其中最嚴重的漏洞是CVE-2023-37483,存在於業務流程與資料建模系統PowerDesigner,屬於存取控制的缺陷,未經身分驗證的攻擊者一旦利用該漏洞,可對後臺的資料庫執行任意查詢,CVSS風險評為9.8分。

此外,該公司認為還有2個企業應優先處理的漏洞,一個是商業智慧軟體BusinessObjects安裝程式漏洞CVE-2023-37490,另一個是ERP系統Business One的跨網站指令碼漏洞CVE-2023-39437,CVSS風險評分皆為7.6。

資料來源

1. https://blogs.sap.com/2023/08/08/sap-security-patch-day-august-2023/

2. https://onapsis.com/blog/sap-security-patch-day-august-2023

【資安產業動態】

Android 14將針對行動網路安全提供IT管理政策,網管可禁用2G網路

Google宣布於下一代行動裝置作業系統Android 14當中,正式加入與行動網路相關的安全功能,包括限制手機使用2G訊號及空暗碼(Null Cipher)網路連線的能力。

該公司表示,他們這麼做的目的,主要是解決2G等舊式行動網路長久以來的安全問題,尤其是許多攻擊手法就是利用2G網路安全性不佳的特性,如:假基地臺(False Base Station,FBS)、IMSI Catcher(亦稱Stingray),暗中將手機行動網路降級為2G來進行相關攻擊。Google在Android 12首度提供使用者關閉2G網路的功能,而在Android 14,該公司進一步讓企業能全面停用公務手機的2G網路。

新註冊的PyPI開發者必須啟用雙因素驗證,才能上傳套件、建置專案

8月8日PyPI維護團隊表示,新註冊的開發者帳號若要執行任何管理工作,必須先啟用雙因素驗證(2FA)的功能,才能進行相關操作,同時,該團隊也要求用戶需要使用通過驗證的電子郵件地址。

這些管理工作包含了建立及管理專案、新增或移除API的Token、上傳與移除發布的版本、新增或移除協作者、申請及管理組織帳號、新增及管理受信任的發布者功能。PyPI團隊指出,他們計畫在今年底所有使用者全面啟用雙因素驗證,而本次的措施就是該計畫的具體作為之一。

【其他新聞】

勒索軟體LockBit聲稱攻擊了醫療器材業者Varian Medical Systems

美國密蘇里州民眾的健康資訊外洩,起因是MOVEit Transfer遭駭

近期資安日報

【8月9日】 駭客假好心提供作案工具,目的是把惡意軟體植入小白電腦

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02