去年8月底互動式BI系統Qlik Sense修補被稱為ZeroQlik的兩項漏洞,分別是HTTP隧道漏洞CVE-2023-41265,以及路徑穿越漏洞CVE-2023-41266,CVSS風險評分為9.6、8.2分。

隔月,該公司再度公布名為DoubleQlik的漏洞,此為繞過針對上述漏洞修補程式的弱點,並被登記CVE-2023-48365,CVSS風險評為9.6。近日研究人員提出警告,自11月勒索軟體駭客Cactus利用上述漏洞發動攻擊,迄今至少已有100臺伺服器被攻入,但令人憂心的是,這些漏洞仍有超過3千臺伺服器尚未修補,而可能成為對方下手的對象。

上週資安業者Fox-IT指出,他們在4月17日於網際網路上找到5,205臺Qlik Sense伺服器,其中有3,143臺尚未修補上述漏洞而曝險,這些伺服器位於美國的數量最多,有396臺,其次是義大利、巴西、荷蘭,分別有260臺、244臺、241臺。

而對於已經遭到勒索軟體感染的情況,總共有122臺受害,最多的仍是美國,有49臺,西班牙、義大利、英國各有13臺、11臺、8臺。

對此,研究人員也公布檢查Qlik Sense伺服器是否遭駭的方法,並呼籲IT人員應避免將此系統曝露於網際網路。

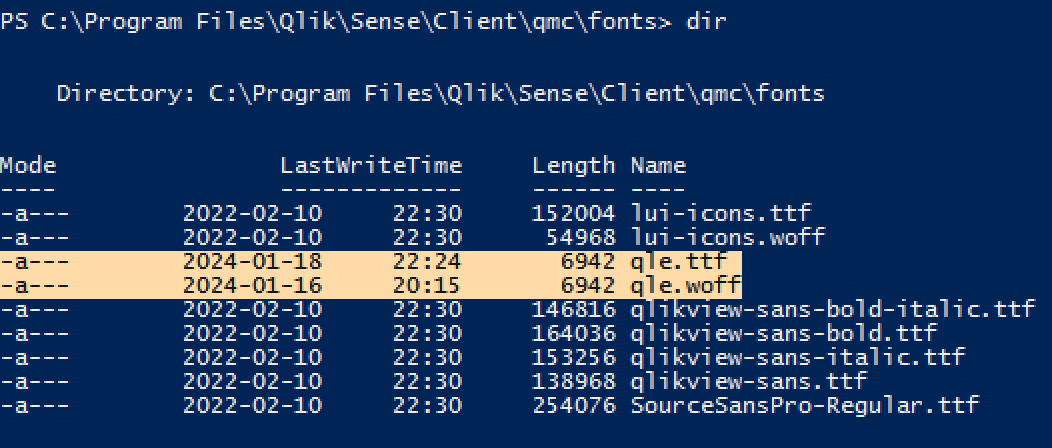

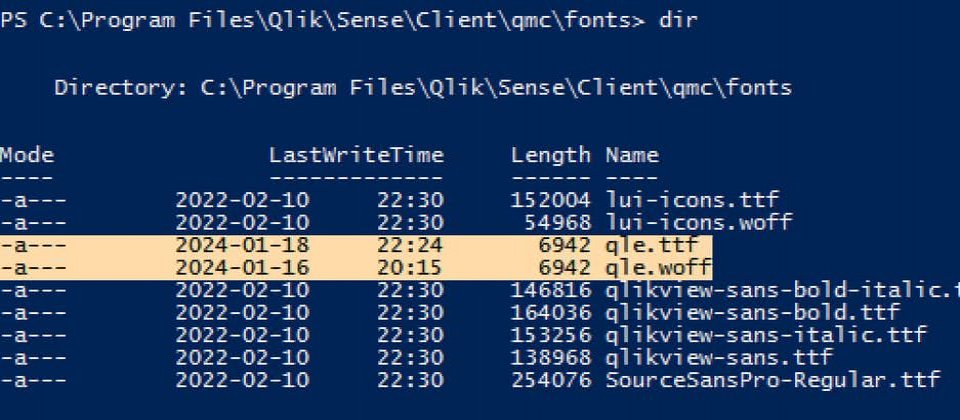

研究人員指出,駭客組織Cactus在從事勒索軟體攻擊的過程中,會在Qlik Sense的字型資料部署2個字型檔案qle.tff、qle.woff,由於這些檔案並非Qlik Sense內建,因此IT人員能以此判斷是否遭受相關攻擊。(圖片來源/Fox-IT)

熱門新聞

2026-02-16

2026-02-17

2026-02-16

2026-02-16

2026-02-13