為了避免被資安系統察覺異狀,駭客使用合法雲端服務來「代管」釣魚網站的情況,算是相當常見,有不少是利用Google Drive、微軟OneDrive、Dropbox等檔案共用服務來進行。而最近一波網釣攻擊引起研究人員關注,因為今年有越來越多駭客運用Cloudflare物件儲存服務R2存放釣魚網頁內容,以此企圖蒙混過關,企圖竊取使用者的微軟帳號,以及Adobe、Dropbox等雲端服務的帳密資料。

另一起由駭客組織MoustachedBouncer發起的網路釣魚攻擊行動,也相當特別,因為目標竟然是特定國家的網際網路服務供應商(ISP)。

【攻擊與威脅】

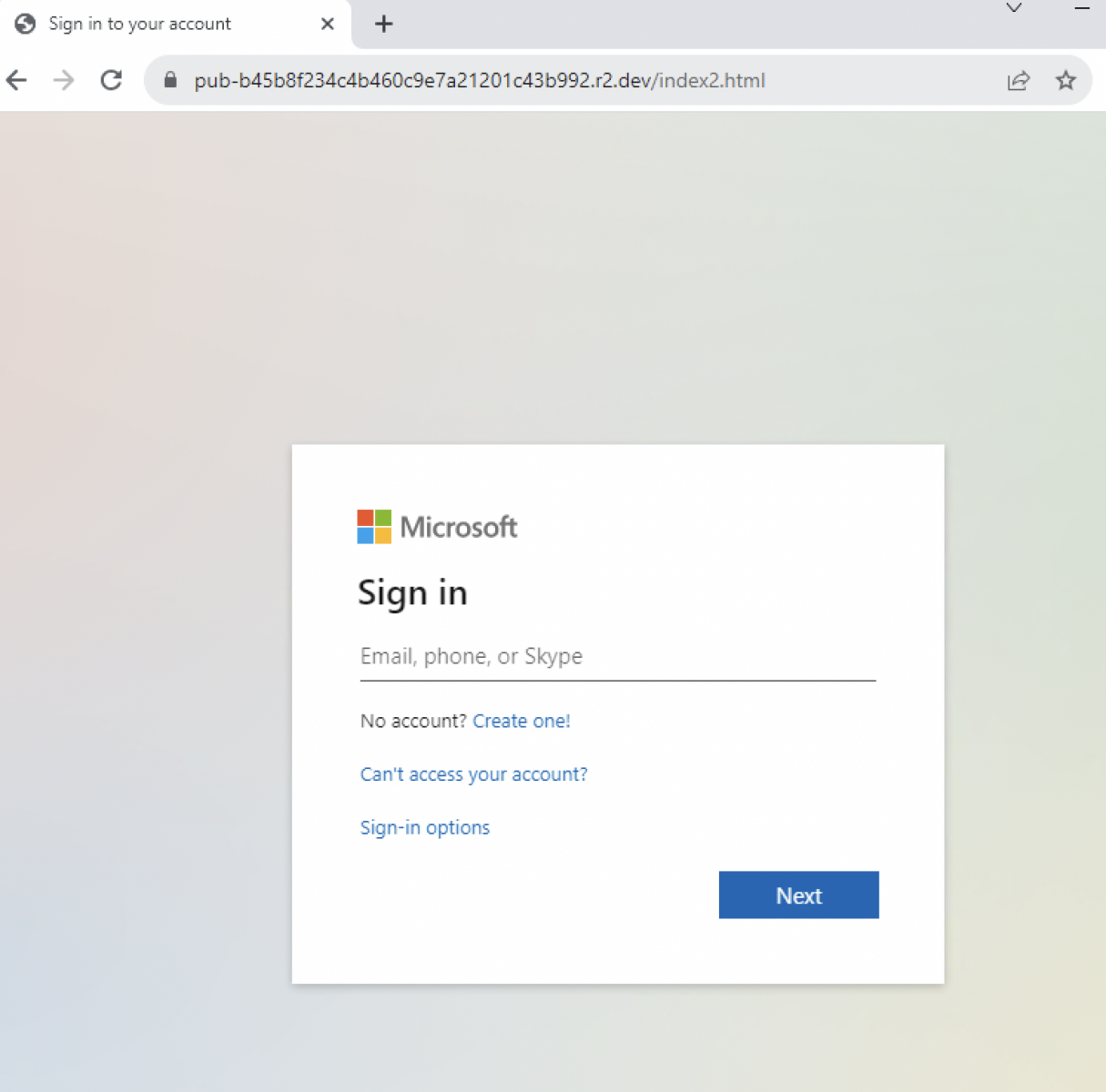

駭客濫用Cloudflare R2物件儲存服務代管釣魚網頁的攻擊行動顯著增加,半年內增61倍

資安業者Netskope指出,自今年初以來,有越來越多駭客濫用Cloudflare物件儲存服務R2來設置釣魚網頁,2月到7月的相關流量增加61倍。這些釣魚網站大部分是用於竊取微軟帳號資料,但也有針對Adobe、Dropbox,以及其他雲端服務帳號而來的攻擊行動。駭客主要的攻擊目標為北美及亞洲的使用者,並對於科技業、金融服務、銀行等產業而來。

資安業者Netskope指出,自今年初以來,有越來越多駭客濫用Cloudflare物件儲存服務R2來設置釣魚網頁,2月到7月的相關流量增加61倍。這些釣魚網站大部分是用於竊取微軟帳號資料,但也有針對Adobe、Dropbox,以及其他雲端服務帳號而來的攻擊行動。駭客主要的攻擊目標為北美及亞洲的使用者,並對於科技業、金融服務、銀行等產業而來。

研究人員指出,駭客濫用R2、在此存放釣魚網頁之餘,為了迴避資安系統偵測,他們又搭配另外兩種手法來攻擊,其中一種是Cloudflare旗下的圖靈驗證機制Turnstile,讓資安系統無法直接分析釣魚網站,但使用者卻能輕易存取。

另一種手法則是透過重新導向機制,使用者所開啟的URL網址須包含特定的參數,才能正常載入釣魚網站,否則會被重新導引至google.com。研究人員指出,駭客這麼做的目的,主要是確保只有攻擊目標能看到釣魚網站的實際內容,並防止爬蟲機器人來干擾釣魚網站的運作。

電子商務平臺Magento去年的重大漏洞被用於Xurum攻擊行動

資安業者Akamai揭露鎖定電子商務平臺Magento 2而來的攻擊行動Xurum,大約從今年1月開始,駭客針對曝露CVE-2022-24086漏洞(CVSS風險評分為9.8)的電子商務網站下手 ,目的很有可能是收集商店近10天的下單與付款資料。

研究人員從他們掌握的4個來源IP位址,看到駭客用兩種惡意酬載來進行攻擊,其中一種酬載會執行file_get_contentsPHP功能函式,向C2發出請求,進一步確認目標網站是否存在CVE-2022-24086,另一個酬載則是負責第二階段攻擊,從駭客的伺服器傳送惡意PHP程式碼,並透過PHP功能函式shell_exec執行。

特別的是,攻擊者並非透過自行製作Web Shell或C2代管而進行各種惡意行動,而是從特定研究人員的GitHub儲存庫取得名為wso-ng的Web Shell,駭客將其註冊為Magento元件,聲稱是叫做GoogleShoppingAds的模組。至於駭客於受害伺服器提升權限的方式,研究人員認為很有可能是透過名為Dirty COW的Linux漏洞來達成。

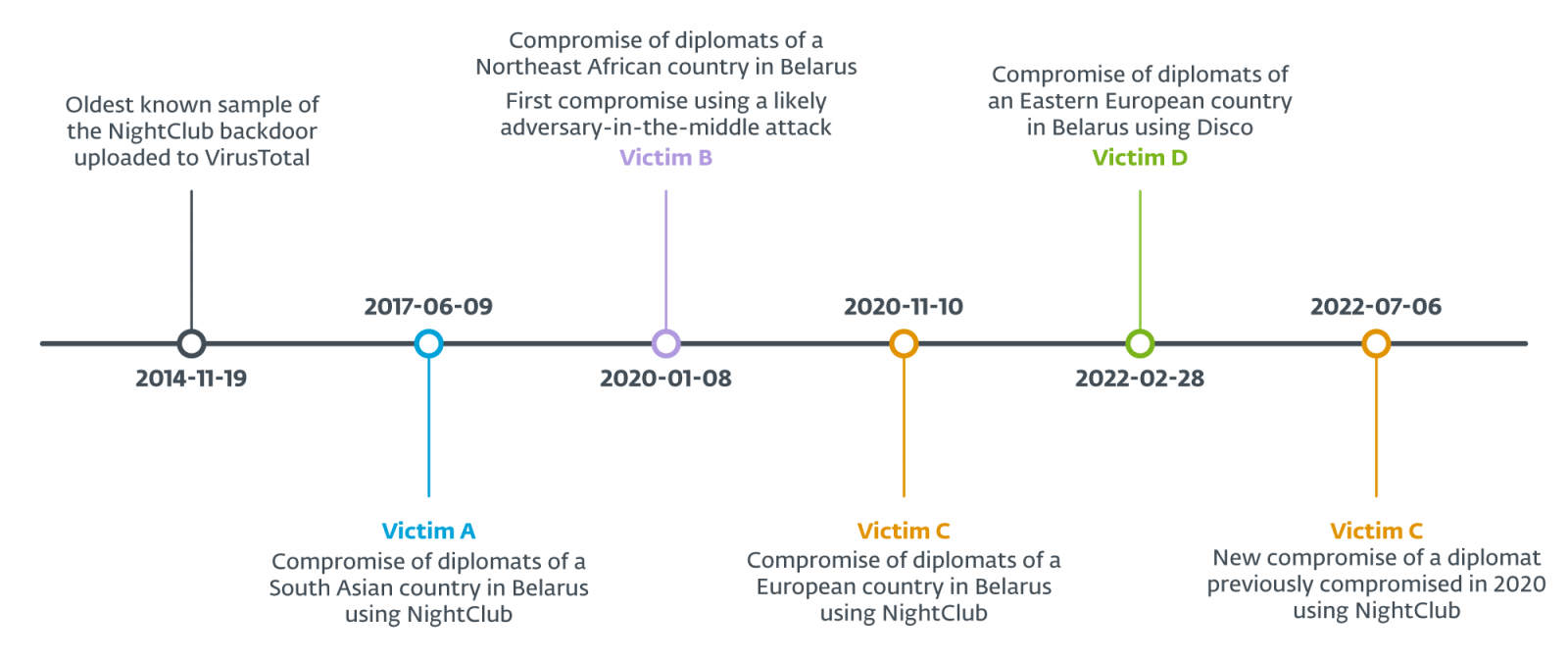

駭客組織MoustachedBouncer鎖定外交機關發動AiTM網釣攻擊

資安業者ESET揭露駭客組織MoustachedBouncer的網路間諜攻擊行動,目標是白俄羅斯的駐外大使館,自2014年迄今已發動5起攻擊行動,其中2起在歐洲,南亞與非洲各有1起。最近他們的行動於去年7月進行,目標鎖定網際網路服務供應商(ISP),進行對手中間人攻擊(AiTM),進而散布惡意軟體NightClub或Disco。

資安業者ESET揭露駭客組織MoustachedBouncer的網路間諜攻擊行動,目標是白俄羅斯的駐外大使館,自2014年迄今已發動5起攻擊行動,其中2起在歐洲,南亞與非洲各有1起。最近他們的行動於去年7月進行,目標鎖定網際網路服務供應商(ISP),進行對手中間人攻擊(AiTM),進而散布惡意軟體NightClub或Disco。

起初他們對執行Windows 10作業系統的電腦下手,先是確認提供使用者上網服務的ISP(Beltelecom 、Unitary Enterprise AI),接著是破壞ISP的基礎設施來操作網路流量,然後再以此將使用者重新導引至冒牌的更新網站updates.microsoft[.]com(註:正牌的網域名稱為update,而非updates)。

一旦使用者依照網頁指示執行系統更新,就會下載ZIP壓縮檔,其內容為使用Go語言打造的惡意軟體,其用途是下載NightClub與Disco,進而在受害電腦竊取資料、截取螢幕畫面、錄製聲音。

駭客透過測試版軟體名義吸引愛嚐鮮的用戶安裝,迴避App市集查核機制

許多應用程式在正式發表前,會先推出測試版(Beta)讓用戶試用,以便收集相關意見進行調整、除錯,軟體市集對於這類應用程式的審查,有可能較為鬆散,也使得駭客有可乘之機。8月14日美國聯邦調查局(FBI)提出警告,他們得知網路犯罪份子通過線上交友App、社交網路應用程式等管道,假借提供加密貨幣應用程式的測試版本,一旦使用者依照指示安裝,他們的加密貨幣資產就有可能被駭客轉走。

這種型態的攻擊行動,大約從去年開始出現,資安業者Sophos於2022年3月,揭露鎖定iOS用戶的CryptoRom攻擊行動,駭客濫用蘋果的TestFlight軟體測試服務來散布惡意程式,進而騙走受害者的加密貨幣資金。

疫情後時代民眾報復性旅遊,再加上暑期旺季,觀光產業快速復甦,面對大量的消費者個資與金流資訊,飯店業者成為駭客潛在的攻擊目標。

資安業者Cymetrics針對臺灣15間五星級飯店所用的網域進行檢測,包括網路服務、網站、電子郵件、帳號密碼、雲端安全等層面,著手調查及評估資安風險。以郵件通訊而言,高達7成業者並未妥善管理電子郵件的安全,多數未進行DMARC與SPF的正確設定,將可能導致攻擊者透過與業者的相同電子郵件網域,發送惡意郵件給民眾與員工,進而透過社交工程攻擊手法,竊取飯店保存的資料。

面對這樣的高風險態勢,Cymetrics將評估結果通知這些接受調查的飯店業者,由於有些廠商積極採取因應措施,使得他們決定將這些業者的整體風險評價予以提升。

【漏洞與修補】

資安業者Trellix揭露CyberPower資料中心基礎設施管理平臺(DCIM)PowerPanel Enterprise的漏洞CVE-2023-3264、CVE-2023-3265、CVE-2023-3266、CVE-2023-3267,以及Dataprobe配電裝置(PDU)iBoot的漏洞CVE-2023-3259、CVE-2023-3260、CVE-2023-3261、CVE-2023-3262、CVE-2023-3263,CVSS風險評分介於6.7至9.8分。

一旦攻擊者將漏洞串連,就有可能同時獲得這兩種系統完整的存取權限,此外,研究人員指出,上述的DCIM及PDU系統皆容易受到遠端程式碼注入攻擊,使得對方能進一步在此建置後門、存取資料中心的其他系統,或是入侵企業網路環境。

對此,CyberPower及Dataprobe接獲通報後,發布2.6.9版PowerPanel Enterprise、1.44.08042023版iBoot韌體修補上述漏洞。研究人員也呼籲企業組織注意,應避免將DCIM系統與PDU裝置曝露於網際網路上,並停用Dataprobe提供的雲端管理功能。

根據資安業者SySS的揭露,視訊會議系統Zoom、VoIP電話AudioCodes存在數個漏洞,一旦攻擊者加以利用,就有可能從外部完全控制相關設備,進而竊聽會議內容或是電腦的機密資料,甚至有可能做為入侵企業組織網路環境的管道,此外,攻擊者也可利用存在弱點的設備架設殭屍網路。

上述漏洞,主要與Zoom提供的零接觸部署(Zero Touch Provisioning,ZTP)功能有關,起因是在部署流程中,端點裝置接收來自ZTP服務的組態時,並未妥善驗證用戶端的身分,使得攻擊者可乘機將惡意韌體下載、安裝至端點裝置上。另一方面,AudioCodes旗下可搭配上述ZTP功能的VoIP電話,加密流程也存在不適當的身分驗證弱點,而能用於解開敏感資訊的加密保護。

研究人員將兩項漏洞結合,形成可遠端接管設備的攻擊鏈。針對上述的研究,Zoom表示,自7月21日起,已採取緩解措施,對新用戶導入限制措施,防堵攻擊者運用名為Zoom Phone的部署範本,使其無法設置自訂韌體更新URL,該公司亦打算今年內導入更多安全機制來因應。

柏林工業大學(TU Berlin)研究人員成功入侵特斯拉車載資訊系統,破解車內購買功能,免費啟用加熱後排座椅等付費功能。研究人員鎖定車上採用AMD晶片的資訊娛樂系統MCU-Z發動攻擊,實現系統越獄,並取得可用於特斯拉內網驗證其為合法使用者的身分和授權,以及與車輛硬體綁定的RSA金鑰。

在概念性驗證(PoC)攻擊當中,研究人員使用名為電壓故障注入(Voltage Fault Injection)的低成本攻擊手法,藉由改變裝置的電壓(Voltage Glitch),導致AMD安全處理器的啟動程式碼遭到破壞,最終取得車載資訊系統的根權限。而有了這樣的權限,研究人員就可以進一步存取NVMe儲存裝置以取得車主個資,或是將車輛資訊移轉到另一輛車。

研究人員指出,過往大部分的攻擊主要是利用軟體漏洞,特斯拉可直接線上派送修補程式,但這次針對MCU-Z的攻擊範圍可以橫跨軟硬體,使得修補的門檻大幅增加。

【其他新聞】

研究人員揭露DNS中毒攻擊手法MaginotDNS,有可能破壞整個頂級網域名稱

勒索軟體Monti針對法律及政府單位而來,採用新的加密工具對Linux主機下手

近期資安日報

【8月16日】 Citrix NetScaler零時差漏洞攻擊受害範圍再度擴大,近2千臺伺服器遭挾持

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09