中國駭客攻擊行動日益頻繁。幾乎每天都會出現在資安新聞當中,但今天更誇張,幾乎全部都與他們有關。這群駭客的攻擊目標從企業組織的應用系統、行動裝置應用程式、郵件安全閘道,甚至是透過社群網站來散布各式吹捧中國、批判西方國家的訊息。這樣的威脅態勢,可說是變得越來越險峻。值得留意的是,這些攻擊行動當中,大多都把臺灣視為主要目標,我們無法再置身事外。

【攻擊與威脅】

駭客組織Earth Estries鎖定臺灣在內的多國政府機關、科技業者,從事網路間諜活動

資安業者趨勢科技揭露駭客組織Earth Estries的攻擊行動,該組織自今年初,開始針對臺灣、美國、德國、南非、馬來西亞、菲律賓的政府機關與科技業者下手,但也有印度、加拿大、新加坡組織受害。

資安業者趨勢科技揭露駭客組織Earth Estries的攻擊行動,該組織自今年初,開始針對臺灣、美國、德國、南非、馬來西亞、菲律賓的政府機關與科技業者下手,但也有印度、加拿大、新加坡組織受害。

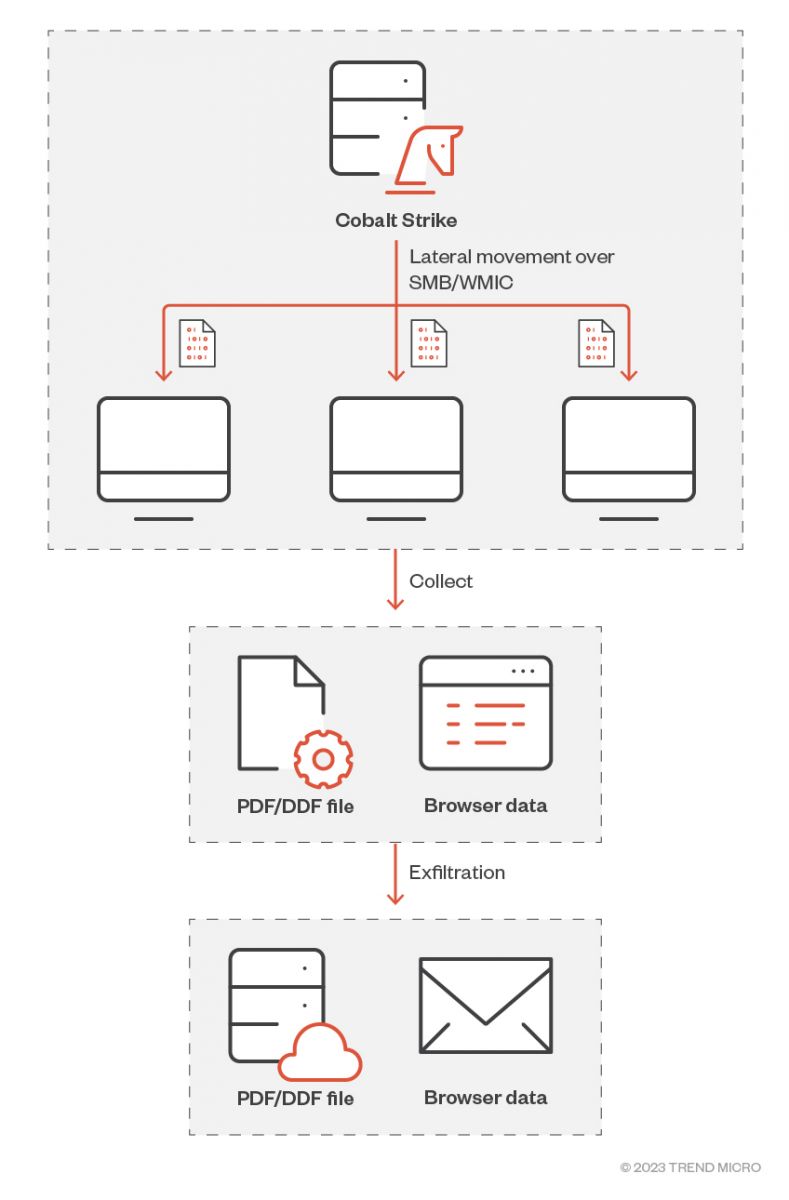

研究人員先是看到駭客成功入侵目標組織的伺服器,便利用管理者權限掌控既有的使用者帳號,然後部署Cobalt Strike來投放更多惡意程式,接著開始進行橫向移動,藉由網路資料夾共享(SMB)及WMI命令列工具(WMIC),在受害組織的其他電腦上,散布後門程式Zingdoor、HemiGate,竊資軟體TrillClient,以及其他作案工具。

特別的是,駭客在每一輪攻擊工作當中,都會定期清除後門程式,然後在下一階段攻擊重新部署惡意程式,且將收集的資料進行歸檔,並使用curl.exe上傳至AnonFiles、File.io等檔案共用服務,駭客竊取資料的檔案類型,主要是PDF與DDF。

中國駭客利用木馬化的Signal、Telegram應用程式散布間諜軟體BadBazaar

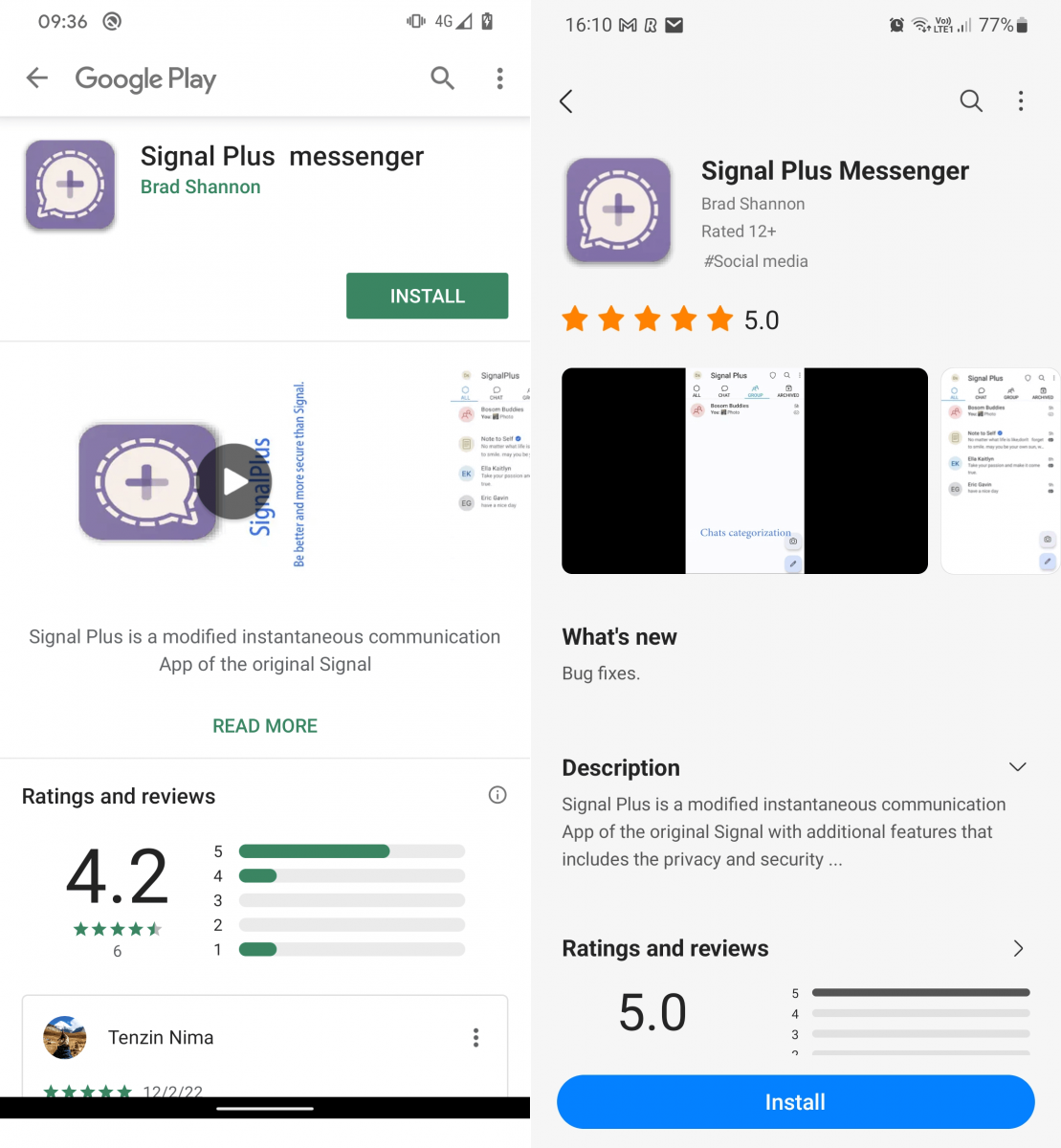

資安業者ESET揭露中國駭客組織GREF的攻擊行動,他們製作帶有間諜軟體BadBazaar的冒牌即時通訊軟體應用程式,名為FlyGram、Signal Plus Messenger,在Google Play市集、三星Galaxy Store上架,鎖定烏克蘭、波蘭、荷蘭、西班牙、葡萄牙、德國、香港、美國的Telegram及Signal使用者而來。

資安業者ESET揭露中國駭客組織GREF的攻擊行動,他們製作帶有間諜軟體BadBazaar的冒牌即時通訊軟體應用程式,名為FlyGram、Signal Plus Messenger,在Google Play市集、三星Galaxy Store上架,鎖定烏克蘭、波蘭、荷蘭、西班牙、葡萄牙、德國、香港、美國的Telegram及Signal使用者而來。

一旦使用者安裝了FlyGram,攻擊者就有可能取得設備的基本資訊,以及手機上的聯絡人名單、通話記錄、Google帳號等,同時也能盜取Telegram有關的部分配置資料(但不包括Telegram好友、對話內容或其他敏感資料)。然而,若是使用者透過FlyGram備份Telegram帳號,攻擊者就能得到這些資料,研究人員看到至少13,953個用戶啟用上述備份機制。

若是使用者安裝了Signal Plus Messenger,攻擊者同樣能藉此取得手機資料,但有別於FlyGram的部分是,該惡意程式能監控受害者的Signal對話內容,並且竊取用於保護Signal帳號的PIN碼,以及濫用電腦版或iPad版應用程式與手機連結的功能。

中國駭客組織鎖定Barracuda郵件閘道漏洞攻擊政府機關、電信業者

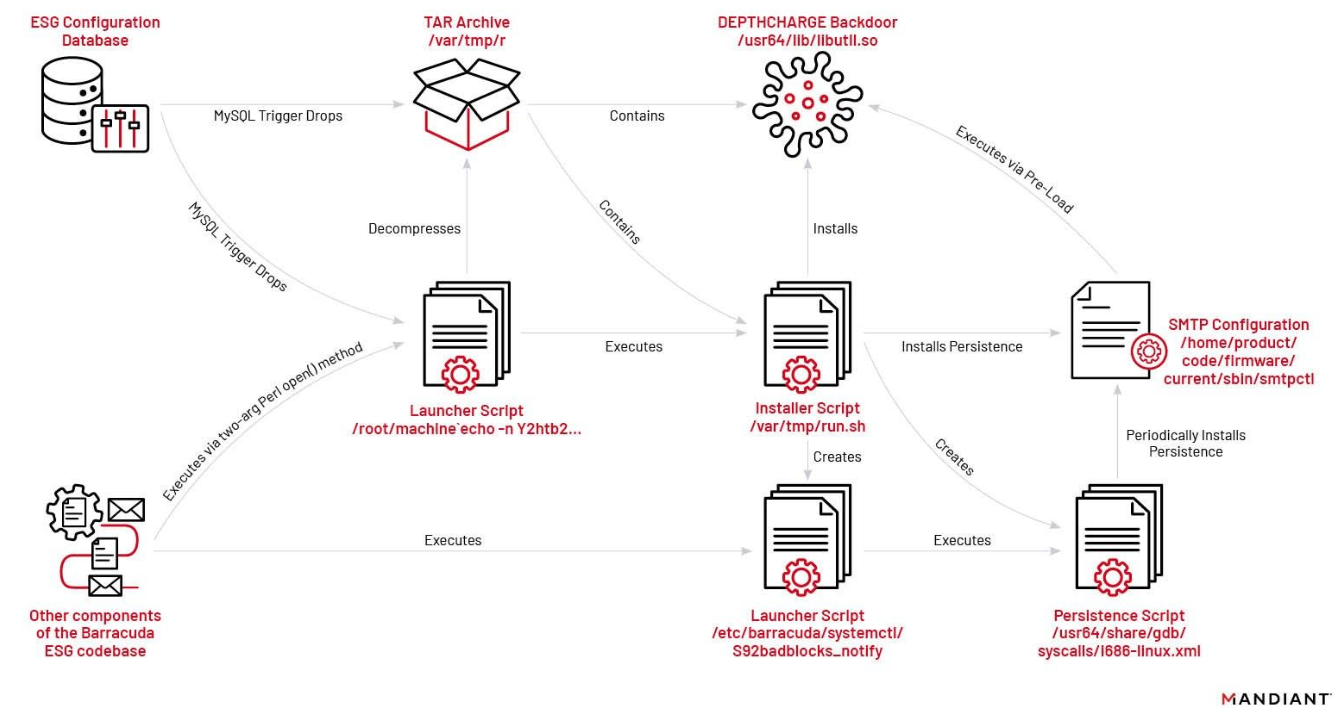

8月29日資安業者Mandiant揭露對於Barracuda郵件安全閘道(ESG)零時差漏洞攻擊的最新發現,中國駭客組織UNC4841於去年10月至今年6月,利用CVE-2023-2868發動攻擊,並在11月上旬開始出現顯著升溫的情況,僅有農曆新年(1月20日至22日)略為下降。

8月29日資安業者Mandiant揭露對於Barracuda郵件安全閘道(ESG)零時差漏洞攻擊的最新發現,中國駭客組織UNC4841於去年10月至今年6月,利用CVE-2023-2868發動攻擊,並在11月上旬開始出現顯著升溫的情況,僅有農曆新年(1月20日至22日)略為下降。

而到了5月23日Barracuda發布資安通告之後,這類攻擊行動又出現2波,第一次是在公告的數日之後,駭客重新調整攻擊的手段,第二次則是在6月上旬,攻擊者採用更多新的惡意程式,包括Skipjack、Depthcharge、Foxtrox、Foxglove等,目的是為了維持在特定受害組織持續進行活動。Skipjack主要被用於監聽特定的信件標頭及主旨,然後執行惡意內容;Depthcharge則是利用LD_PRELOAD環境參數,藉由Barracuda SMTP的Deamon處理程序載入、執行,接收加密的命令;比較值得留意的是Foxtrox與Foxglove,有別於研究人員發現的惡意程式,這兩個惡意軟體並非專門針對ESG而來,駭客可能以此攻擊其他應用系統。

而對於這起攻擊的目標,研究人員指出近三分之一是政府機關、高科技產業及資訊業者、電信業者、製造業,而且,臺灣及香港的貿易辦公室與學術研究機構,以及東南亞國協的外交部,這些單位的網域名稱及使用者,都遭到鎖定,駭客利用Shell指令碼發動攻擊。

Meta掃蕩近8千個散播垃圾訊息發送帳號,當中包含趁機刻意吹捧中國、仇視西方國家的駭客

8月28日Meta發布今年第二季的對抗威脅報告(Adversarial Threat Report),當中提及名為Spamouflage的大規模攻擊行動,駭客活躍於超過50個社群網站,包括:臉書、Instagram、抖音、YouTube、X(原推特),他們大力讚揚中國與新疆省、批判美國等西方國家的外交政策、轉載記者與研究人員對中國政府的批評。

這些駭客主要目標是臺灣、美國、澳洲、英國、日本,以及其他使用中文的用戶,總共設置了超過7,700個臉書帳號、15個Instagram帳號來散布垃圾訊息,Meta表示,這是他們有史以來規模最大的掃蕩行動。而對於攻擊來源,該公司表示來自中國,他們找到該國執法部門人士與這起攻擊行動有關的跡象。

【漏洞與修補】

8月29日VMware針對旗下的Aria Operations for Networks(原名vRealize Network Insight)發布資安通告,指出該系統存在漏洞CVE-2023-34039、CVE-2023-20890,影響6.10以前的版本(6.11版不受影響)。

上述漏洞最嚴重的是身分驗證繞過漏洞CVE-2023-34039,起因是該系統在驗證流程裡,使用相同的加密金鑰,攻擊者可用於繞過SSH身分驗證流程,進而存取該網路監控系統的命令列介面(CLI),CVSS風險評分為9.8。

另一個漏洞CVE-2023-20890,與檔案任意寫入有關,攻擊者若是取得管理權限,就有機會藉此遠端執行任意程式碼(RCE),CVSS風險評為7.2分。對此,VMware針對6.2至6.10版Aria Operations for Networks,發布KB94152更新程式予以修補。

【資安產業動態】

由於資安面向廣泛、技能需求多元,過去美國曾發布NICE網路安全人才框架,到了2022年10月,歐盟網路安全局(ENISA)亦發布ECSF網路人才技能框架,定義出資安團隊12種角色。2022年初,國家資通安全研究院開始積極行動,先從供給與需求面來調查臺灣資安人才現況;今年初接續打造適合我國的通用資安職能基準,強調以ECSF的12類人才為基礎,建構符合國需求的資安人才類別雛形。

在8月24日舉行的研討會,資安院宣布最新的工作成果,當中揭露2023臺灣資安人才培力研究報告的藍皮書,資安院副院長林盈達表示,我國資安人才類別框架的發展,已定義「12+7」種類型,並完成政府與民間的資安課程開設調查,提出未來開課方向的建議,林盈達預告,培訓課程將從資安長的人才類別先啟動,預計最晚今年底就會開設。

這19種資安工作的角色,包括與ECSF框架共通的12種,以及額外新增的資安系統規畫師、資安顧問師、資安專案經理、資安檢測工程師、資安系統維運員、資安監控防禦工程師、漏洞分析工程師等7種。

8月30日蘋果宣布2024年度的iPhone安全研究設備專案(SRDP),研究人員可在10月31日前提出申請,若是通過審核,將能取得用於安全研究的專屬設備(SRD),這是停用安全功能且具備Shell存取權限的iPhone 14 Pro裝置,使得資安人員能進行更多有關的研究,如:安裝自製的核心並用來開機、在非沙箱環境以root權限執行任意程式碼、設定NVRAM參數、針對iOS 17的新功能Secure Page Table Monitor(SPTM)及Trusted Execution Monitor(TXM)部署自製韌體。

而對於這項專案的執行成果,蘋果指出,自2019年發起至今,研究人員總共找出130個極具影響力的重大漏洞,近半年取得37個CVE編號,蘋果也為研究人員提供獎勵,最高達到50萬美元,中位數則為1.8萬美元。

【其他新聞】

分散式資訊流平臺RocketMQ遭鎖定,被植入殭屍網路病毒DreamBus

近期資安日報

【8月30日】 駭客在PDF檔案裡埋藏惡意Word文件來發動攻擊,藉此躲過資安系統偵測

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09