資安業者ESET揭露中國駭客組織GREF的攻擊行動,他們製作帶有間諜軟體BadBazaar的冒牌即時通訊軟體應用程式,名為FlyGram、Signal Plus Messenger,在Google Play市集、三星Galaxy Store上架,鎖定烏克蘭、波蘭、荷蘭、西班牙、葡萄牙、德國、香港、美國的Telegram及Signal使用者而來。

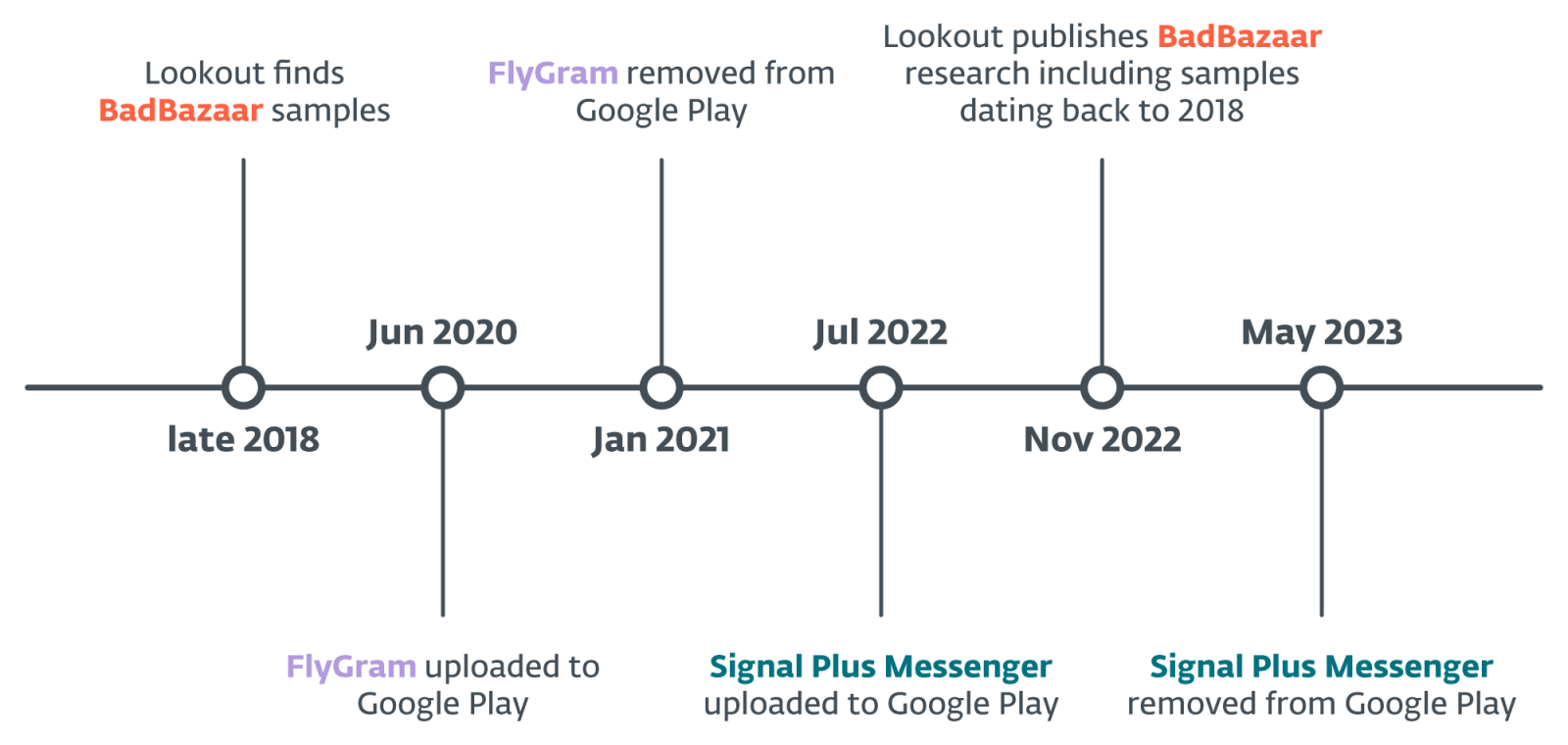

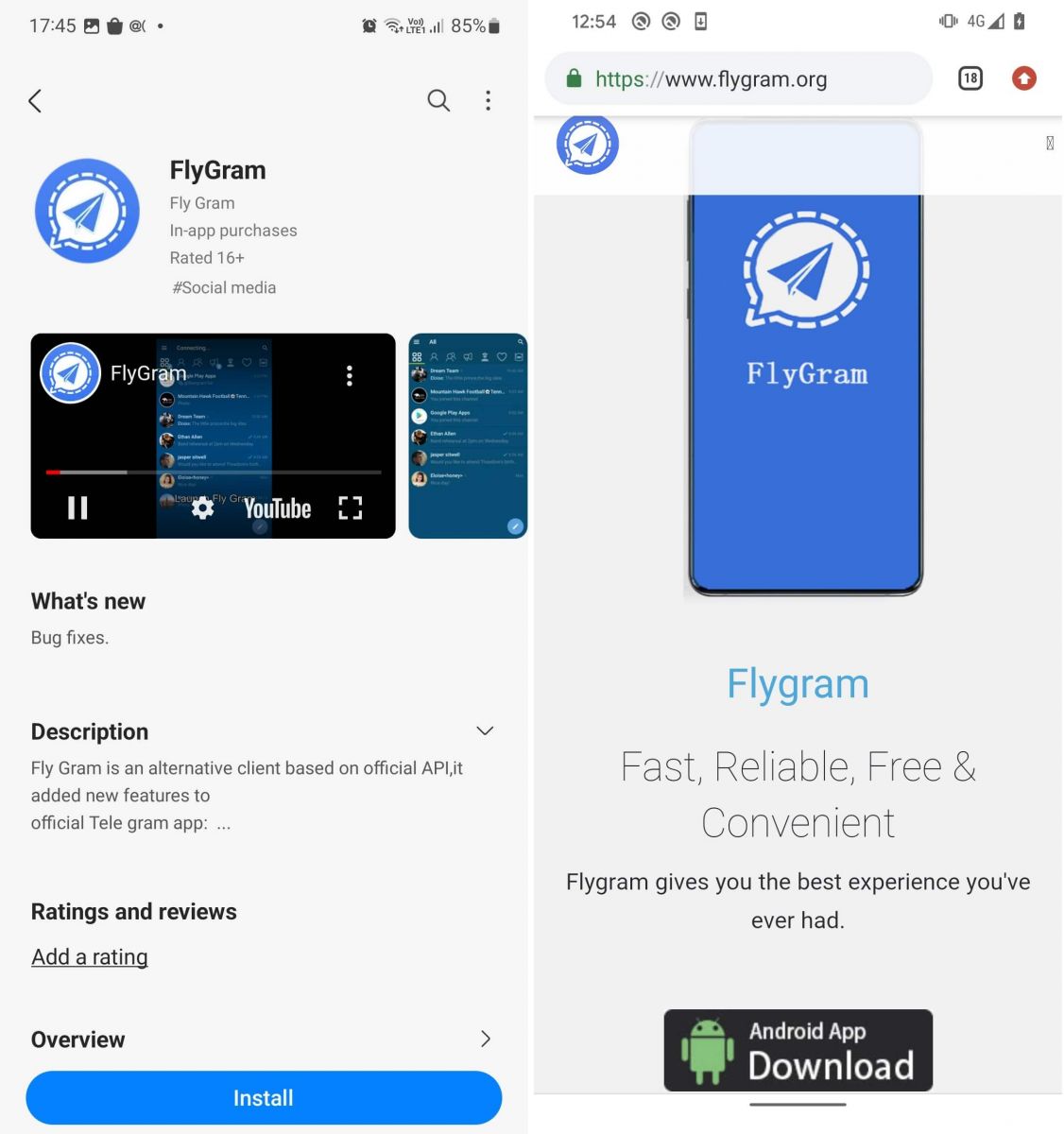

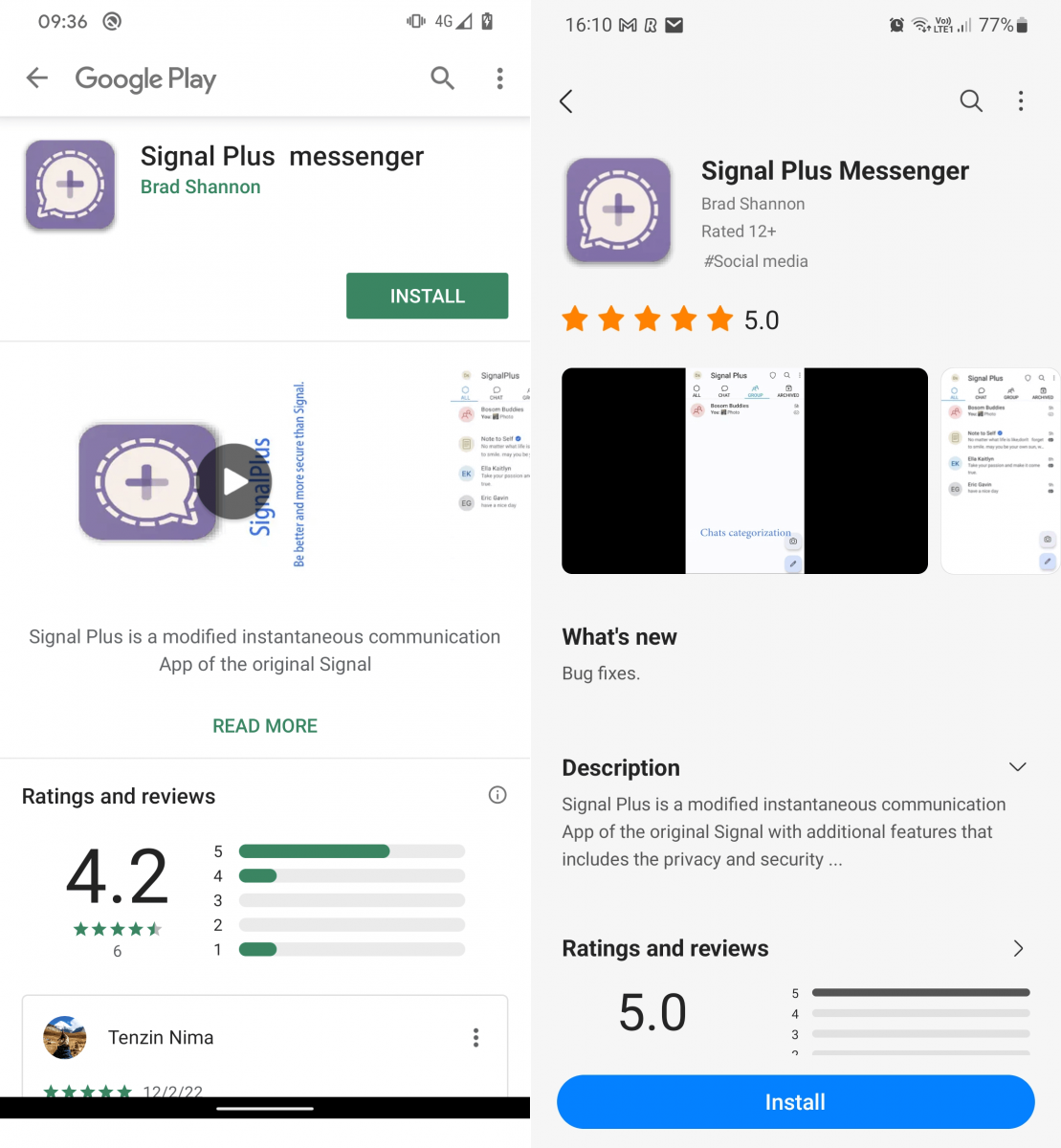

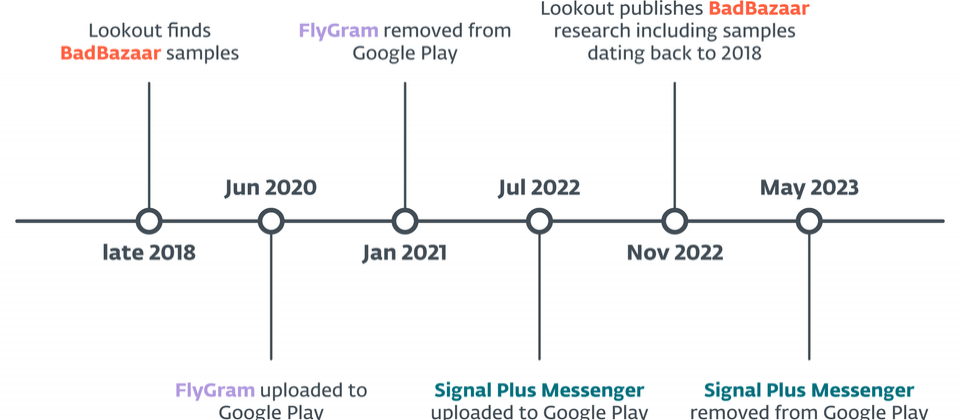

而對於駭客發動攻擊的時間點,研究人員指出,駭客先是在2020年6月於Google Play市集上架FlyGram,後來Google在隔年1月將其下架,期間總共被下載超過5千次;Signal Plus Messenger則是在去年7月出現於Google Play市集,後來Google今年5月接獲ESET的通報後將其下架。

研究人員指出,駭客也將上述兩款App上架到三星Galaxy Store,但截至8月30日,仍能從三星市集下載。

除了將惡意App透過上述兩大安卓市集散布,駭客也架設專屬網站flygram[.]org、signalplus[.]org,來做為提供受害者下載的管道。

然而,前述的3種管道之外,有鑑於BadBazaar曾被用於攻擊維吾爾族及突厥人,研究人員發現有人在2020年7月,透過超過1,300名成員的維吾爾Telegram頻道散布FlyGram。

一旦使用者安裝了FlyGram,攻擊者就有可能取得設備的基本資訊,以及手機上的聯絡人名單、通話記錄、Google帳號等,同時也能盜取Telegram有關的部分配置資料(但不包括Telegram好友、對話內容或其他敏感資料)。然而,若是使用者透過FlyGram備份Telegram帳號,攻擊者就能得到這些資料,研究人員看到至少13,953個用戶啟用上述備份機制。

若是使用者安裝了Signal Plus Messenger,攻擊者同樣能藉此取得手機資料,但有別於FlyGram的部分是,該惡意程式能監控受害者的Signal對話內容,並且竊取用於保護Signal帳號的PIN碼,以及濫用電腦版或iPad版應用程式與手機連結的功能。

熱門新聞

2026-03-06

2026-03-06

2026-03-09