資安業者趨勢科技揭露駭客組織Earth Estries的攻擊行動,該組織自今年初,開始針對臺灣、美國、德國、南非、馬來西亞、菲律賓的政府機關與科技業者下手,但也有印度、加拿大、新加坡組織受害。

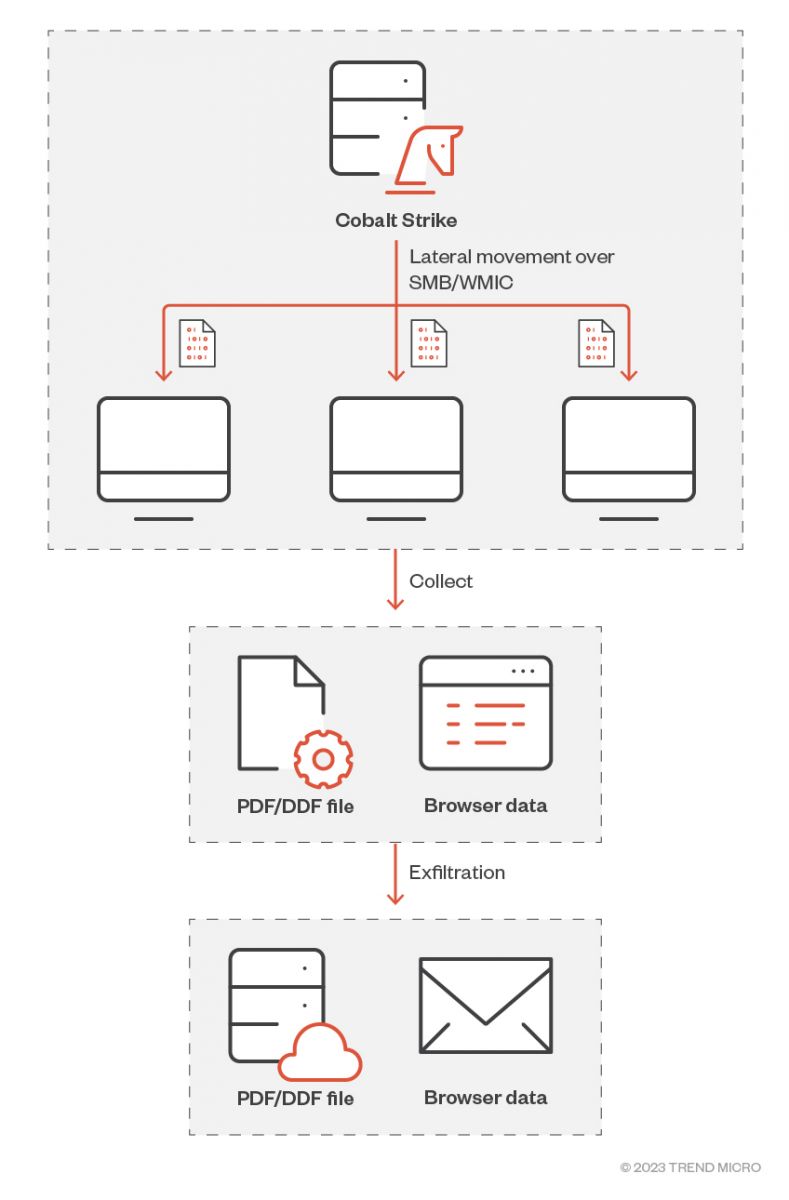

研究人員先是看到駭客成功入侵目標組織的伺服器,便利用管理者權限掌控既有的使用者帳號,然後部署Cobalt Strike來投放更多惡意程式,接著開始進行橫向移動,藉由網路資料夾共享(SMB)及WMI命令列工具(WMIC),在受害組織的其他電腦上,散布後門程式Zingdoor、HemiGate,竊資軟體TrillClient,以及其他作案工具。

特別的是,駭客在每一輪攻擊工作當中,都會定期清除後門程式,然後在下一階段攻擊重新部署惡意程式,且將收集的資料進行歸檔,並使用curl.exe上傳至AnonFiles、File.io等檔案共用服務,駭客竊取資料的檔案類型,主要是PDF與DDF。

根據駭客在這一波攻擊行動所使用的工具與手法來看,整體而言,研究人員認為Earth Estries背後的經營者握有高階資源,且在從事網路間諜具備複雜的技巧與豐富的經驗。而在攻擊行動所使用的戰術、技術、程序(TTP),Earth Estries與FamousSparrow存在共通之處。

雖然這些駭客在攻擊過程,會使用多個後門程式與駭客工具來增加攻擊強度,但另一方面,他們也採取多種手法來減少行蹤曝露,像是使用PowerShell降級攻擊手法,來迴避Windows惡意軟體掃描介面(AMSI)的登入檢測機制,還有在下達命令或是竊取資料的過程裡,這些駭客濫用了GitHub、Gmail、AnonFiles、File.io等雲端服務。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10