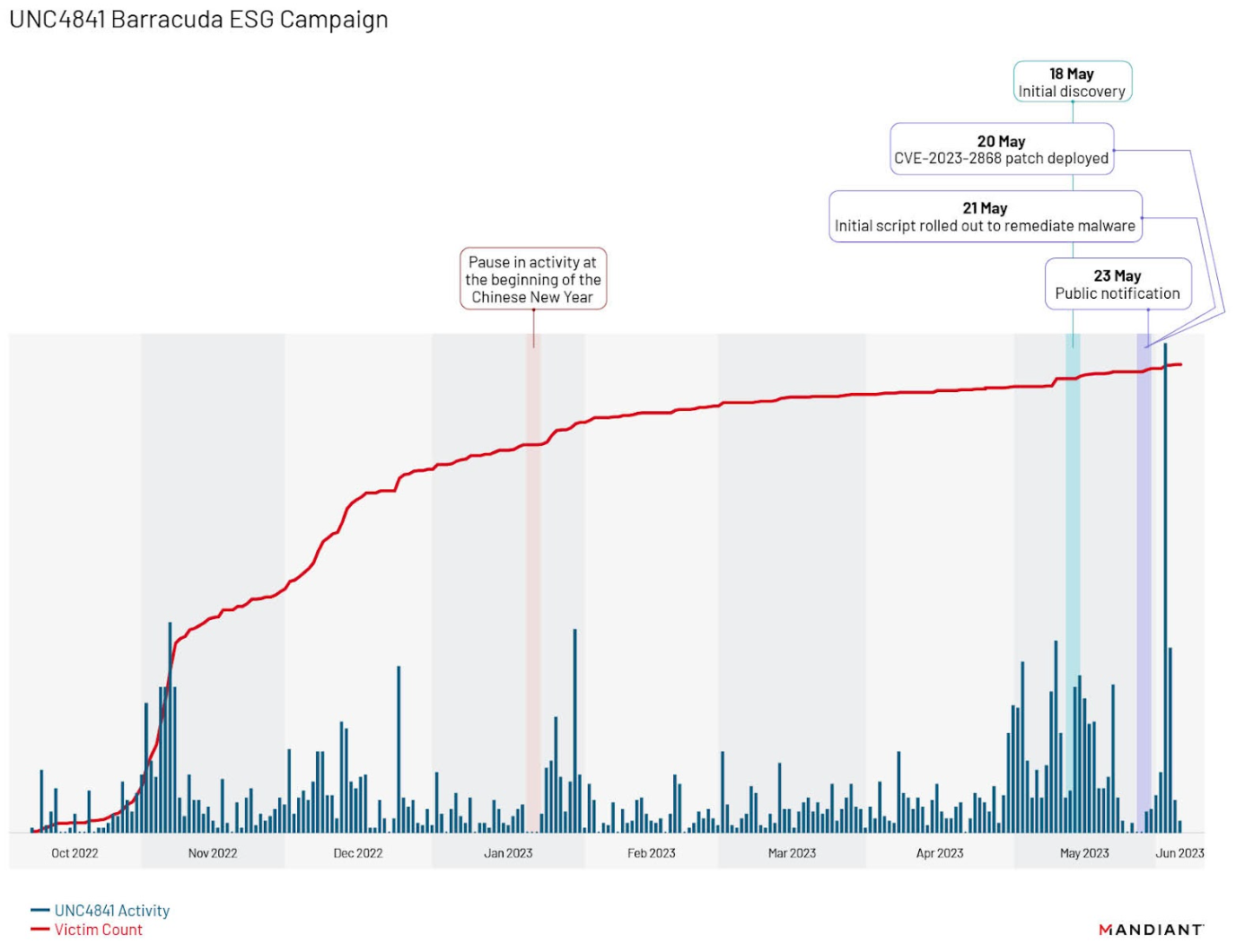

8月29日資安業者Mandiant揭露對於Barracuda郵件安全閘道(ESG)零時差漏洞攻擊的最新發現,中國駭客組織UNC4841於去年10月至今年6月,利用CVE-2023-2868發動攻擊,並在11月上旬開始出現顯著升溫的情況,僅有農曆新年(1月20日至22日)略為下降。

而到了5月23日Barracuda發布資安通告之後,這類攻擊行動又出現2波,第一次是在公告的數日之後,駭客重新調整攻擊的手段,第二次則是在6月上旬,攻擊者採用更多新的惡意程式,包括Skipjack、Depthcharge、Foxtrox、Foxglove等,目的是為了維持在特定受害組織持續進行活動。

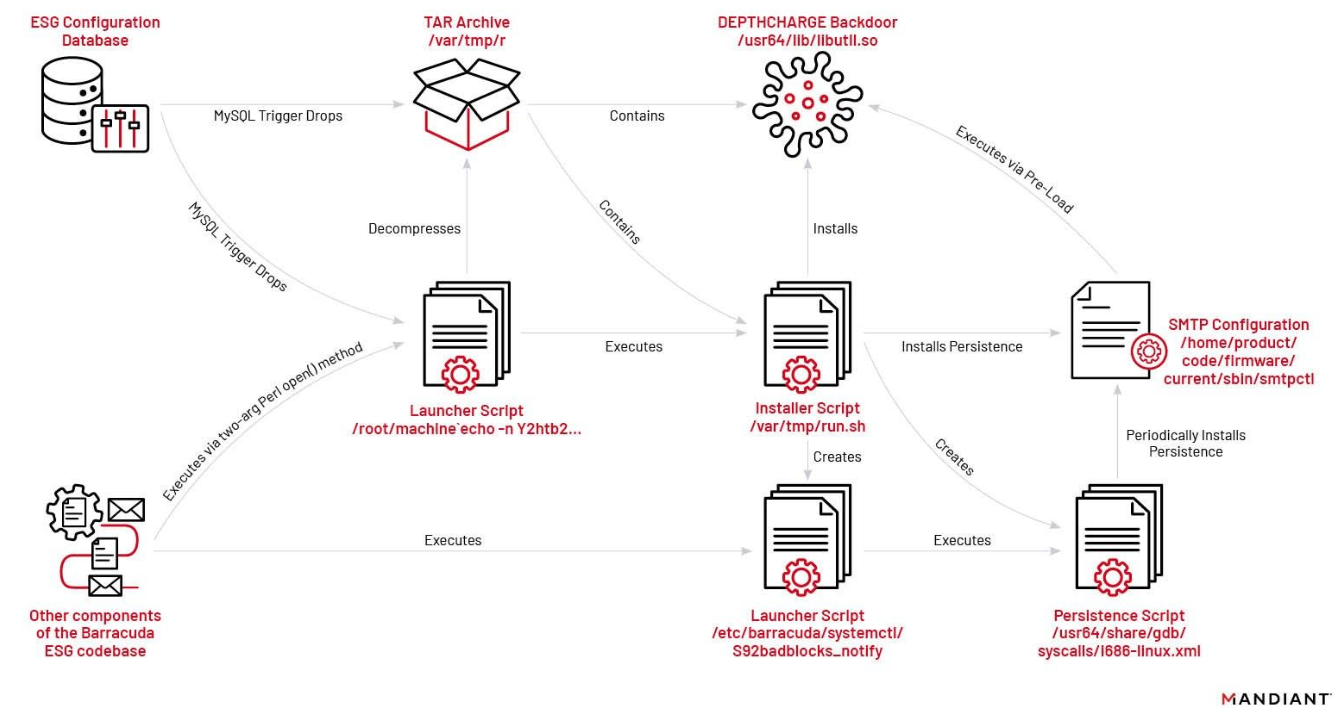

Skipjack主要被用於監聽特定的信件標頭及主旨,然後執行惡意內容;Depthcharge則是利用LD_PRELOAD環境參數,藉由Barracuda SMTP的Deamon處理程序載入、執行,接收加密的命令;比較值得留意的是Foxtrox與Foxglove,有別於研究人員發現的惡意程式,這兩個惡意軟體並非專門針對ESG而來,駭客可能以此攻擊其他應用系統。

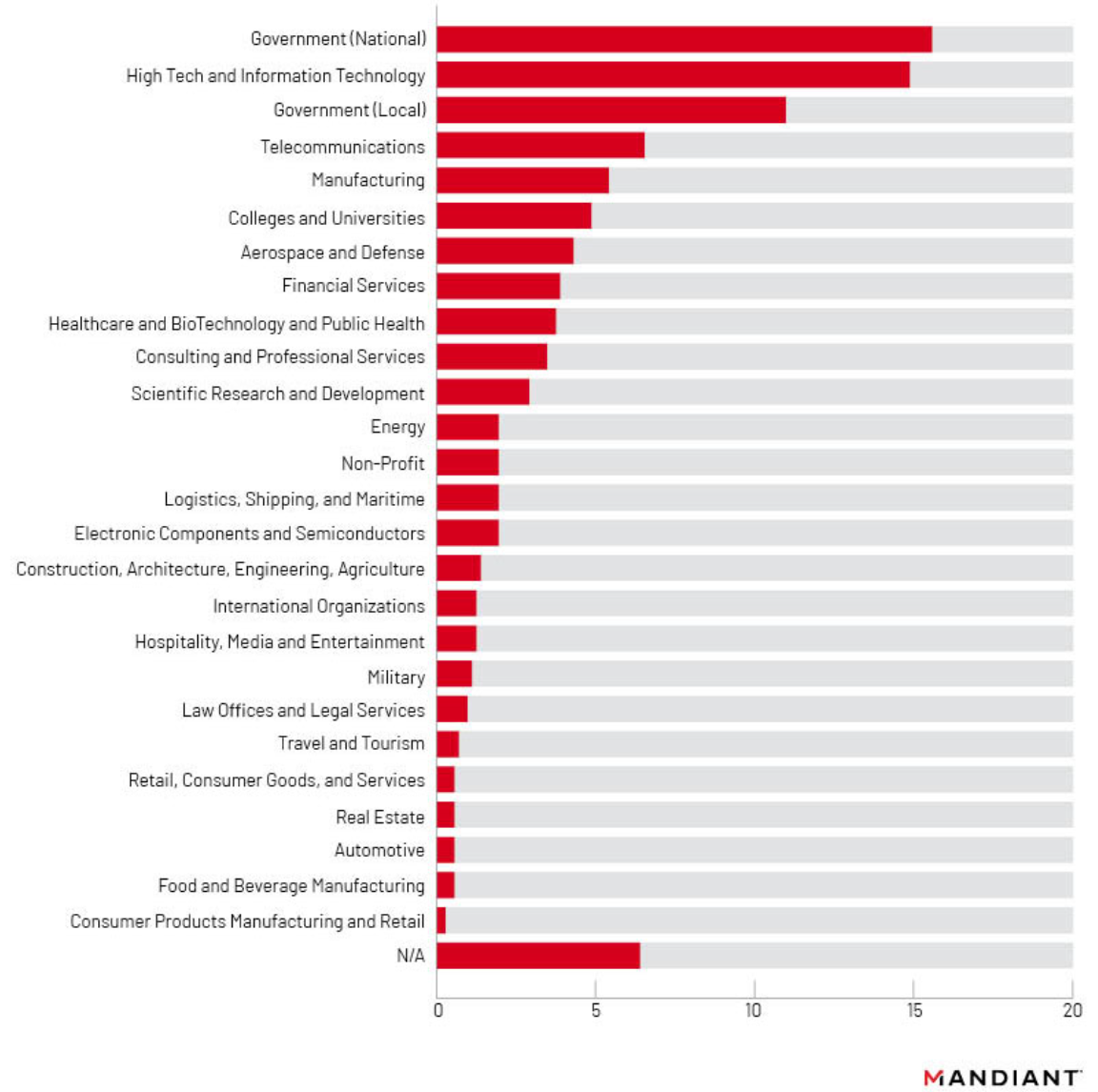

而對於這起攻擊的目標,研究人員指出近三分之一是政府機關、高科技產業及資訊業者、電信業者、製造業,而且,臺灣及香港的貿易辦公室與學術研究機構,以及東南亞國協的外交部,這些單位的網域名稱及使用者,都遭到鎖定,駭客利用Shell指令碼發動攻擊。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10

Advertisement